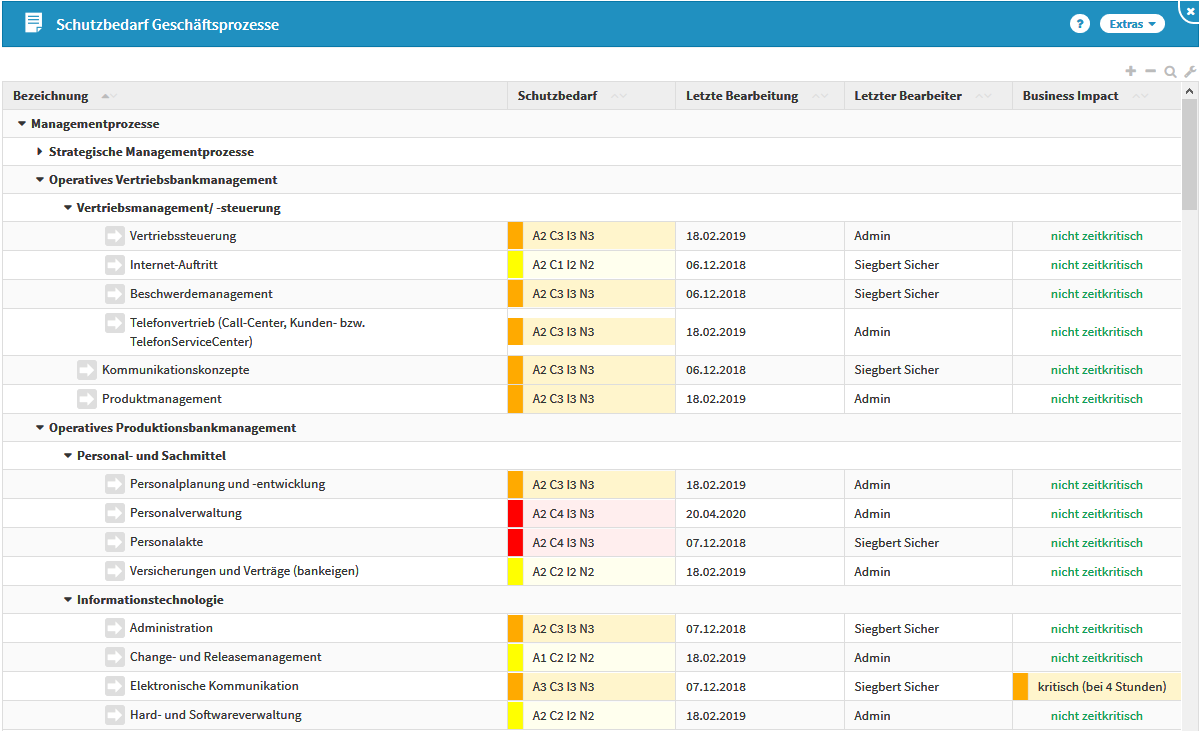

Schutzbedarf Geschäftsprozesse

Die Übersicht "Schutzbedarf Geschäftsprozesse" zeigt die Prozesse mit Schutzbedarf, letzter Bearbeitung, letztem Bearbeiter und dem Ergebnis der Business Impact Analyse.

Abbildung: Schutzbedarf Geschäftsprozesse

Vorschläge für Geschäftsprozesse können im Menü "Strukturanalyse - Geschäftsprozesse" eingesehen und übernommen werden.

Schutzbedarfsanalyse für Geschäftsprozesse

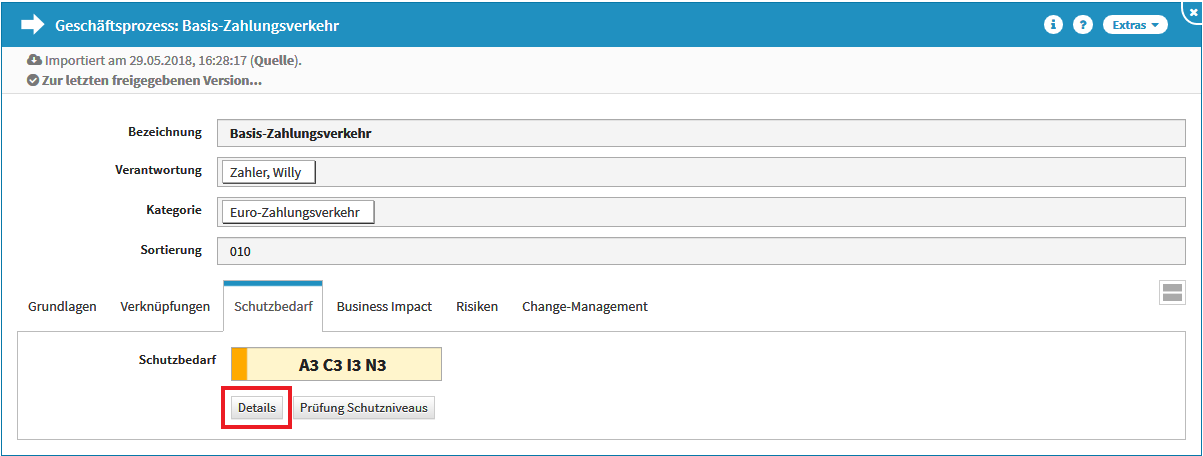

Für alle Geschäftsprozesse kann eine Schutzbedarfsanalyse durchgeführt werden. Falls bereits Vorschläge für den Schutzbedarf des Prozesses mitgeliefert wurden, können diese angezeigt und als Basis für eine eigene Analyse genutzt werden.

Der Schutzbedarf eines Prozesses kann im Reiter "Schutzbedarf" durch Klicken auf die Schaltfläche Details angezeigt und bearbeitet werden.

Das Bearbeiten des Schutzbedarfs ist nur möglich, wenn der Geschäftsprozess noch nicht freigegeben ist.

Abbildung: Geschäftsprozess - Reiter Schutzbedarf

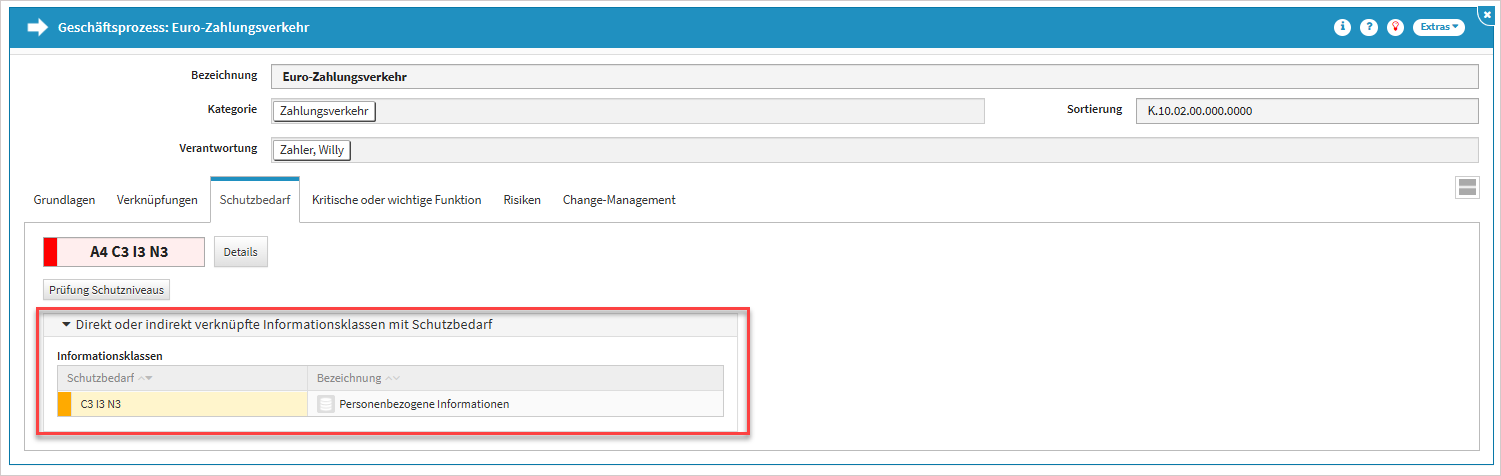

Die Vererbung des Schutzbedarfs für die Schutzziele CIN erfolgt aus den Informationsklassen.

Abbildung: Darstellung der Datenklassen an den verknüpften IKT-Assets

Durchführung der Schutzbedarfsanalyse

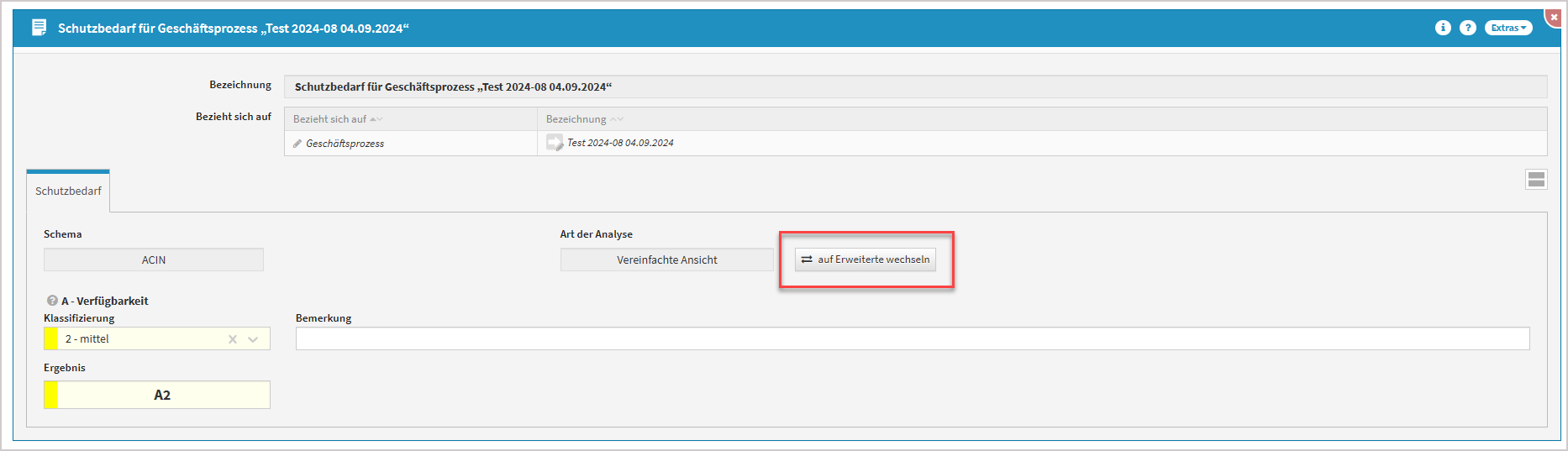

An Geschäftsprozessen kann fortan nur noch die Verfügbarkeit (A) bewertet werden und an Informationsklassen die Schutzziele Vertraulichkeit (C), Integrität (I) und Authentizität (N). Der Wert für die Verfügbarkeit kann aus der Analyse für der kritischen oder wichtigen Funktion mit herangezogen werden.

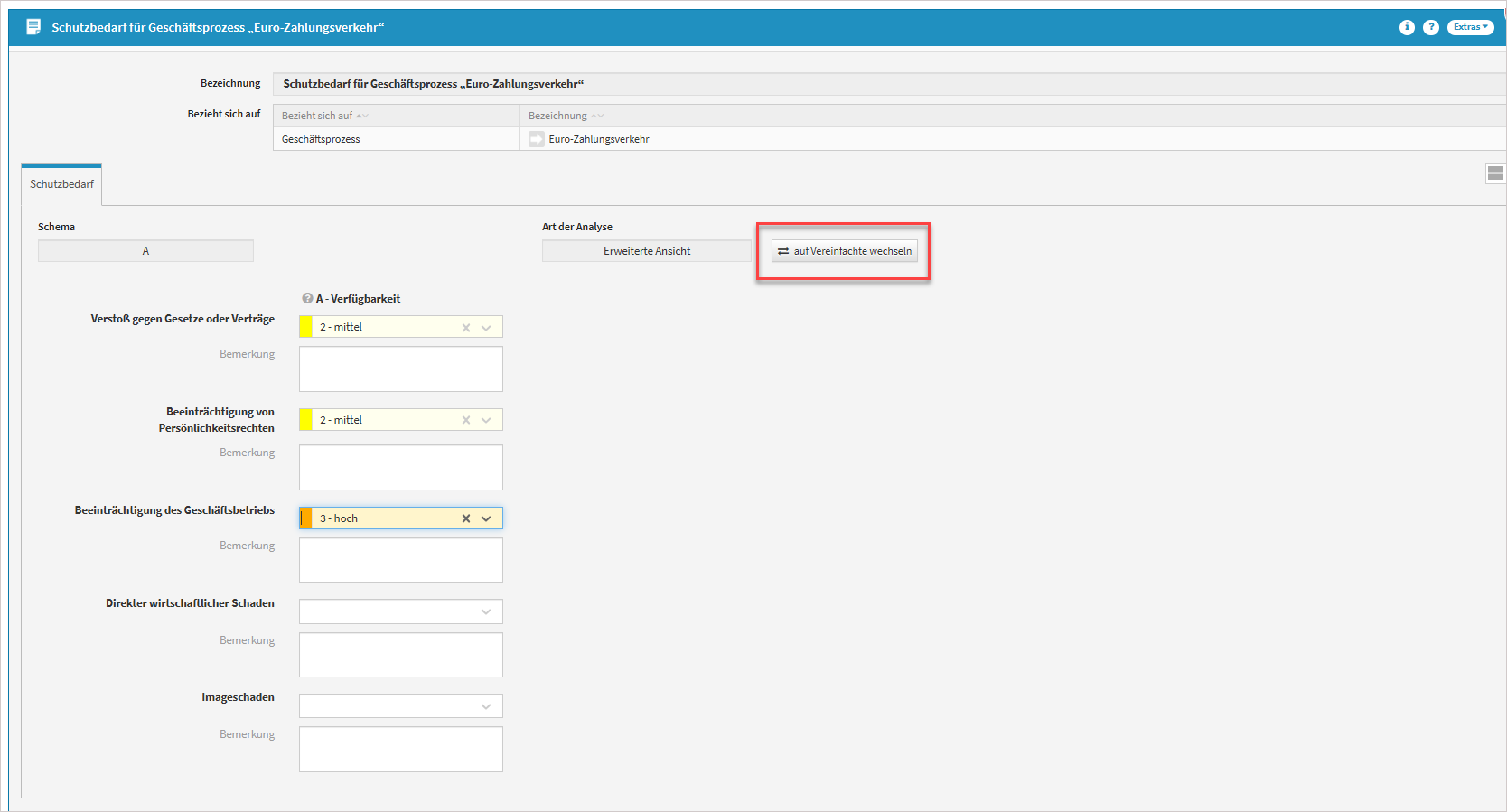

Abbildung: Schutzbedarf für Geschäftsprozess

Standardmäßig wird die Schutzbedarfsanalyse über die vereinfachte Analyse durchgeführt und erlaubt so schnelle und trotzdem aussagekräftige Werte. Mit dem Button "auf Erweiterte wechseln" kann die Komplexität der Schutzbedarfsanalyse für die Verfügbarkeit angepasst und auf eine umfangreichere Analyse umgeschaltet werden, die eine aspektbezogene Sichtweise der Gefährdung von Schutzzielen in Bezug auf verschiedene Bereiche erlaubt.

Abbildung: Erweiterte Schutzbedarfsanalyse