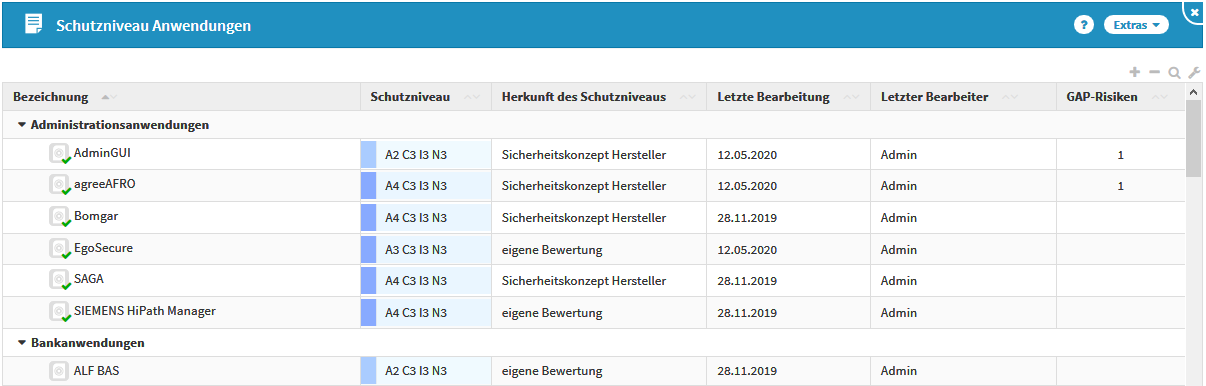

Schutzniveau Anwendungen

Die Übersicht "Schutzniveau Anwendungen" zeigt die Anwendungen mit dem ermittelten Schutzniveau, die Herkunft des Schutzniveaus, die letzte Bearbeitung, den letzten Bearbeiter sowie die Anzahl der erfassten GAP-Risiken.

Abbildung: Schutzniveau Anwendungen

Vorschläge für Anwendungen können im Menü "Strukturanalyse - Anwendungen" eingesehen und übernommen werden. Auch die Neuanlage von Anwendungen ist in diesem Menü möglich.

Schutzniveauermittlung für Anwendungen

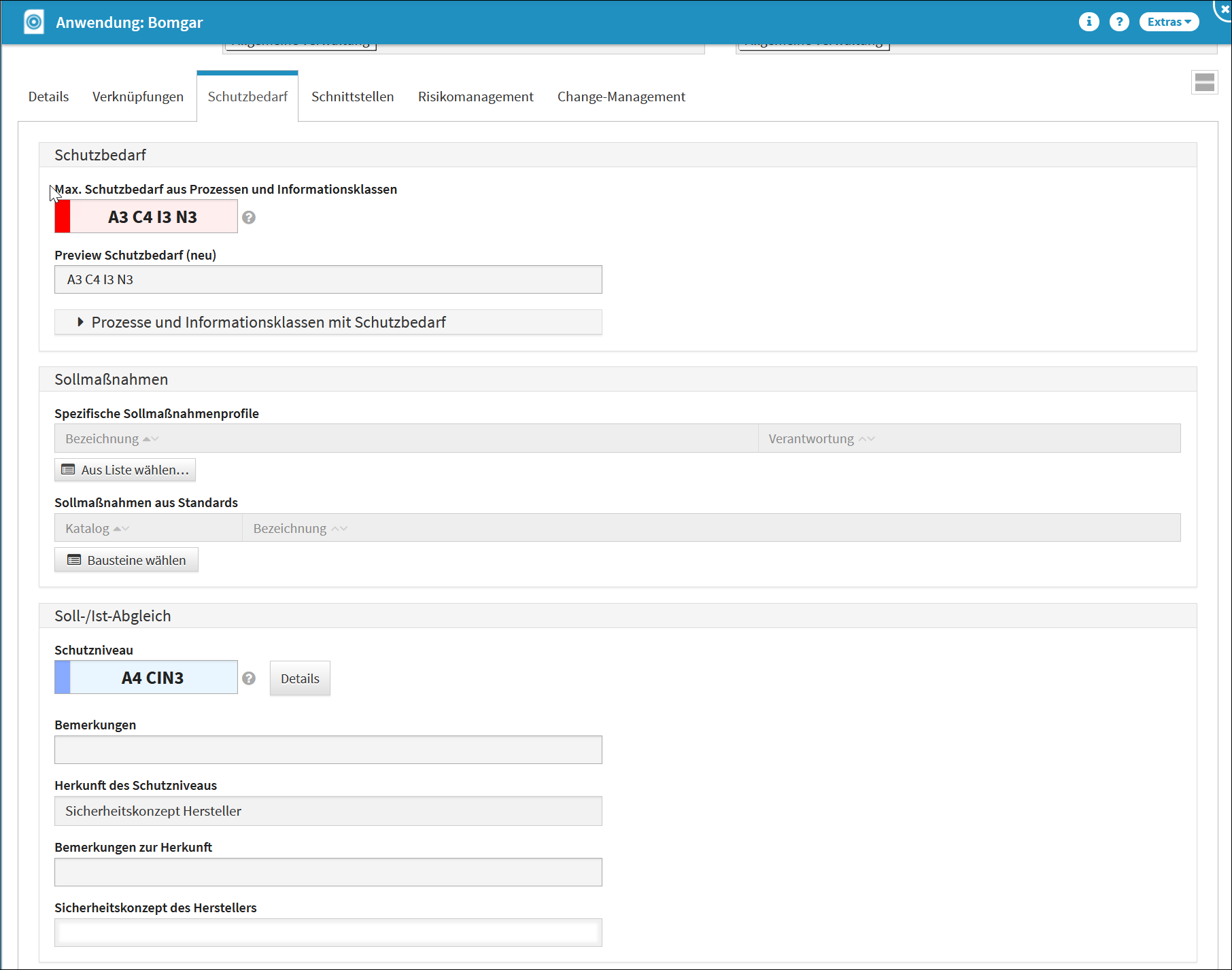

Für alle Anwendungen kann eine Schutzniveauermittlung durchgeführt werden. Falls bereits Vorschläge für das Schutzniveau der Anwendung mitgeliefert wurden, können diese angezeigt und als Basis für eine eigene Analyse genutzt werden.

Das Schutzniveau einer Anwendung kann im Reiter "Schutzbedarf" durch Klicken auf "Details" angezeigt und bearbeitet werden.

Abbildung: Anwendung - Reiter Schutzbedarf

Durchführung der Schutzniveauermittlung

In ForumISM können Sie individuelle Sollmaßnahmenprofile anlegen, um eine nachvollziehbare und dokumentierte Ermittlung des Schutzniveaus der IKT-Assets zu gewährleisten. Wenn Sie Sollmaßnahmenprofile verwenden, können diese Inhalte über das ? an den Schutzzielen abgerufen werden.

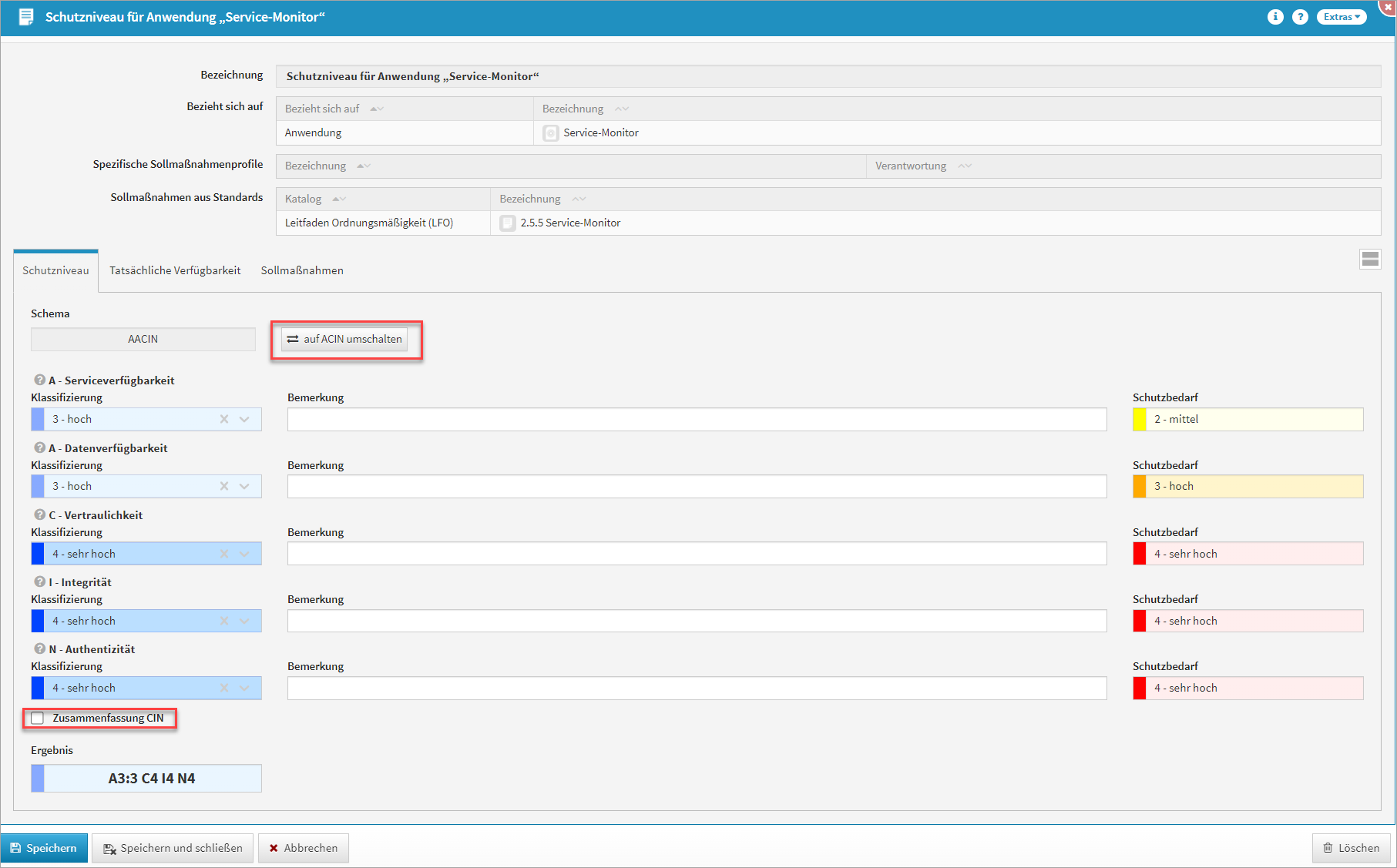

In der Maske Schutzniveau für Anwendung kann im Reiter Schutzniveau das Schutzniveau der Anwendung ermittelt werden.

Abbildung: Schutzniveau für Anwendung

Das Bearbeiten des Schutzniveaus ist nur möglich, wenn die Anwendung noch nicht freigegeben ist.

Es kann zwischen den Ermittlungsschemata "ACIN" und "A" unterschieden werden.

Bei "A" erfolgt die Ermittlung nur eines Verfügbarkeitswertes.

Mit der Auswahl "Zusammenfassung CIN“ werden die drei Bereiche Vertraulichkeit, Integrität und Authentizität zu einem Gesamtwert zusammengefasst. Hierbei gilt das Minimalprinzip innerhalb der Gruppe. Aus C2 I3 N1 würde beispielsweise CIN1 werden. Bei unterschiedlichen Werten empfiehlt es sich daher, die Zusammenfassung nicht zu nutzen, um Abweichungen vom geforderten Schutzbedarf möglichst gering zu halten.

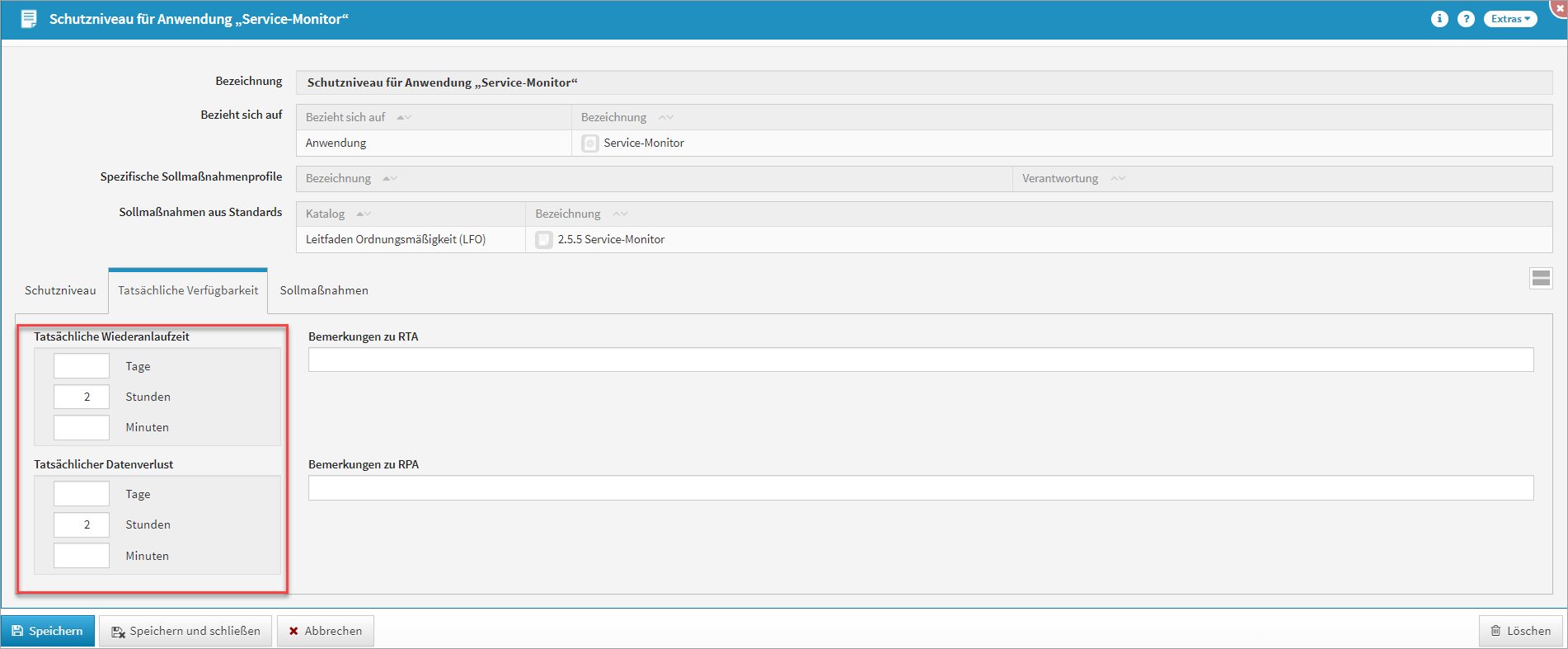

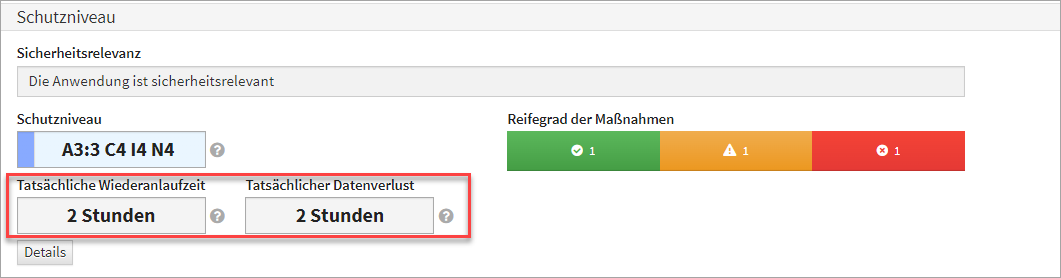

Erfassung RTA/RPA Werte am Schutzniveau

Im Reiter Tatsächliche Verfügbarkeit können die RTA/RPA Werte des Schutzniveaus angegeben werden. Die ermittelten Werte werden anschließend am Schutzniveau angezeigt. Diese Werte können auch für das Effektive Schutzniveau erfasst werden (siehe dazu unten > Effektives Schutzniveau erfassen).

Abbildung: RTA/RPA Werte am Schutzniveau

Schutzniveau, RTA: Recovery Time Actual - tatsächliche zu erwartende Wiederanlaufzeit

Die tatsächliche Wiederanlaufzeit beschreibt den Zeitraum vom Zeitpunkt des Ausfalls einer Ressource bis zum Zeitpunkt der tatsächlichen Inbetriebnahme der Notfall-Lösung, z. B. durch Schwenk auf eine Ausweich- oder Ersatzressource. Der Wert kann aus dem Sicherheitskonzept des Herstellers oder durch eigene Einschätzung ermittelt werden.

Schutzniveau, RPA: Recovery Point Actual - tatsächlicher, zu erwartender Datenverlust im Falle eines Schadensereignisses

Der tatsächliche Datenverlust beschreibt die Zeitspanne, während der nach einem Ausfall Daten verloren gehen bzw. nicht gespeichert werden können. Der Wert kann aus dem Sicherheitskonzept des Herstellers oder durch eigene Einschätzung ermittelt werden. Die RPA wird in der Regel als tatsächlicher Datensicherungszyklus je IT-Schutzobjekt angegeben.

Effektives Schutzniveau, RTA:

Die effektive Wiederanlaufzeit beschreibt die tatsächliche Wiederanlaufzeit aus dem Schutzniveau nach Maßnahmen.

Effektives Schutzniveau, RPA:

Der effektive Datenverlust beschreibt den tatsächlichen Datenverlust aus dem Schutzniveau nach Maßnahmen.

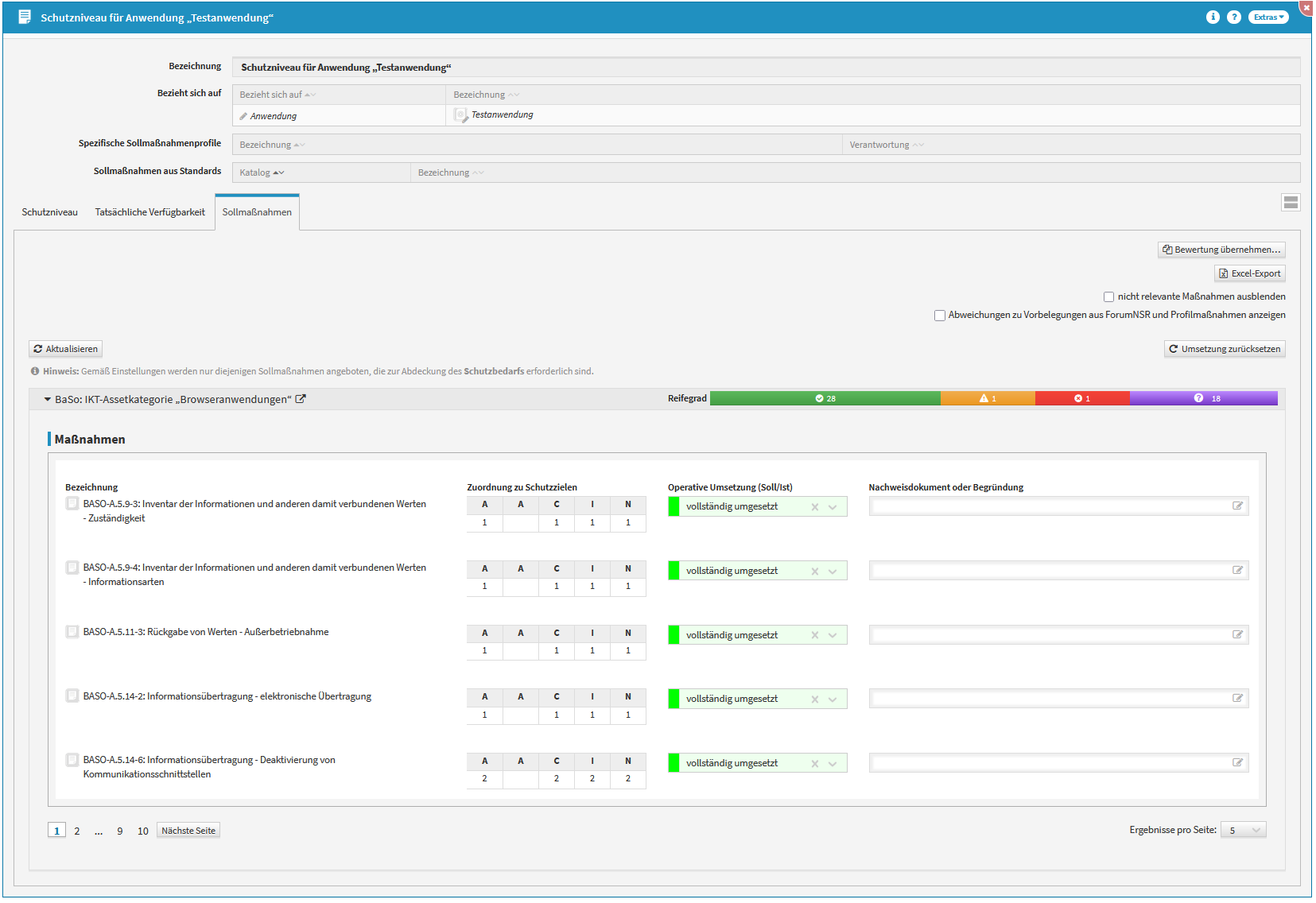

Sollmaßnahmen

Wurden an der Anwendung Sollmaßnahmen verknüpft, so werden diese im Reiter Sollmaßnahmen angezeigt. Abhängig von den Einstelllugnen werden werden jene Sollmaßnahmen angeboten, die zur Abdeckung des Schutzbedarfs erforderlich sind, oder alle.

Abbildung: Schutzniveau - Reiter Sollmaßnahmen

Bei der Bearbeitung von Sollmaßnahmen kann durch den Button "Bewertung übernehemen" die Bewertung von einem anderen IKT-Asset der gleichen Asset-Klasse übernommen werden.

ITR-Bundle

Spezielle Sollmaßnahmen - Banken Sollmaßnahmenkatalog (BaSo)

Diese Beschreibung betrifft ausschließlich Kunden des Verfahrenslieferanten aus dem Geno-Umfeld, die das ITR-Bundle erworben haben.

Im Zusammenspiel mit dem Banken Sollmaßnahmenkatalog wurde eine Spezialform der Verknüpfung implementiert, die Ihnen die Verknüpfung der Sollmaßnahmen extrem erleichtert.

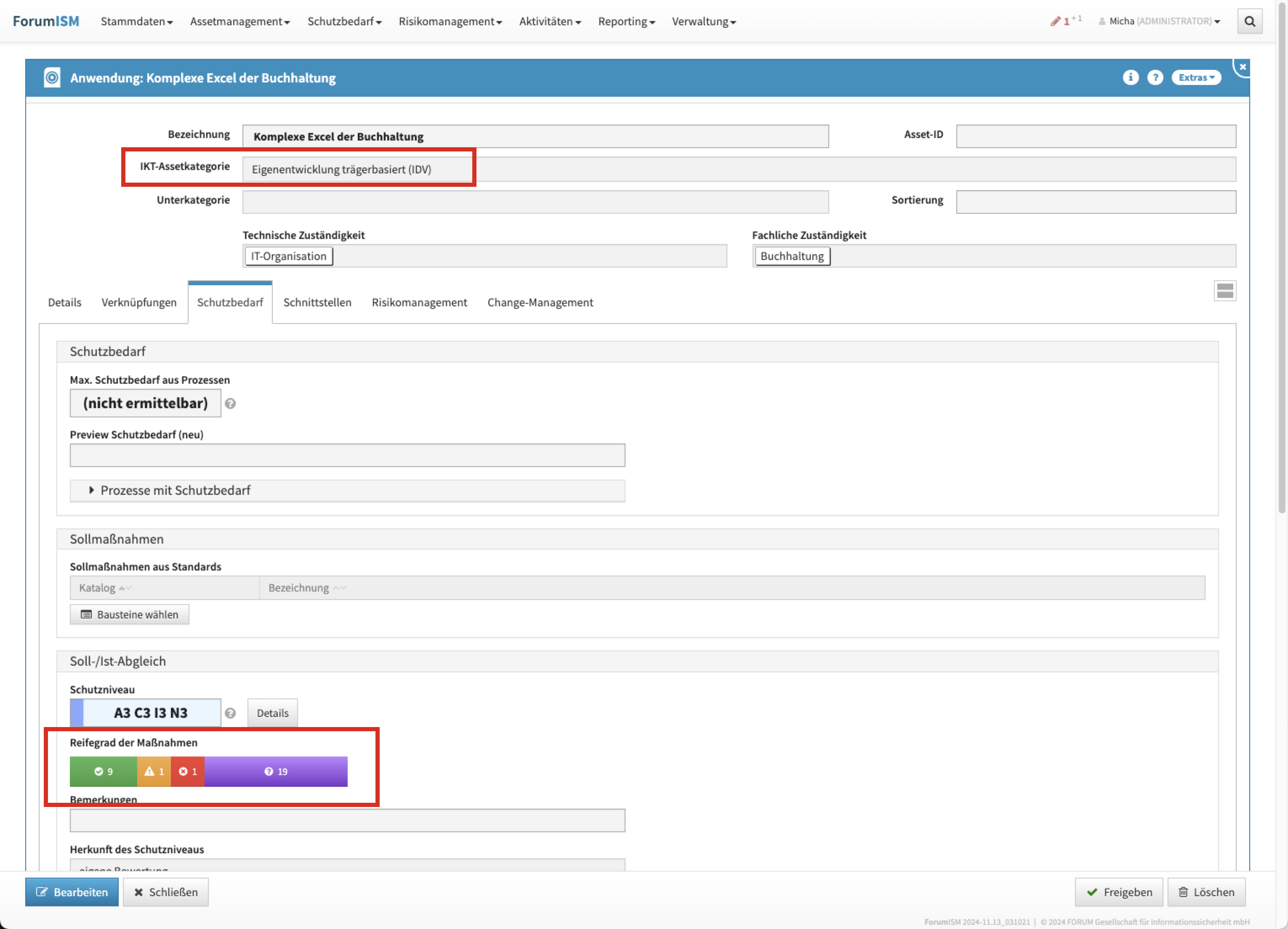

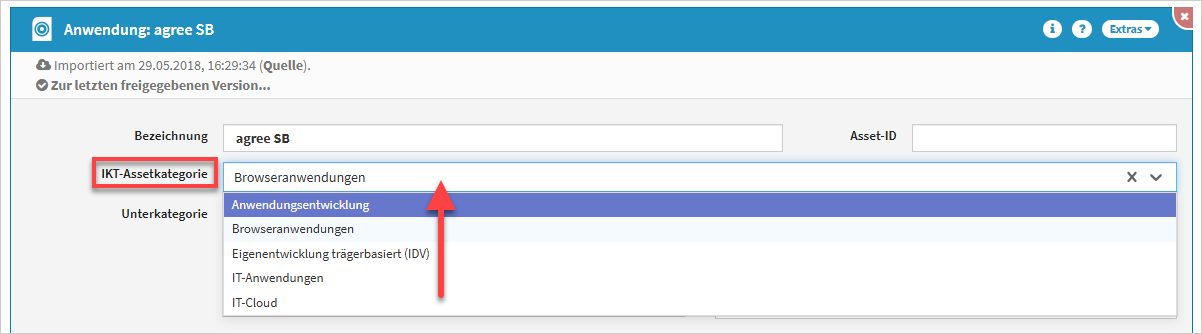

Sie können an den Assets eine "Assetkategorie" hinterlegen. In Abhängigkeit von dieser Kategorie werden die durch den Verfahrenslieferanten bereits vorausgewählten Sollmaßnahmen direkt mit dem Asset verknüpft, ohne das Sie diese nochmals auswählen müssten. So können Sie sehr effizient die passenden Sollmaßnahmen an den Assets verknüpfen.

Abbildung: Verknüpfte Sollmaßnahmen aus dem BaSo

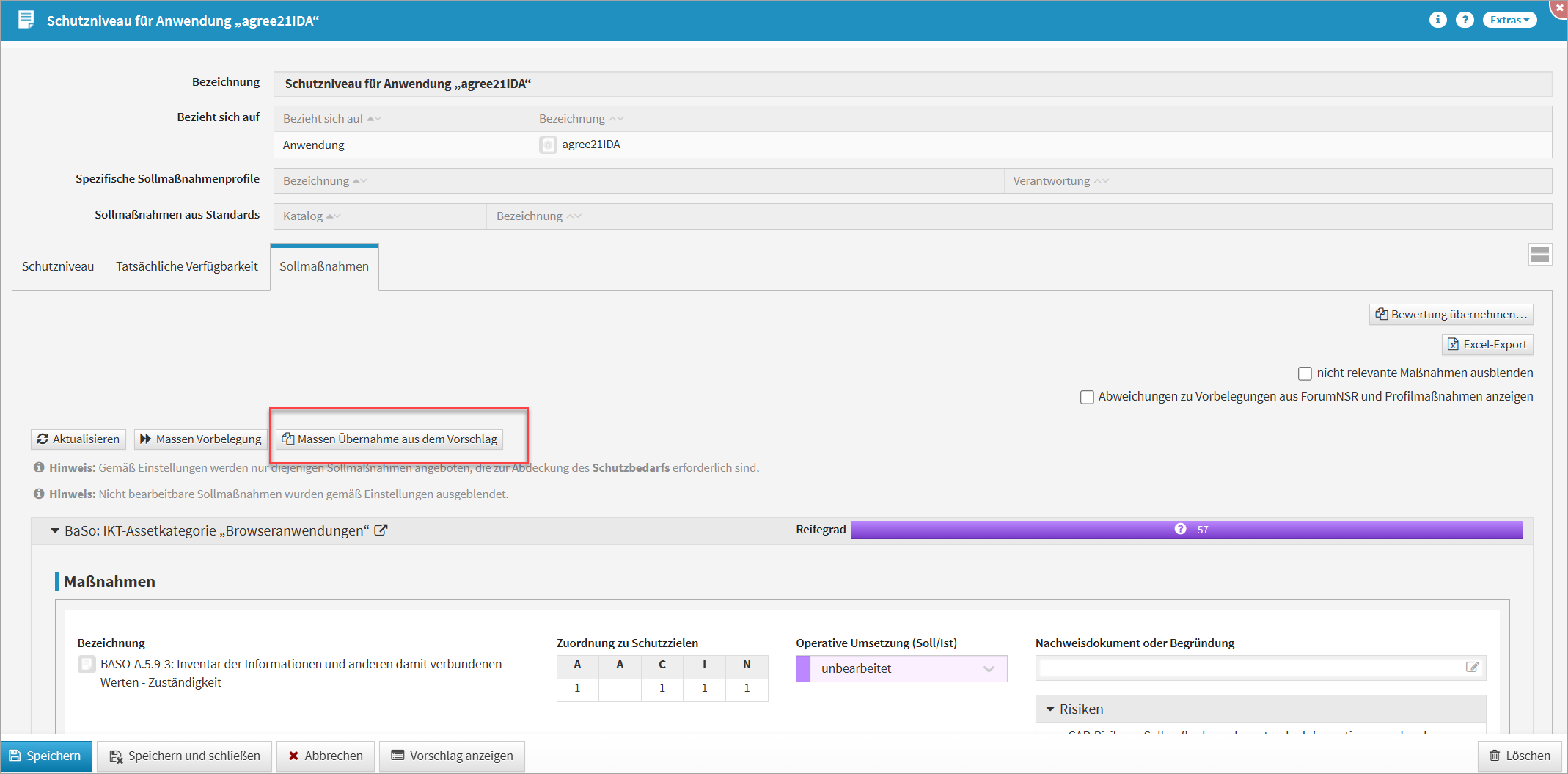

Button: Massen Übernahme aus dem Vorschlag

Wurden in den Vorschlägen zum BaSo bereits Sollmaßnahmen bewertet, so können diese Bewertungen direkt per Button Massen Übernahme aus dem Vorschlag ans produktive Objekt übertragen werden.

Dieser Button, sowie die anderen Convenience-Funktionen, erscheinen erst im Bearbeiten-Modus.

Abbildung: Massen Übernahme aus dem Vorschlag

Bei Betätigung des Buttons erscheint folgender Hinweis:

Durch Ausführung dieser Aktion wird die vorhandene Bewertung Sollmaßnahmen überschrieben.

Möchten Sie fortsetzen?

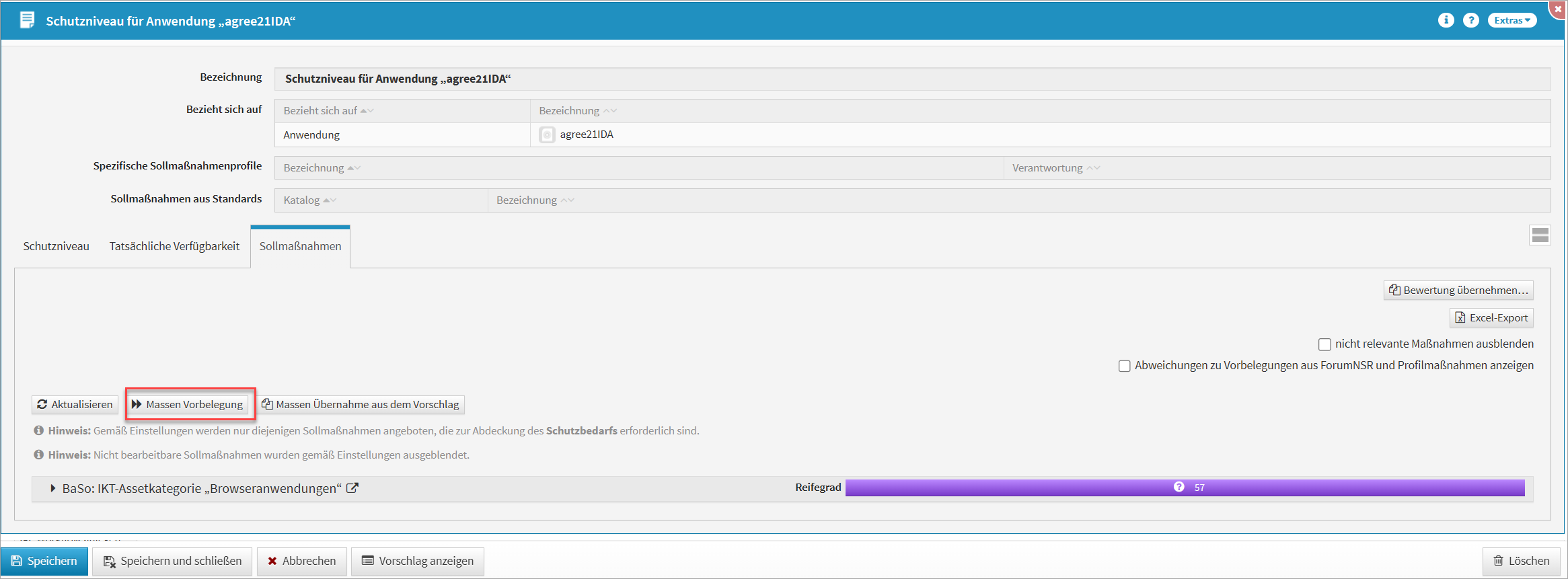

Button: Massen Vorbelegung

Per Button Massen Vorbelegung übernehmen Sie Umsetzungsdokumentationen, welche Sie in ForumNSR bzw. an Profilmaßnahmen getätigt haben, ins betreffende Dokument.

Dieser Button, sowie die anderen Convenience-Funktionen, erscheinen erst im Bearbeiten-Modus.

Abbildung: Button zur Massen Vorbelegung aus ForumNSR oder Profilmaßnahmen

Bei Betätigung des Buttons erscheint folgender Hinweis:

Durch Ausführung dieser Aktion werden Umsetzungsdokumentationen, die in ForumNSR bzw. an Profilmaßnahmen bearbeitet wurden, in dieses Dokument übernommen. Bereits bearbeitete Dokumentationen werden hierbei nicht verändert.

Möchten Sie fortsetzen?

ITR-Bundle Zuordnung bearbeiteter Sollmaßnahmen zur Umsetzung des Banken Sollmaßnahmenkatalog (BaSo)

Diese Beschreibung betrifft ausschließlich Kunden des Verfahrenslieferanten aus dem Geno-Umfeld, die das ITR-Bundle erworben haben.

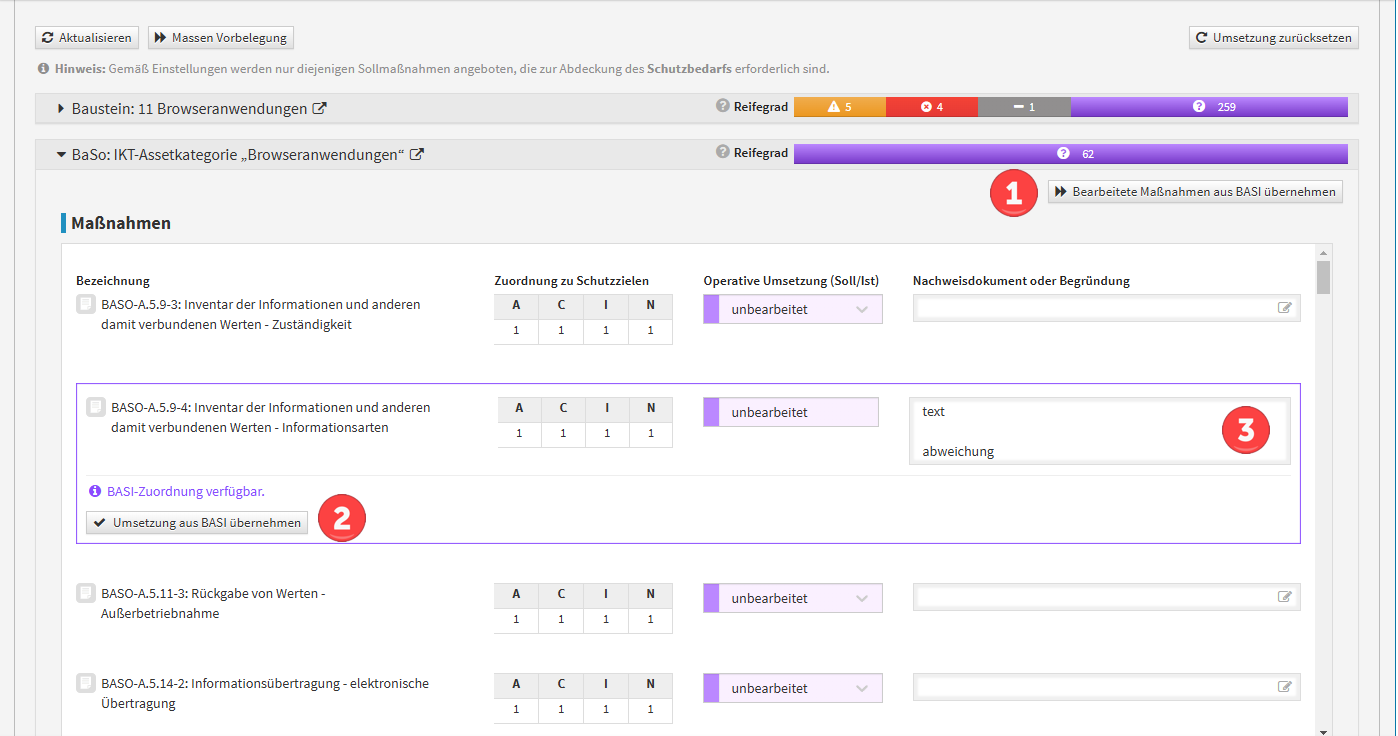

Falls Sie bereits Sollmaßnahmen aus dem "bankindividuellen SiMaKat" (BASI) mit Ihren IKT-Assets verknüpft haben, können Sie diese Bearbeitungen auf die Sollmaßnahmen des "Banken Sollmaßnahmenkatalogs" (BaSo) übertragen.

Sobald Sie das Assets über die passende "IKT-Assetkategorie" zugeordnet und einmal gespeichert haben (siehe Screenshot weiter oben), werden die Sollmaßnahmen aus dem BaSo automatisiert mit dem Asset verknüpft. Da der BaSo die an die DIN 27001/27001 aus 01/2024 angepasst ist, wird dieser den BASI ablösen, der auf den DIN 27001/27002 von 2017 aufsetzt.

Um den Kunden die Möglichkeit zu geben, bereits durchgeführte Umsetzungen von BASI-Sollmaßnahmen am Asset auf den neuen Anforderungskatalog zu übernehmen, wurde vom Verfahrenslieferanten ein "Mapping" der Kataloge durchgeführt, dass Sie in einem Grundlagendokument in den Vorschlägen von ForumNSR nachvollziehen können.

Für die Übernahme wurde eine sehr komfortable Funktion in ForumISM integriert.

Ausgangssituation ist dabei, dass Sie bereits einen BASI-Cluster am IKT-Asset verknüpft und bearbeitet haben. Sobald nun auch der BaSo über die IKT-Assetkategorie zugeordnet wurde, werden Ihnen dort verschiedene Optionen angeboten.

Über die Schaltfläche (1) "Bearbeitete Maßnahmen aus BASI übernehmen" werden alle Inhalte aus Umsetzungsgrad und Begründung von den passenden BASI-Maßnahmen auf die Umsetzung der BaSo-Maßnahmen übertragen. Falls mehrere BASI-Maßnahmen zu einer BaSo-Maßnahme zusammengeführt werden, werden auch alle Einzel-Begründungen im Begründungsfeld (3) der neuen Maßnahme zusammengefasst.

Der Umsetzungsgrad orientiert sich in diesem Falle am geringsten Umsetzungsgrad einer Einzelmaßnahme. Werden also beispielsweise 3 BASI-Maßnahmen zusammengeführt, von denen zwei "vollständig umgesetzt" sind und die dritte nur eine "teilweise Umsetzung" aufweist, so wird der gesamte Umsetzungsgrad der BaSo-Maßnahme als "teilweise umgesetzt" übernommen.

Für Maßnahmen, bei denen eine 1:1 - Abbildung erfolgt, entspricht der Umsetzungsgrad der neuen Maßnahme natürlich exakt der ursprünglichen Umsetzung aus dem BASI.

Über die Schaltfläche (2) "Umsetzung aus BASI übernehmen" erhalten Sie die identische Funktionalität, können hier aber Maßnahme für Maßnahme umsetzen und direkt überprüfen.

Selbstverständlich können Sie die Umsetzung auch direkt im BaSo vermerken, ohne auf die Inhalte des BASI zurückzugreifen.

Das Mapping der Sollmaßnahmen von BASI auf BaSo steht Ihnen nur an den Feldern zur Verfügung, die sich nach der Mapping-Tabelle des Verfahrenslieferanten sinnvoll auf die neuen BaSo-Maßnahmen übertragen lassen.

Abbildung: Zuordnung BASI -> BaSo

Voraussetzung für die Übernahme der Inhalte in den Details des Schutzniveaus im Reiter Sollmaßnahmen sind:

-

die Übernahme des Banken-Sollmaßnahmenkataloges (BaSo) in ForumNSR in den produktiven Bereich der Anwendung → Informationen dazu finden Sie im Handbuch und

-

die Zuordnung einer IKT-Assetkategorie am betreffenden IKT-Asset

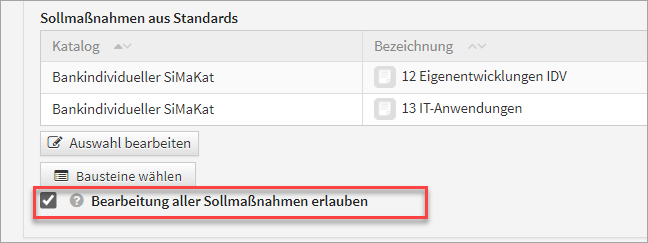

Bearbeitung aller Sollmaßnahmen erlauben

Für Leistungen sowie ausgewählte IKT-Assets wurde die Möglichkeit geschaffen, organisationsrelevante Maßnahmen (d.h. Maßnahmen mit Referenzen aus ForumNSR) zu bearbeiten. Es können damit nun alle Maßnahmen bearbeitet werden.

Dies ist insbesondere für ausgelagerte IKT-Assets erforderlich, da es sich in diesem Fall nicht um die eigenen organisatorischen Maßnahmen des Institutes, sondern um die des Dienstleisters handelt und die Umsetzung auch durch den Dienstleister bestätigt werden muss.

Um die organisationsrelevanten Maßnahmen bearbeiten zu können, muss die Checkbox an den IKT-Assets im Reiter Schutzniveau, im Bereichs Sollmaßnahmen aus Standards, unterhalb des Buttons Bausteine wählen aktiviert werden.

Die Checkbox ist standardmäßig inaktiv, eine Änderung des Zustandes ist nur im Bearbeiten-Modus des IKT-Assets möglich.

Abbildung: Bearbeitung aller Sollmaßnahmen erlauben

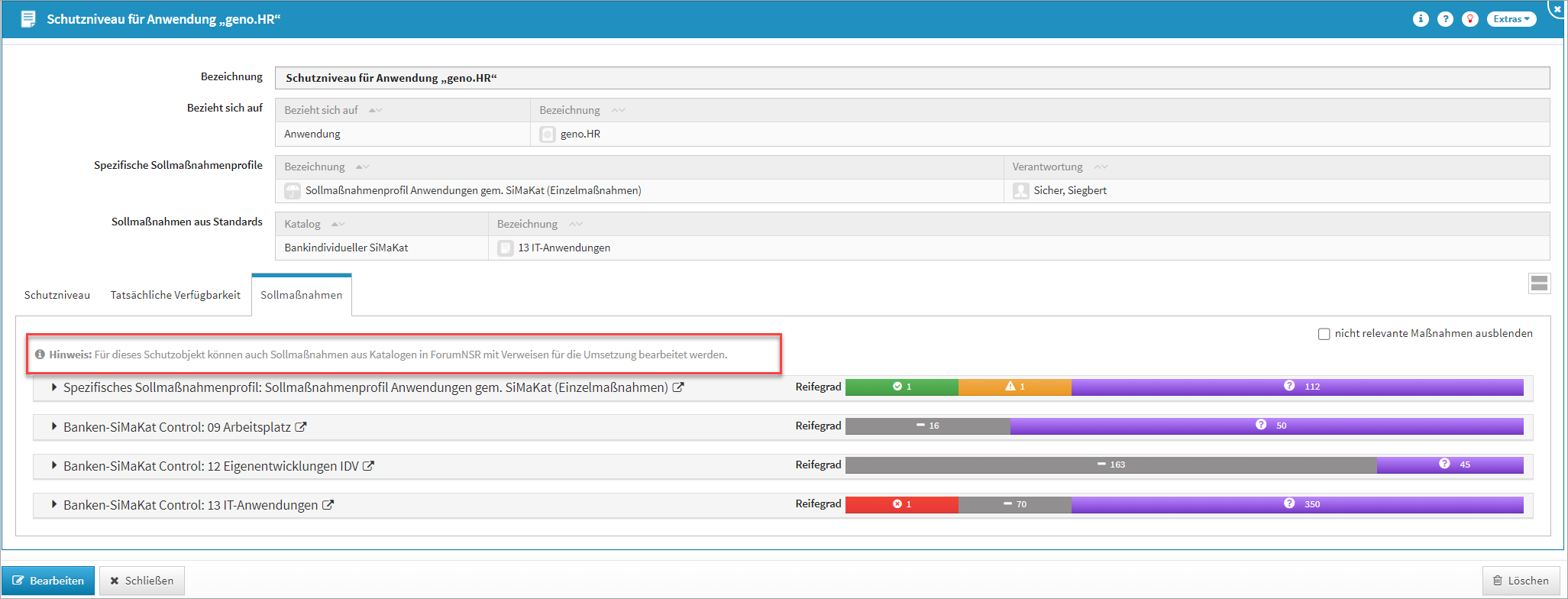

Nach der Aktivierung erscheint im Reiter Sollmaßnahmen der Hinweis: "Für dieses Schutzobjekt können auch Sollmaßnahmen aus Katalogen in ForumNSR mit Verweisen für die Umsetzung bearbeitet werden."

Abbildung: Hinweis auf Bearbeitungsmöglichkeit aller Sollmaßnahmen

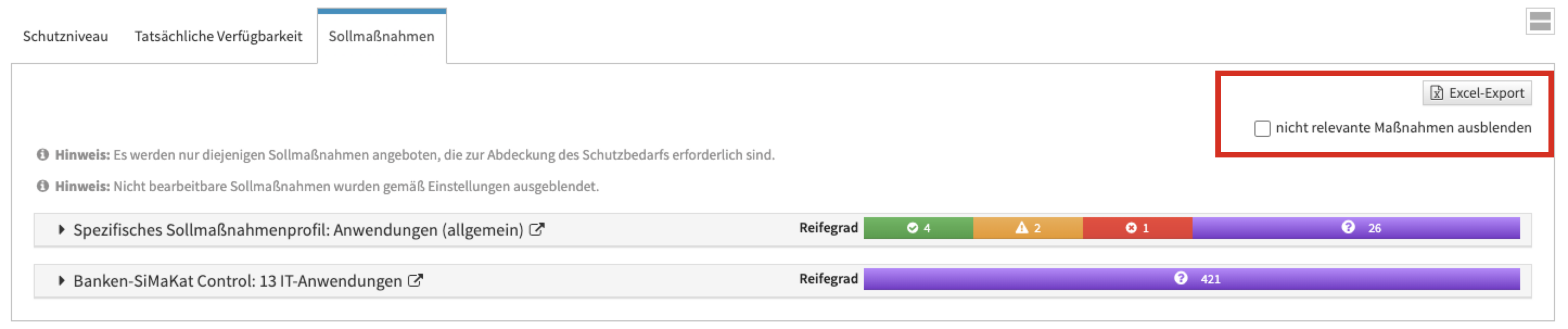

Nicht relevante Maßnahmen ausblenden / Nicht bearbeitbare Maßnahmen einblenden

Am Schutzniveau eines speziellen IKT-Assets können im Bearbeiten-Modus die nicht bearbeitbaren Maßnahmen(2) (i.d.R. die organisationsrelevanten Maßnahmen aus dem BASI) eingeblendet werden, sowie die nicht relevanten Maßnahmen(1) ausgeblendet werden. Dazu muss im Schutzniveau im Reiter Sollmaßnahmen die betreffende Checkbox angehakt werden.

Die Funktion "nicht bearbeitbare Maßnahmen einblenden" erscheint nur, wenn in den Einstellungen der Schalter unter Schutzbedarf/Schutzniveau "Ausblendung nicht bearbeitbarer Sollmaßnahmen" aus ist, sowie am Schutzobjekt (welche die Bank selbst betreibt) Sollmaßnahmen aus dem Standard BASI (aus ForumNSR) verknüpft sind.

Abbildung: Nichtrelevante Maßnahmen ausblenden / nicht bearbeitbare Maßnahmen einblenden

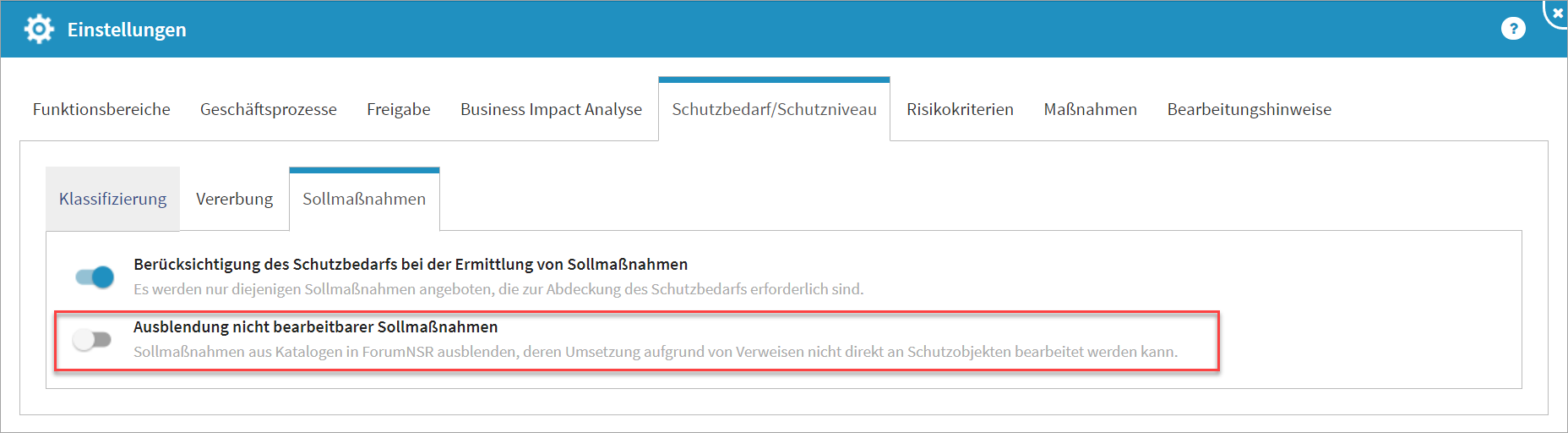

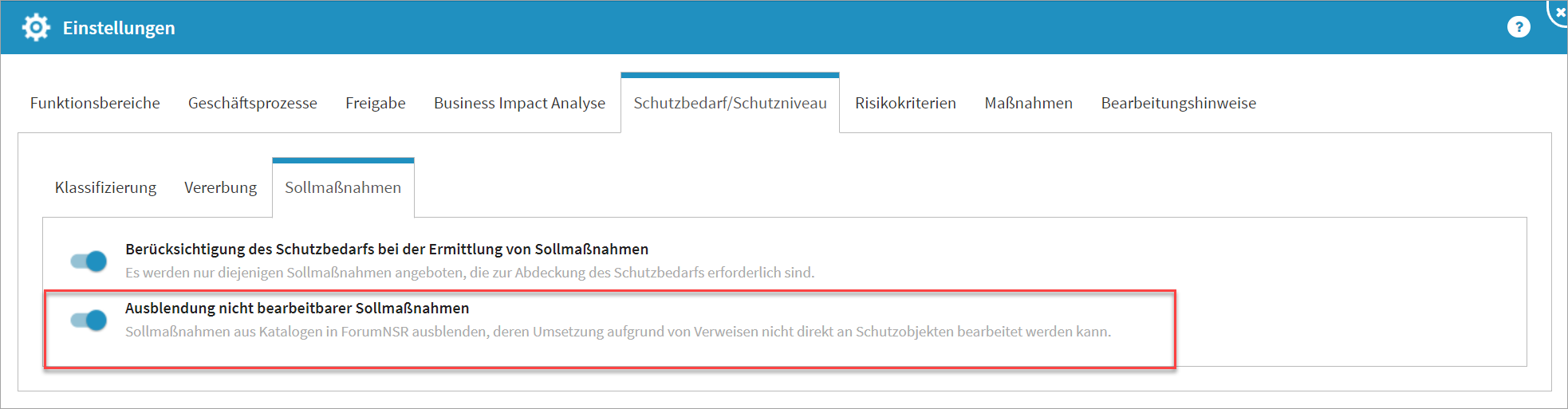

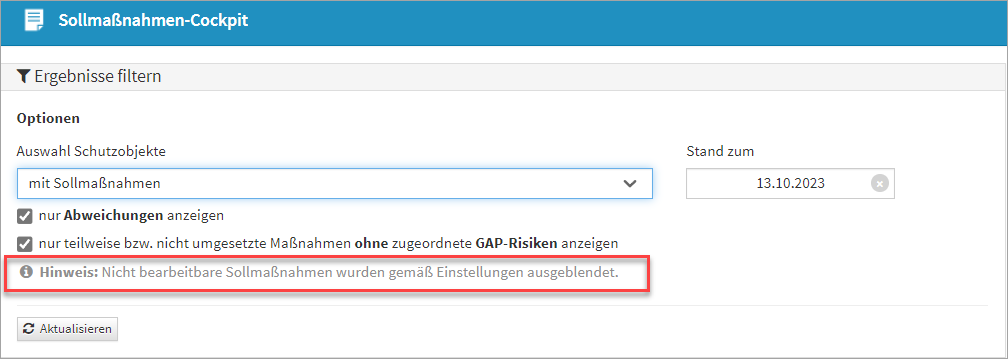

Ausblenden der nicht bearbeitbaren Sollmaßnahmen über die Einstellungen

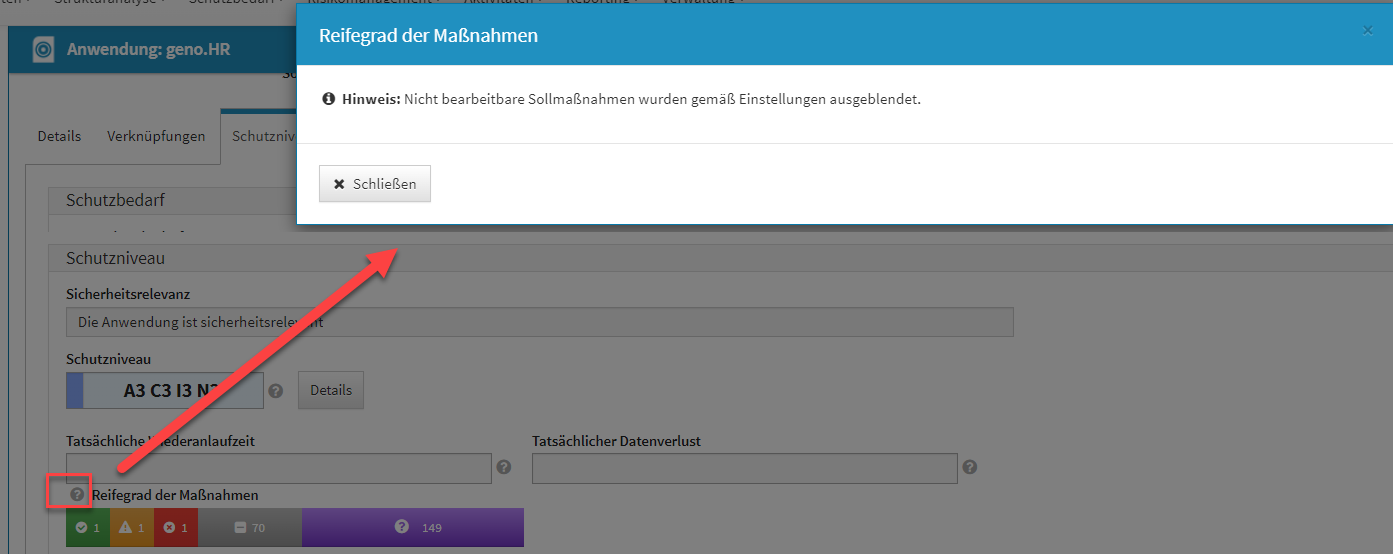

Das Ausblenden der nicht bearbeitbaren Maßnahmen (i.d.R. die organisationsspezifische Maßnahmen aus dem BASI) kann global eingestellt werden, so dass diese Maßnahmen nicht mehr in das Sollmaßnahmen-Cockpit, die Statistik zum Reifegrad am Schutzobjekt sowie im Lesen-Modus bei Anzeige der Sollmaßnahmen am Schutzniveau einfließen.

Durch eine zentrale Einstellung über einen Schalter im Bereich Schutzbedarf/Schutzniveau im Reiter Sollmaßnahmen ist es möglich, die Anzeige der Reifegrade am Schutzobjekt und die Ergebnisse des Sollmaßnahmen-Cockpits zu beeinflussen, damit dort die organisationsrelevanten (nicht bearbeitbaren) Maßnahmen nicht mehr angezeigt werden.

Abbildung: globales Ausblenden der nicht bearbeitbaren Sollmaßnahmen

Nach Aktivierung des Schalters erscheint sowohl am Schutzobjekt im Reiter Schutzniveau am Fragezeichen des Reifegrades als auch im Sollmaßnahmen-Cockpit ein Hinweis, der klarstellt, dass die nicht bearbeitbaren Maßnahmen gemäß Einstellungen ausgeblendet sind.

Abbildung: Hinweise zu den ausgeblendeten nicht bearbeitbaren Sollmaßnahmen

Wurde in den Einstellungen der Schalter "Ausblendung nicht bearbeitbarer Sollmaßnahmen" getätigt, jedoch am Schutzobjekt die Checkbox "Bearbeitung aller Sollmaßnahmen erlauben" angehakt, so gewinnt letztere Funktion. Damit werden alle Maßnahmen am Schutzobjekt bearbeitbar.

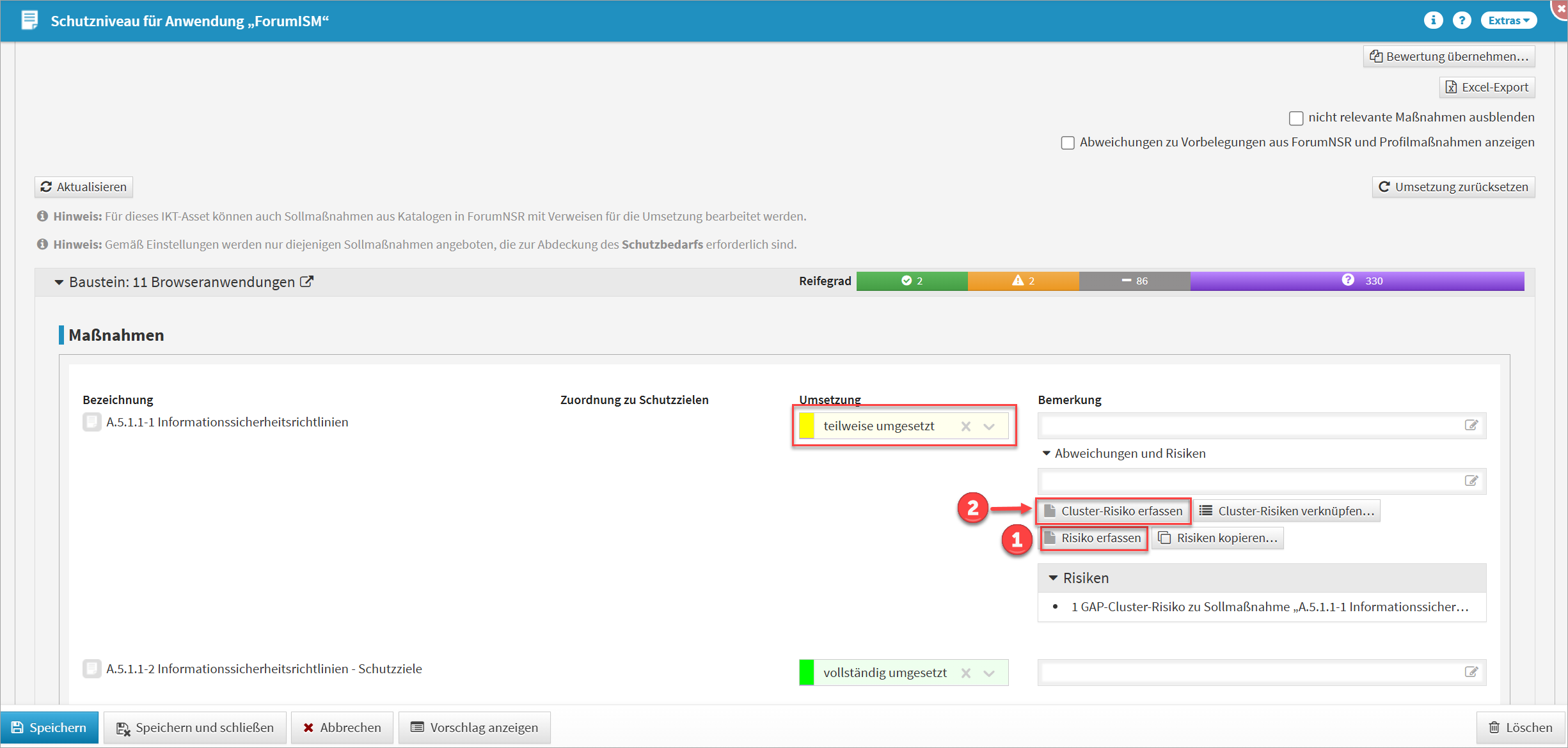

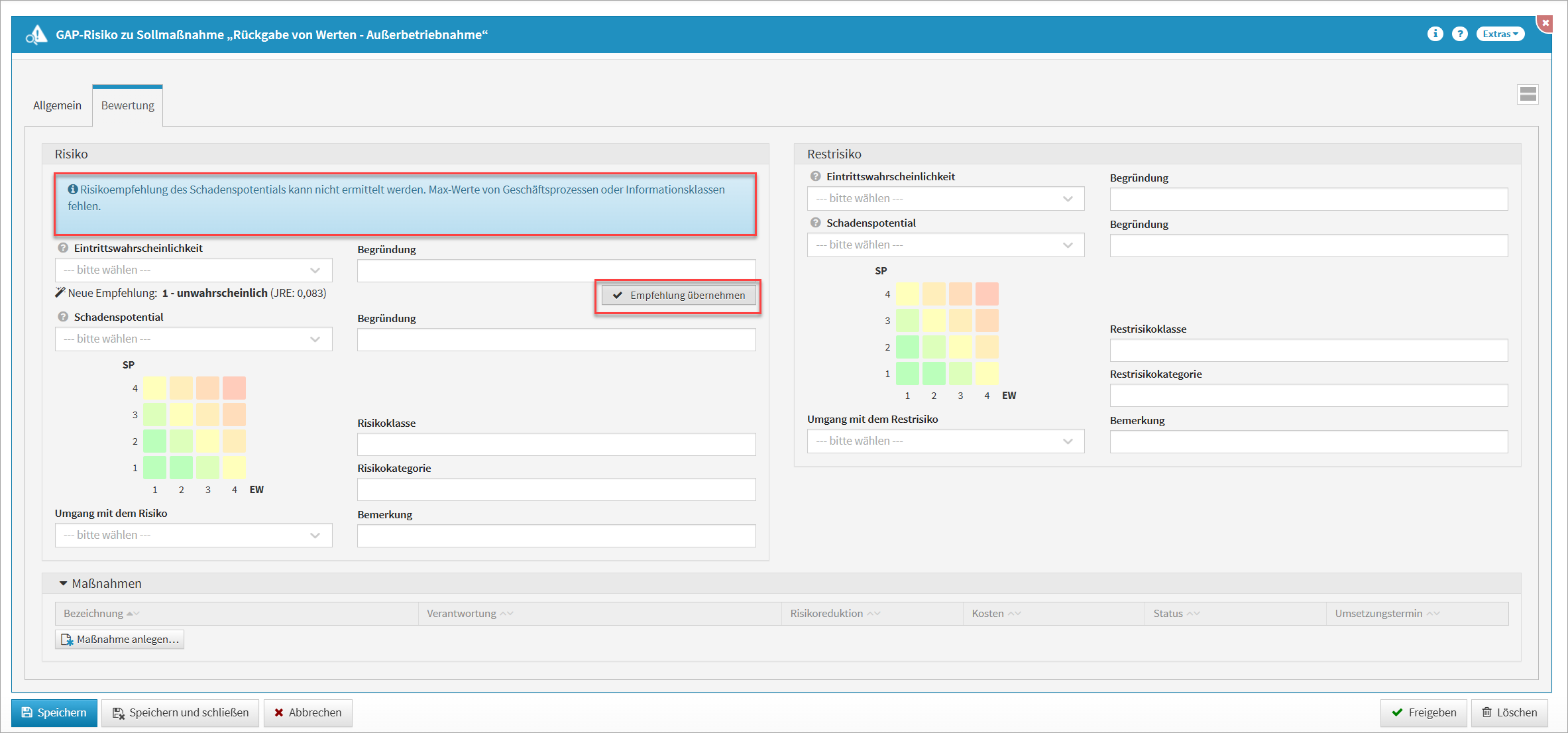

Automatische Risikoermittlung bei Abweichungen von BaSo-Sollmaßnahmen

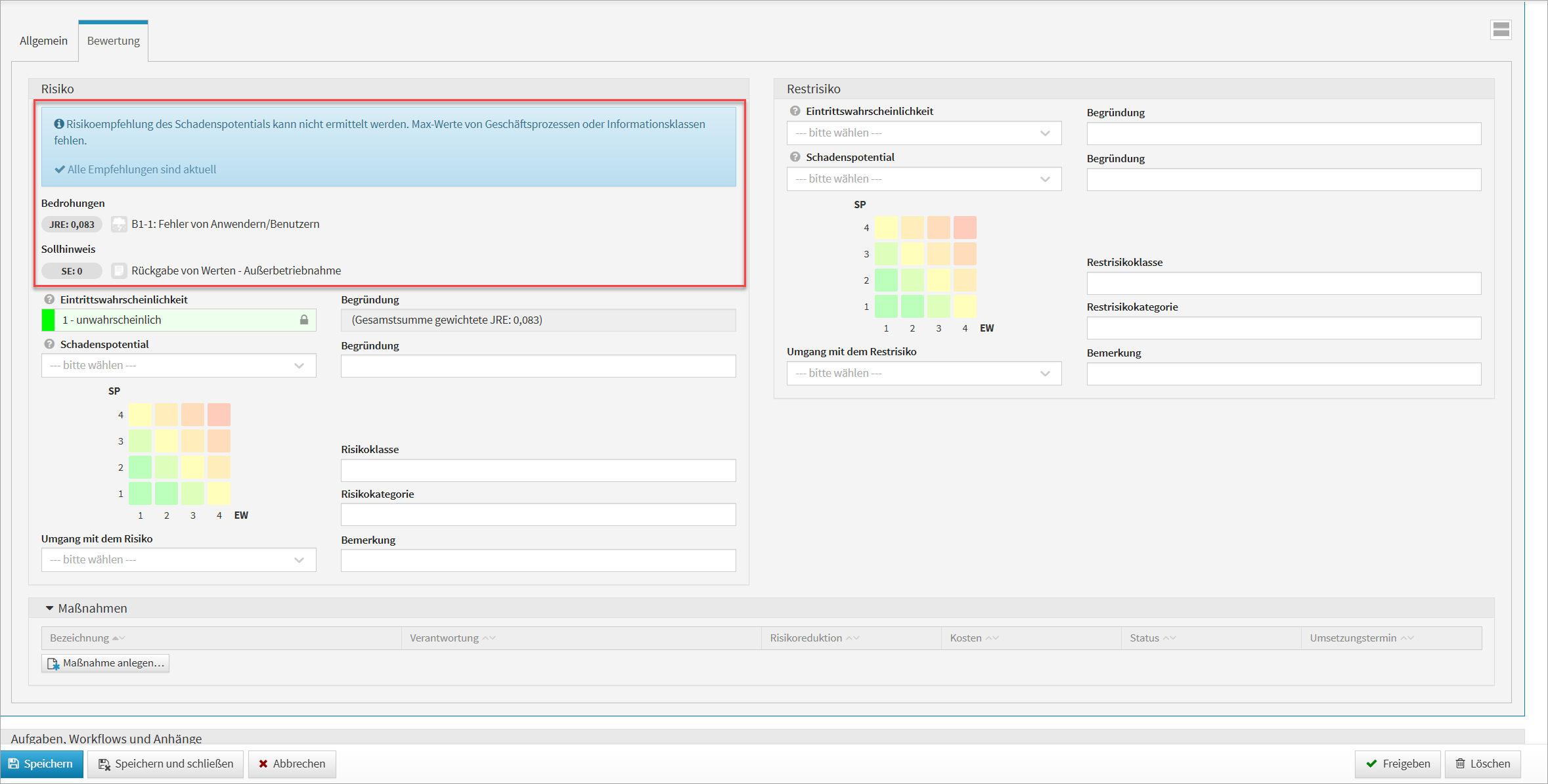

Bei BaSo-Sollmaßnahmen, deren Umsetzungsstatus "teilweise umgesetzt" oder "nicht umgesetzt" ist, wird bei Erstellung eines GAP-Risikos(1) oder GAP-Cluster-Risikos(2) nach Auswahl einer Bedrohung (+Speichern) in der Bewertung des Risikos eine automatische Risikoermittlung angezeigt.

Bei nicht vollständig umgesetzten Sollmaßnahmen wird damit aus Bedrohung, Schwachstelle und Schadenspotential automatisch ein Risikovorschlag ermittelt, der dem User die weitere Bearbeitung erleichtert.

Abbildung: BaSo-Sollmaßnahmen - Gap-Risiko: automatische Risikoempfehlung

Wichtige Voraussetzung ist die Auswahl einer Bedrohung sowie erstmaligem Speichern des Gap-Risikos.

Abbildung: Automatische Risikoempfehlung

Der berechnete Gesamtwert der JRE (Jährliche Risiko-Eintrittswahrscheinlichkeit) wird aus allen hinterlegten Bedrohungen mitsamt der Schwachstelleneinstufungen auf eine Stufe der Eintrittswahrscheinlichkeit (EW) gemappt.

Die entsprechenden Werte sind im Bereich der Einstellungen unter Risikokriterien > Risikoempfehlungen vorgegeben. Die Schwellwerte zur JRE können jedoch nachträglich vom User angepasst werden.

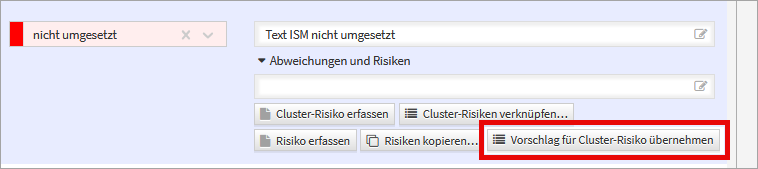

Von Seiten des Verfahrenslieferanten werden für Cluster-Risiken und Cluster-Risiko-Maßnahmen Vorschläge inkl. Verknüpfungen zu IKT-Assets und Sollmaßnahmen zur Verfügung gestellt.

Falls ein Vorschlag existiert, erkennen Sie dies am Button 'Vorschlag für Cluster-Risiko übernehmen'.

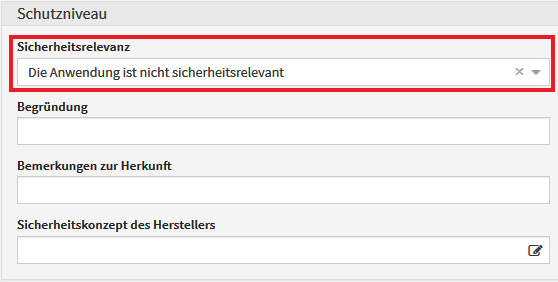

Sicherheitsrelevanz der Anwendung

Vereinzelt sind in Unternehmen auch nicht sicherheitsrelevante Anwendungen im Einsatz. Sollen auch diese in ForumISM verwaltet werden, besteht die Möglichkeit, die Sicherheitsrelevanz manuell zu bearbeiten, um für entsprechende Anwendungen kein Schutzniveau erfassen zu müssen. Hierzu wählen Sie bei der Sicherheitsrelevanz: "Die Anwendung ist nicht sicherheitsrelevant". Sie können dann kein Schutzniveau erfassen. Ein Abgleich zwischen Schutzniveau und Schutzbedarf findet für diese Anwendung nicht statt.

Abbildung: Sicherheitsrelevanz

Nachdem bereits eine Schutzniveauermittlung durchgeführt wurde, kann die Anwendung nicht mehr ohne weiteres als „nicht sicherheitsrelevant“ eingestuft werden. Ist dies gewünscht, muss zuerst das Schutzniveau gelöscht werden. Dazu klicken Sie auf "Details" und dann in der Maske "Schutzniveau für Anwendung..." unten rechts auf den "Löschen"-Button. Anschließend können Sie die Sicherheitsrelevanz der Anwendung wieder bearbeiten.

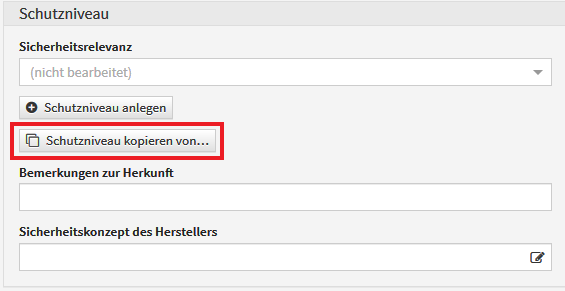

Kopieren des Schutzniveaus eines anderen Objektes

Soll das Schutzniveau von einem anderen Schutzobjekt als Basis für die Bearbeitung übernommen werden, können Sie das über den Button "Schutzniveau kopieren von..." erreichen.

Abbildung: Schutzniveau kopieren

Abzudeckender Schutzbedarf einer Anwendung

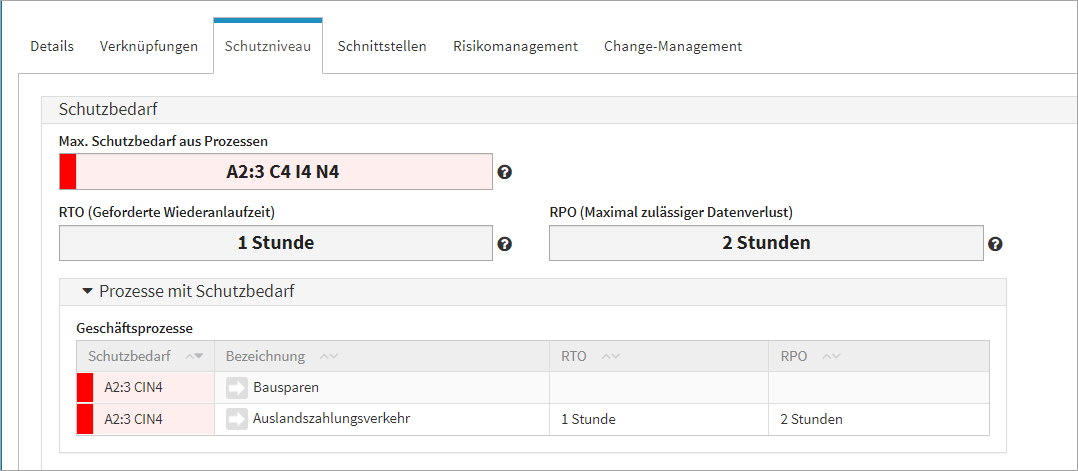

Der Schutzbedarf, den eine Anwendung mit ihrem Schutzniveau unterstützen muss, ergibt sich aus dem Schutzbedarf der verknüpften Geschäftsprozesse bzw. (falls das entsprechend konfiguriert ist) der verknüpften Datenklassen. Hier kommt das Maximalitätsprinzip zum Einsatz - jedes Schutzziel wird einzeln betrachtet und der jeweils höchste Wert als Schutzbedarf zugeordnet.

Wurde an den Geschäftsprozessen (in der Business Impact Analyse) ein RTO/RPO-Analyse durchgeführt, so werden diese Werte am Schutzbedarf angezeigt.

Abbildung: Abzudeckender Schutzbedarf

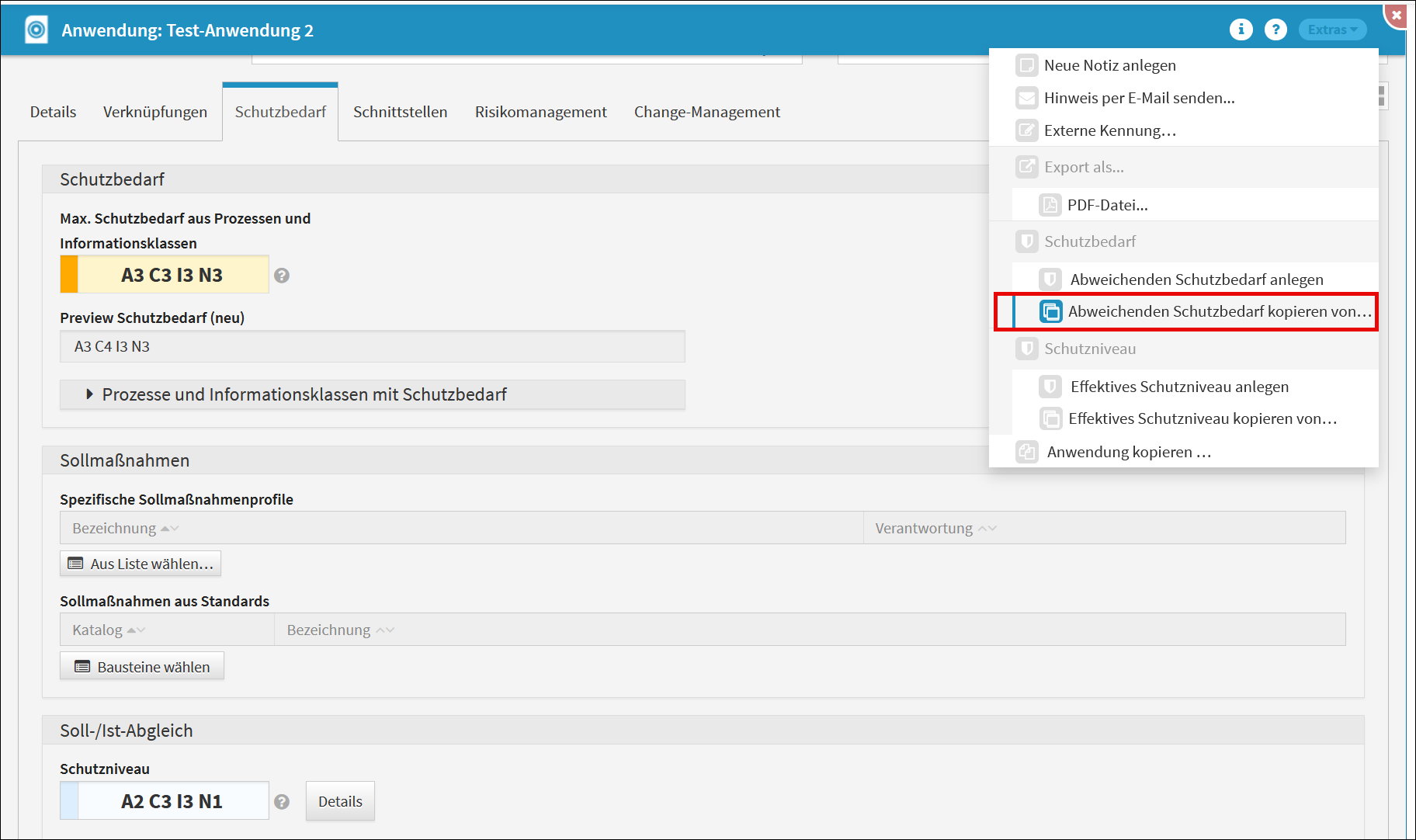

Abweichender Schutzbedarf für Anwendungen

Soll für eine Anwendung ein abweichender Schutzbedarf erfasst werden, ist dies über die Schaltfläche "Abweichenden Schutzbedarf anlegen" im Extras-Menü möglich.

Eine Übersteuerung des Schutzbedarfs erscheint beispielsweise bei Kumulationseffekten sinnvoll. Wenn eine Anwendung mit mehreren Prozessen verbunden ist, die jeweils einen relativ geringen Schutzbedarf aufweisen, ein Ausfall der Anwendung aber zum gleichzeitigen Ausfall all dieser Prozesse führt, sollte ein höherer Schutzbedarf hinterlegt werden.

Sie können einen abweichenden Schutzbedarf von einem anderen Objekt als Basis für die Bearbeitung kopieren, falls Sie dies im Einzelfall einsetzen.

Abbildung: Abweichenden Schutzbedarf kopieren

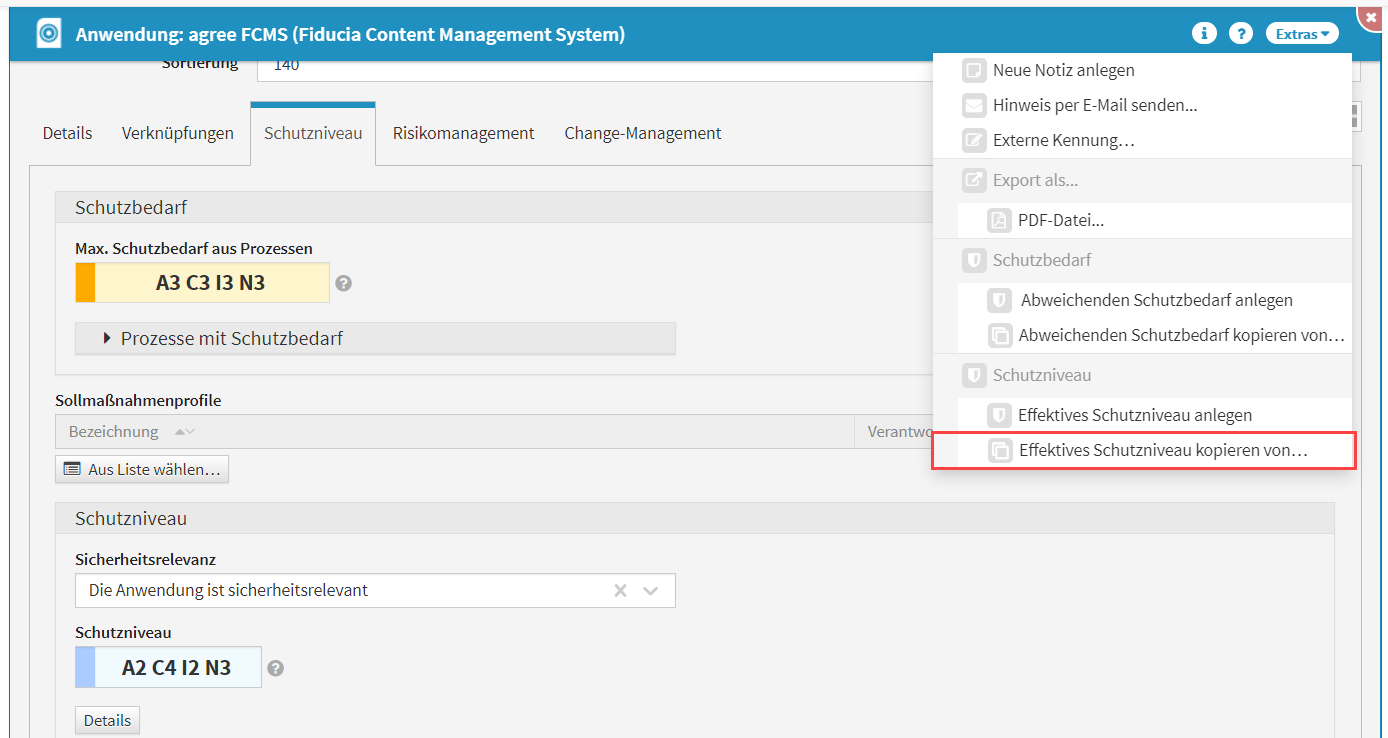

Effektives Schutzniveau erfassen und kopieren

Wenn ein Sicherheitskonzept eines Herstellers mit einem angegebenen Schutzniveau vorliegt, so können Sie dieses eintragen. Möglicherweise ist das herstellerseitig angebotene Schutzniveau zu gering und Sie können Maßnahmen ergreifen, dieses zu erhöhen (z.B. redundante Systeme, zusätzliche Verschlüsselung, ...). In diesem Fall können Sie über die Schaltfläche "Effektives Schutzniveau anlegen" im Extras-Menü ein solches erfassen.

Sie können ein effektives Schutzniveau von einem anderen Objekt als Basis für die Bearbeitung kopieren, falls Sie dies im Einzelfall einsetzen.

Abbildung: Effektives Schutzniveau kopieren

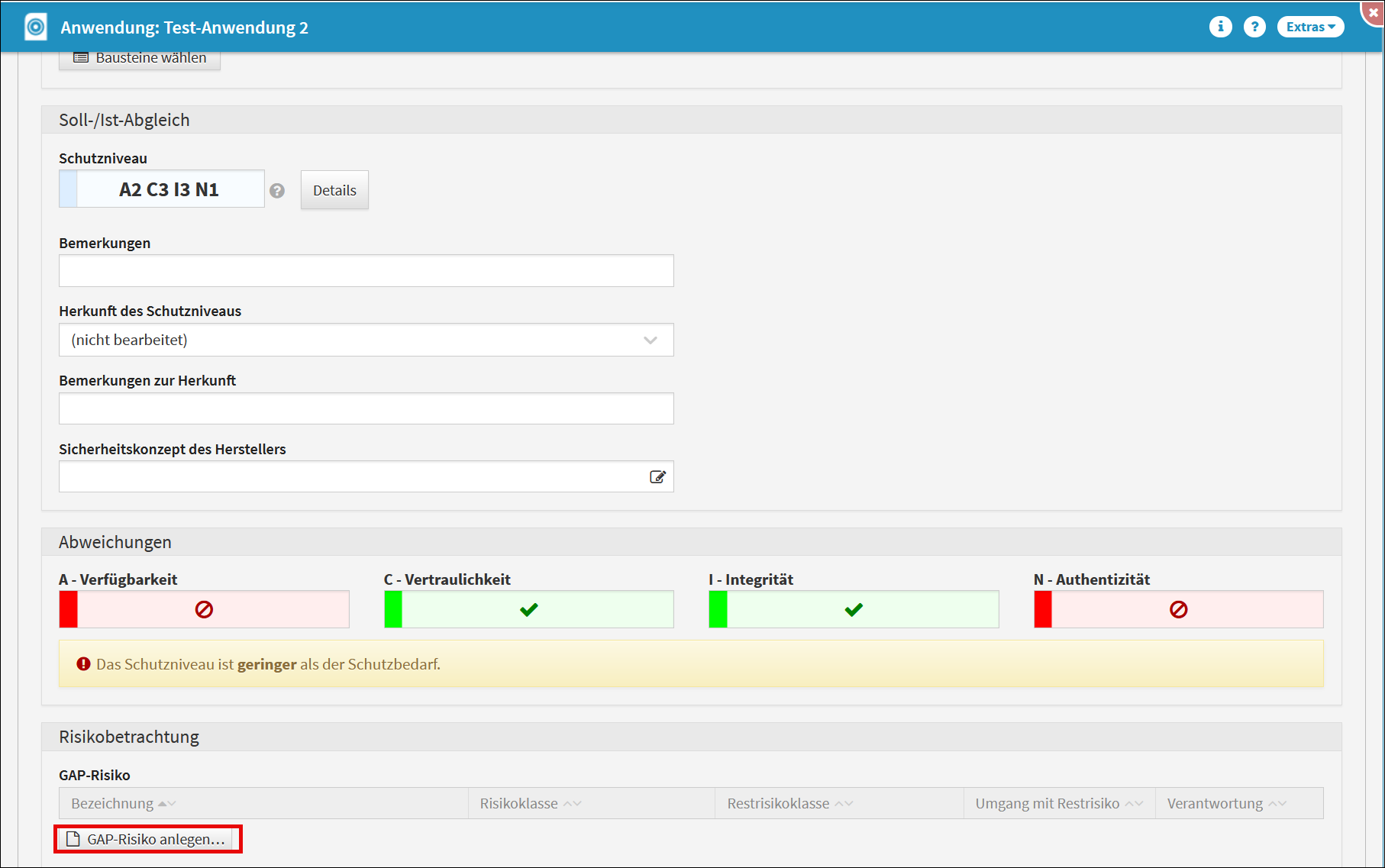

Entspricht das Schutzniveau der Anwendung nicht dem Schutzbedarf der zugeordneten Geschäftsprozesse, können im Reiter "Soll-/Ist-Abgleich" GAP-Risiken angelegt werden.

Anlegen eines GAP-Risikos

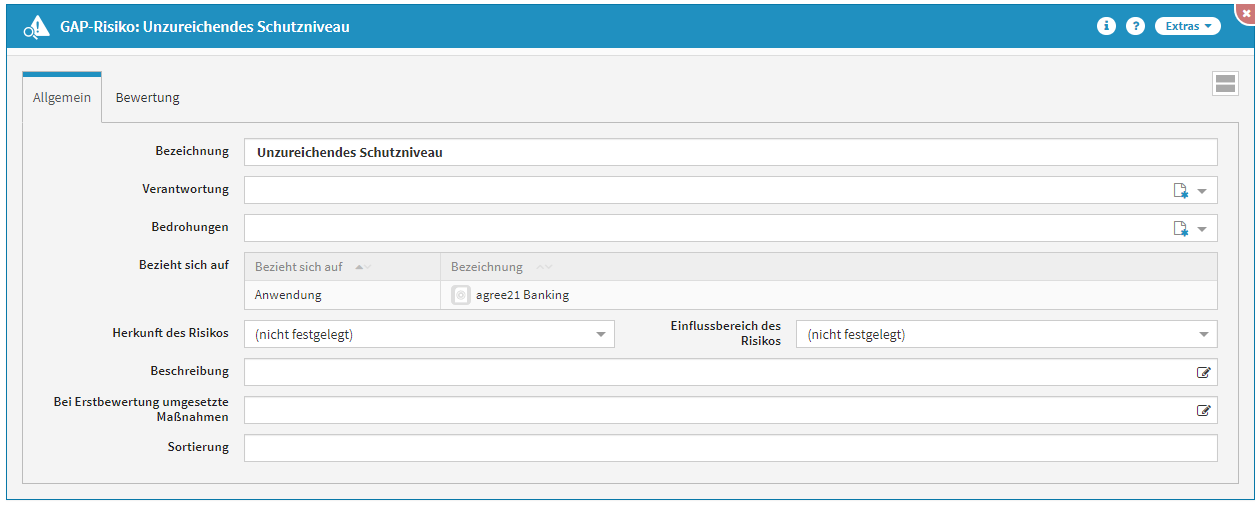

Allgemein

Im Falle einer Abweichung des vorhandenen Schutzniveaus zum Schutzbedarf des Prozesses kann ein sogenanntes GAP-Risiko (engl. Lücke, Abstand) direkt auf dem Schutzniveaureiter erstellt werden. In diesem Risiko kann die jeweilige Abweichung behandelt und eingestuft werden. Ein entsprechender Hinweis in der Registerkarte Schutzniveau deutet auf die Abweichung hin.

Das Schutzniveau ist geringer als der Schutzbedarf.

Über die Schaltfläche GAP-Risiko anlegen... ist das Anlegen des GAP-Risikos möglich.

Abbildung: Einzelansicht eines neuen GAP-Risikos

In der Bezeichnung wird automatisch Unzureichendes Schutzniveau hinterlegt. Bitte geben Sie dem GAP-Risiko eine zusätzliche aussagekräftige Bezeichnung, um eine weitere Bearbeitung in ForumISM zu erleichtern. Ein Verantwortlicher für das GAP-Risiko sollte hinterlegt werden. Anschließend sollte eine Bedrohungsklasse für das GAP-Risiko ausgewählt werden.

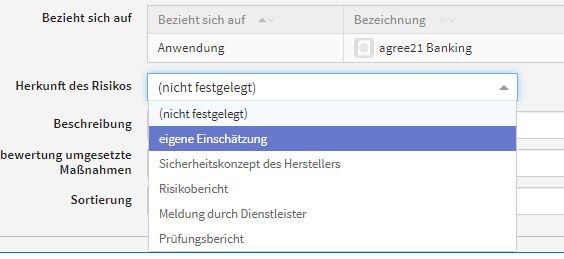

Der Bezug des GAP-Risikos wird beim Anlegen des Risikos automatisch übernommen. Im oben gezeigten Beispiel bezieht sich das GAP-Risiko auf die Anwendung agree21 Banking. Sowohl die Herkunft als auch der Einflussbereich des Risikos können hinterlegt werden.

Abbildung: Auswahl zu Herkunft des Risikos

Die weiteren Felder erlauben Ihnen, zusätzliche Beschreibungen zum Risiko zu hinterlegen und Maßnahmen zu dokumentieren, die bereits in die Bewertung des GAP-Risikos einfließen. Um die Sortierreihenfolge innerhalb der Listenansicht aller GAP-Risiken individuell zu bestimmen, steht Ihnen das Sortierfeld zur Verfügung. Tragen Sie in dieses Feld einen alphanumerischen Wert (z.B. 0010) ein, um eine abweichende Sortierung zu erreichen.

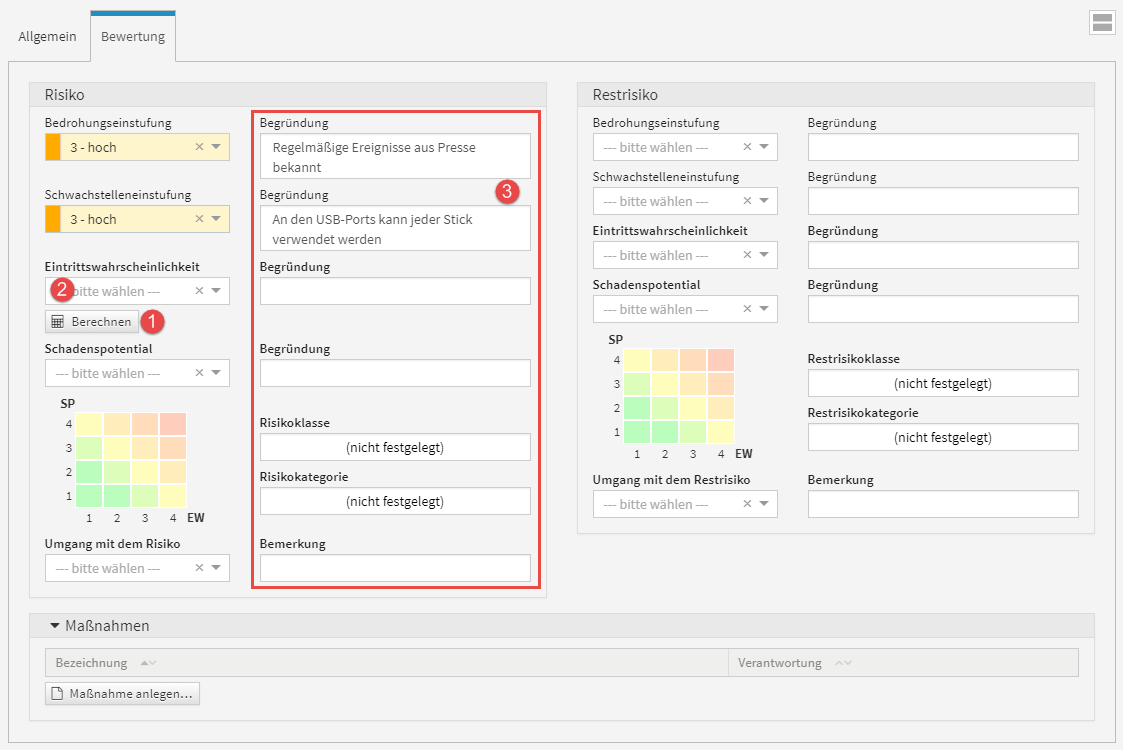

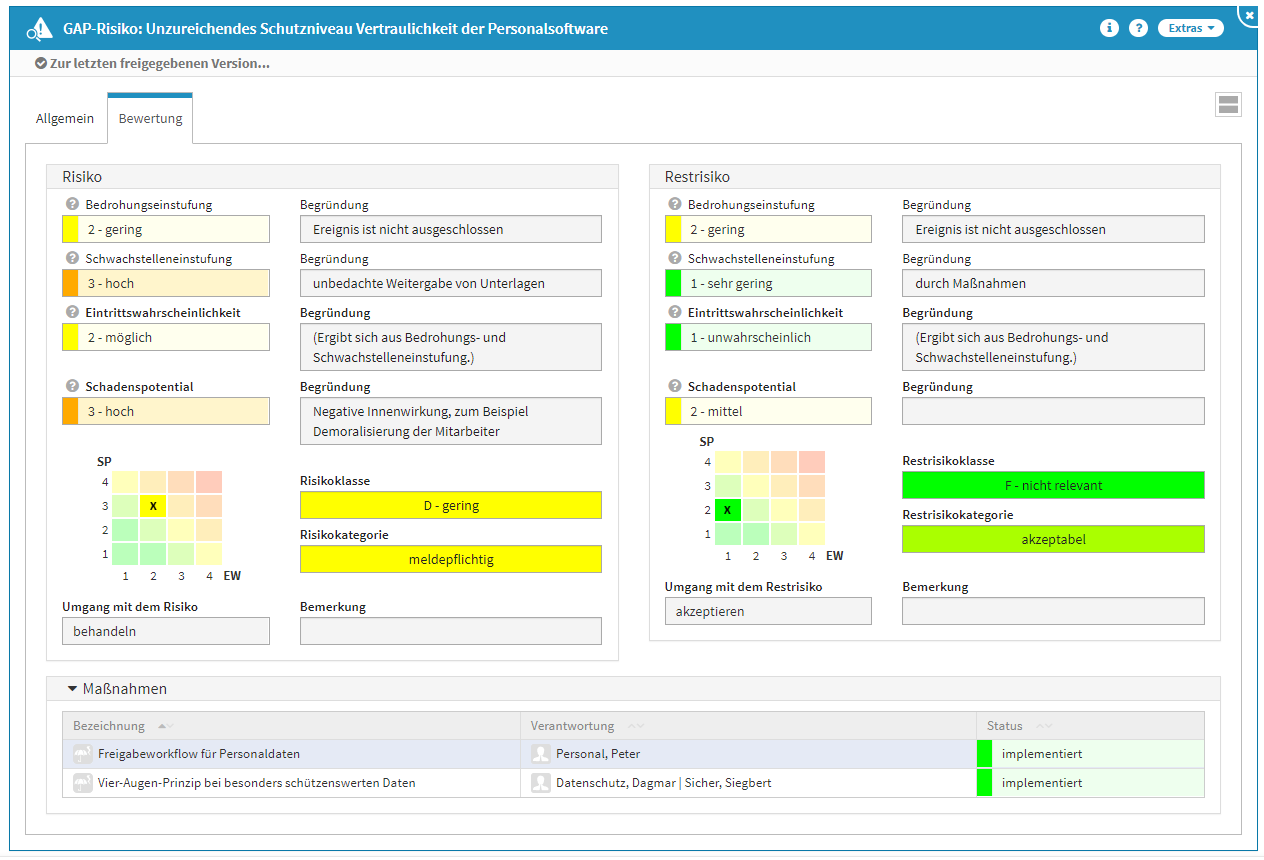

Bewertung

Analog zur Methodik des ISMS sind hier eine Schwachstellen- und Bedrohungsanalyse durchzuführen und Eintrittswahrscheinlichkeit und Schadenspotential des GAP-Risikos zu bewerten. Der Umgang mit dem Risiko bzw. Restrisiko (nach Maßnahmen) ist zu dokumentieren. Ist die Bedrohungs- und Schwachstelleneinstufung getroffen, können Sie über die Schaltfläche berechnen(1) die Eintrittswahrscheinlichkeit(2) berechnen lassen. Bitte hinterlegen Sie eine entsprechende Begründung (3) für Ihre Entscheidung.

Abbildung: Beispiel einer Risikoberwertung

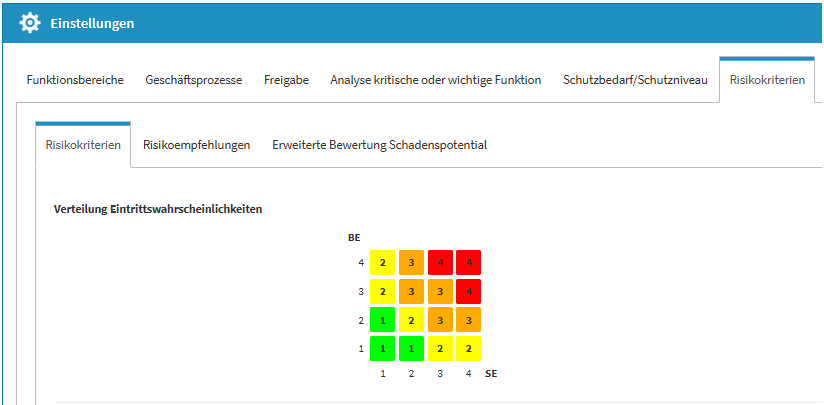

Die Berechnung der Eintrittswahrscheinlichkeit erfolgt gemäß der nachfolgend abgebildeten Matrix aus Bedrohungs- und Schwachstelleneinstufung und kann in den Einstellungen individuell angepasst werden.

Abbildung: Matrix Eintrittswahrscheinlichkeit

Bei der Risikobewertung wird bei der Berechnung der Eintrittswahrscheinlichkeit aus Bedrohungs- und Schwachstelleneinstufung eine entsprechende Bemerkung hinterlegt.

Ist die Eintrittswahrscheinlichkeit berechnet und das Schadenspotenzial gewählt, wird automatisch vom System die Risikoklasse und Risikokategorie bestimmt.

Abbildung: Beispiel für ein bearbeitetes Risiko

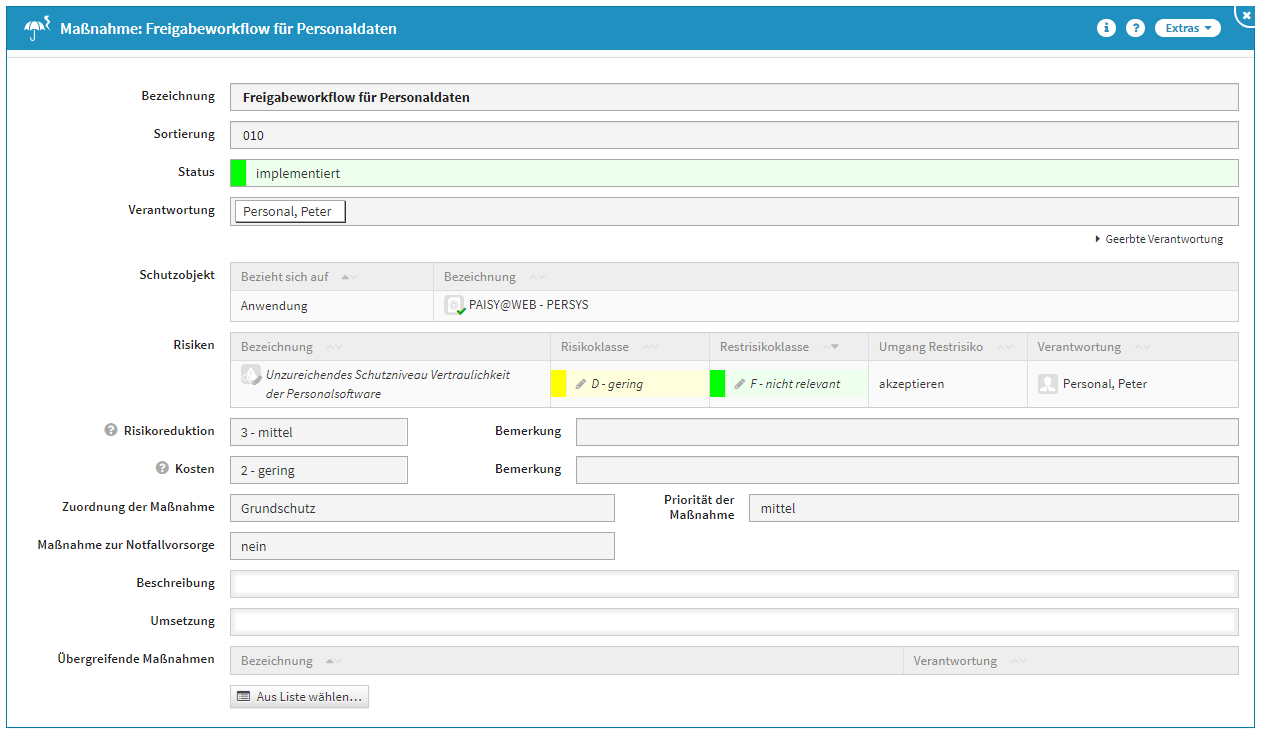

Maßnahme am Risiko

Im Reiter Bewertung können Sie Risiken durch Maßnahmen minimieren (Betätigen der Schaltfläche Maßnahme anlegen...). Bitte geben Sie eine aussagekräftige Bezeichnung für die Maßnahme an, um die weitere Bearbeitung bzw. das Auffinden des Dokuments zu erleichtern. Bitte denken Sie an die Vergabe der Verantwortung und die Einstufung des Status. Das Risiko ist bereits verknüpft und weitere Risiken können hinzugefügt werden. Über die Schaltfläche Auswahl bearbeiten können Sie die Auswahl bearbeiten bzw. über das Symbol des Mülleimers löschen. Über die Dropdown-Listen kann die Auswahl zur Risikoreduktion und den zu erwartenden Kosten getroffen werden, auch hier kann optional eine Begründung hinterlegt werden. Diese führen jedoch nicht zu einer automatischen Reduktion der Risikoklasse.

Auch die Verknüpfung mit weiteren übergreifenden Maßnahmen ist möglich.

Abbildung: Anlegen einer Maßnahme

Die Anpassung des Restrisikos (Bedrohung, Schwachstelle oder Schadenspotential) nach Implementierung der Maßnahmen muss vom Nutzer von Hand durchgeführt werden, da keine automatische Anpassung erfolgt.

Status

Jede Änderung am Objekt kann verschiedene Status-Zustände annehmen. Für den Status der Bearbeitung stehen Ihnen folgende Status zur Verfügung:

|

Status |

Bedeutung |

|---|---|

|

vorgesehen |

Die Maßnahme ist geplant. |

|

in Bearbeitung |

Die Maßnahme ist in Bearbeitung. |

|

in Prüfung |

Die Maßnahme ist in Prüfung. |

|

implementiert |

Die Maßnahme ist umgesetzt. |

|

verworfen |

Die Maßnahme wurde verworfen. |

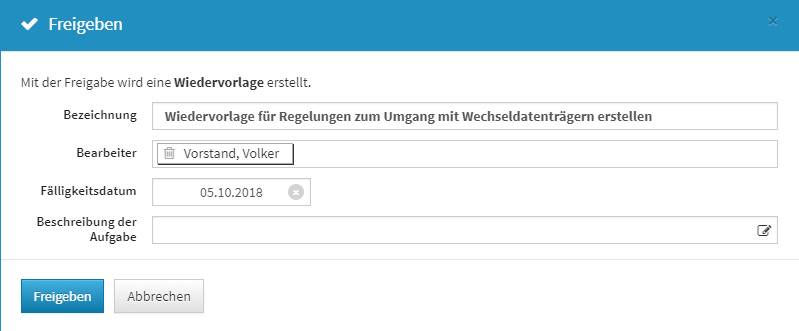

Freigabe

Die neue Maßnahme können Sie zum Abschluss freigeben und es wird automatisch eine Wiedervorlage erstellt. Im Menüpunkt Risikomanagement bekommen Sie in der Übersicht der Maßnahmen zur Risikobehandlung alle in ForumISM angelegten Maßnahmen angezeigt.

Abbildung: Freigabe der Maßnahme