In diesem Bereich sind die einzelnen Ansichten thematisch nach Objekten bzw. nach Themengebieten gruppiert dargestellt. Die Ansichten sind in Reitern organisiert, um die Übersichtlichkeit zu erhöhen.

Für einen Großteil der Auswertungen besteht eine Exportmöglichkeit über den Menüpunkt Extras. Somit kann die jeweilige Übersicht als CSV- , PDF- oder Word-Datei exportiert werden.

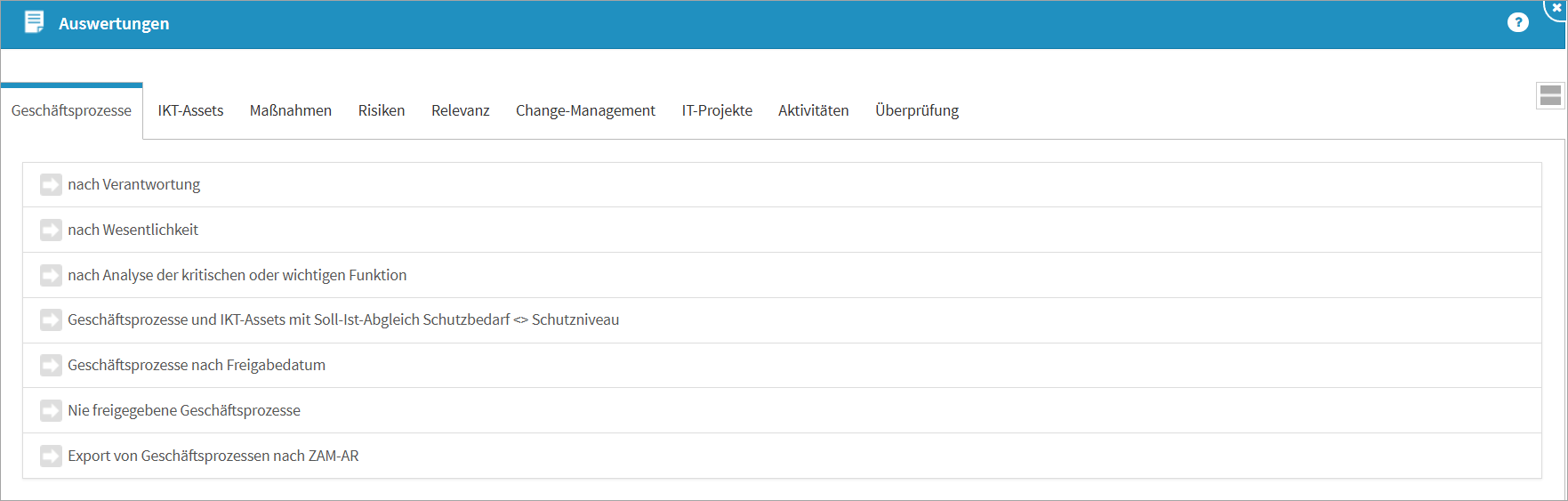

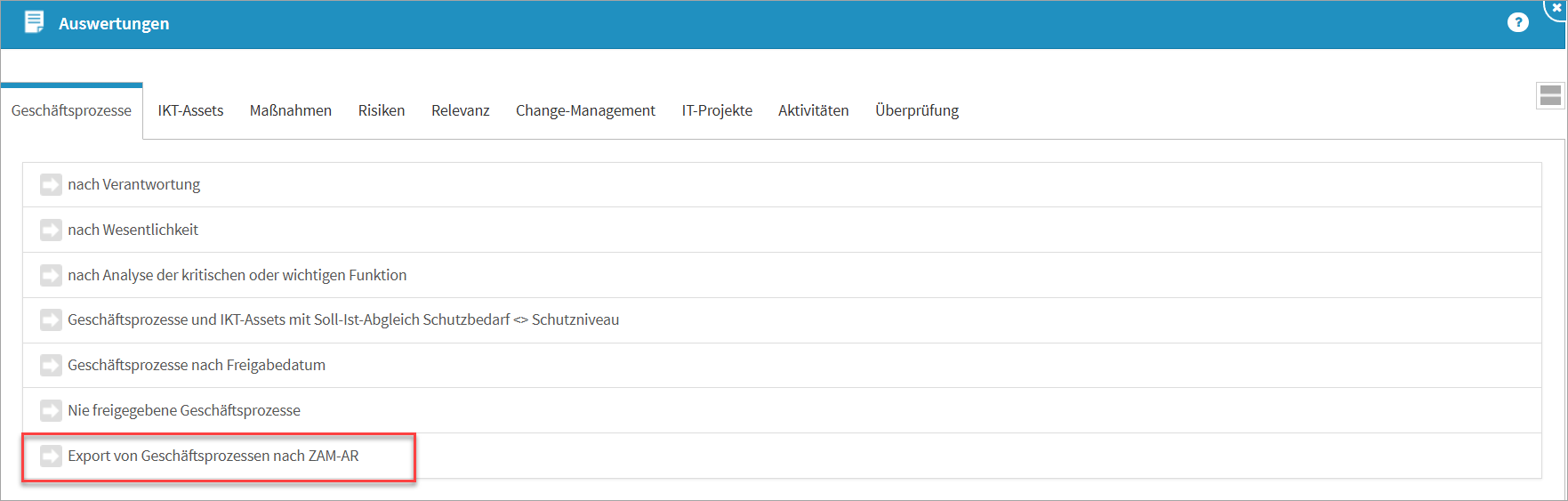

Reiter "Geschäftsprozesse"

Abbildung: Ansicht Auswertung Geschäftsprozesse

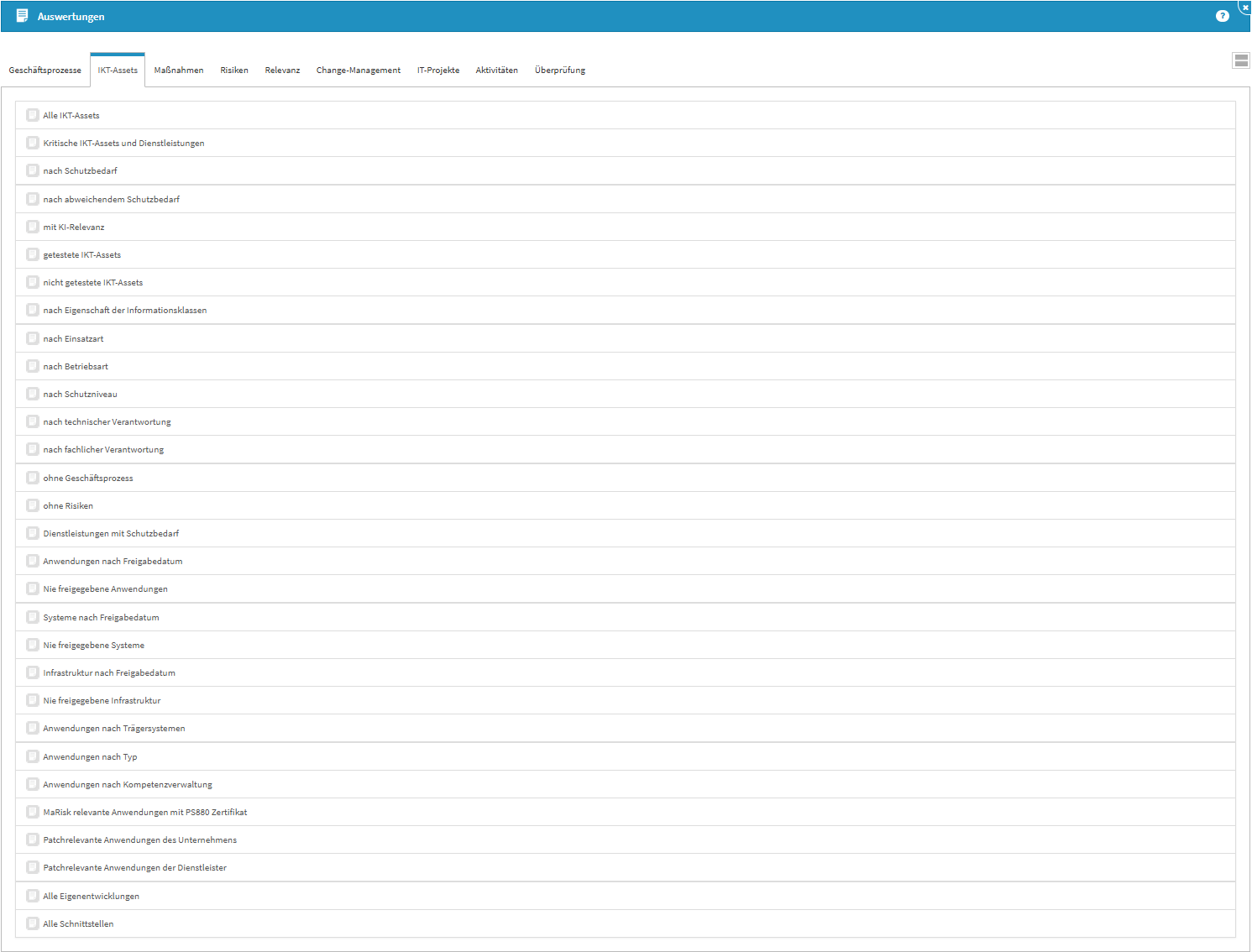

Reiter "IKT-Assets"

Abbildung: Ansicht Auswertung IKT-Assets

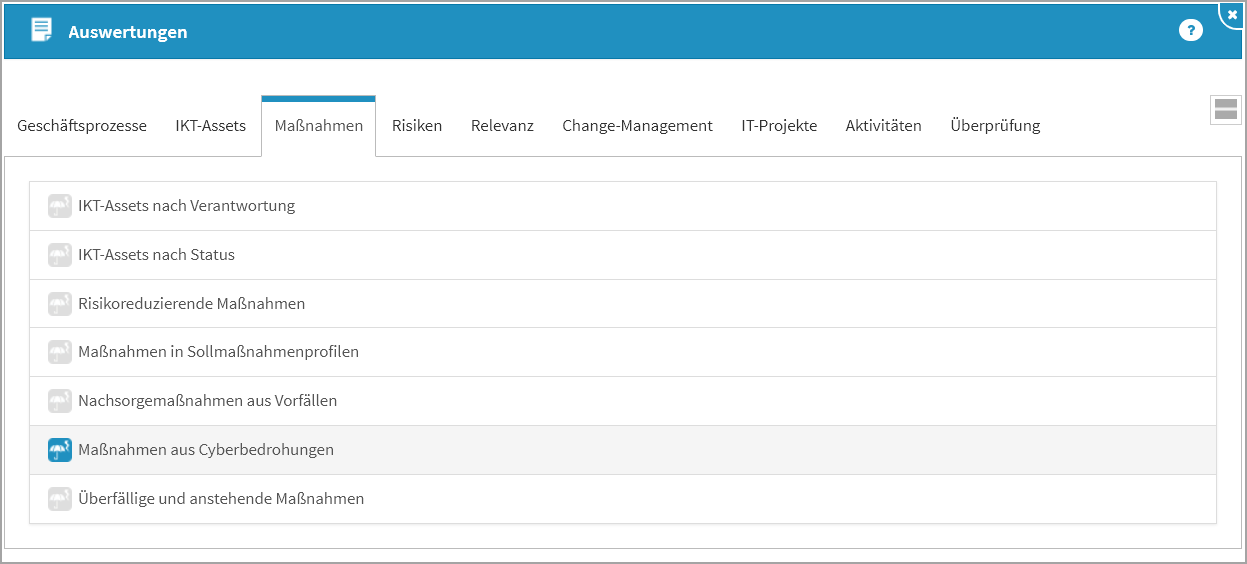

Reiter "Maßnahmen"

Abbildung: Ansicht Auswertung Maßnahmen

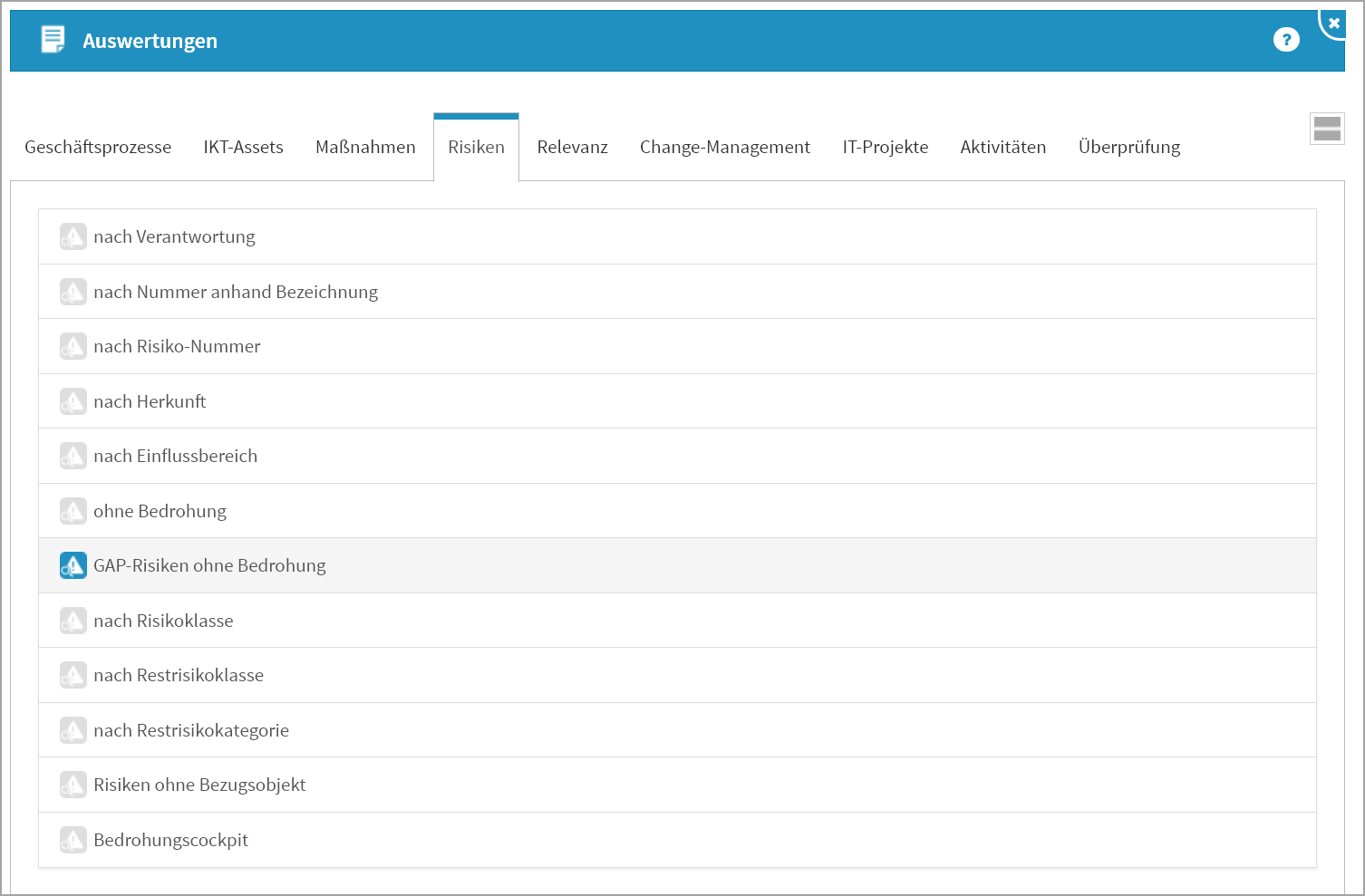

Reiter "Risiken"

Abbildung: Ansicht Auswertung Risiken

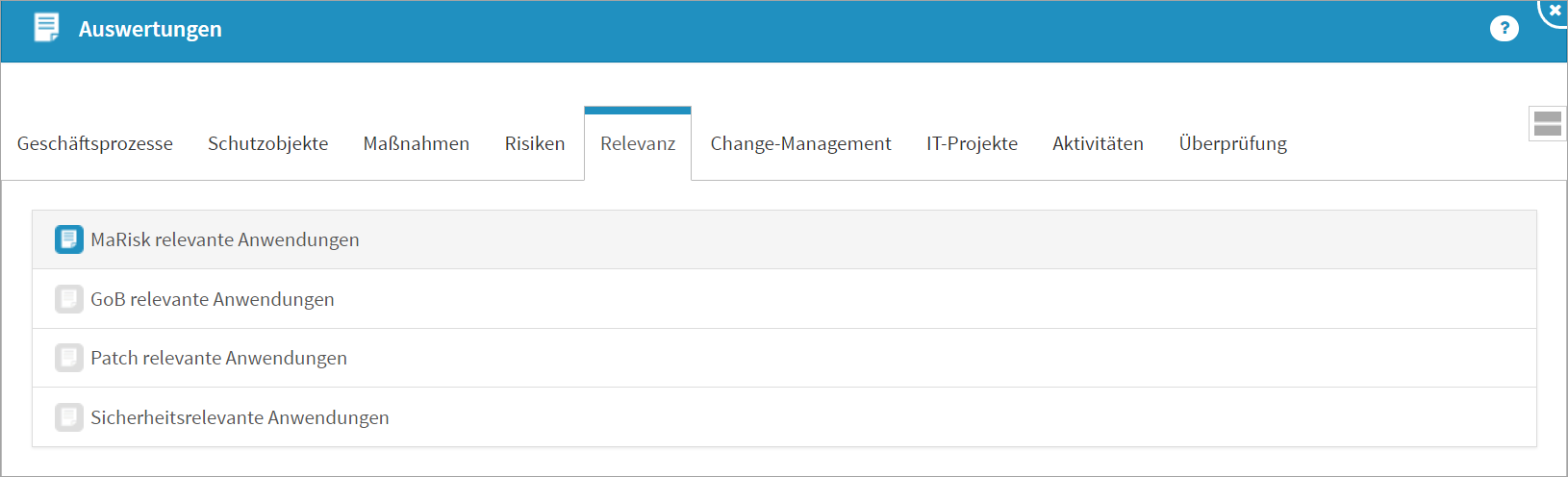

Reiter "Relevanz"

Abbildung: Ansicht Auswertung Relevanz

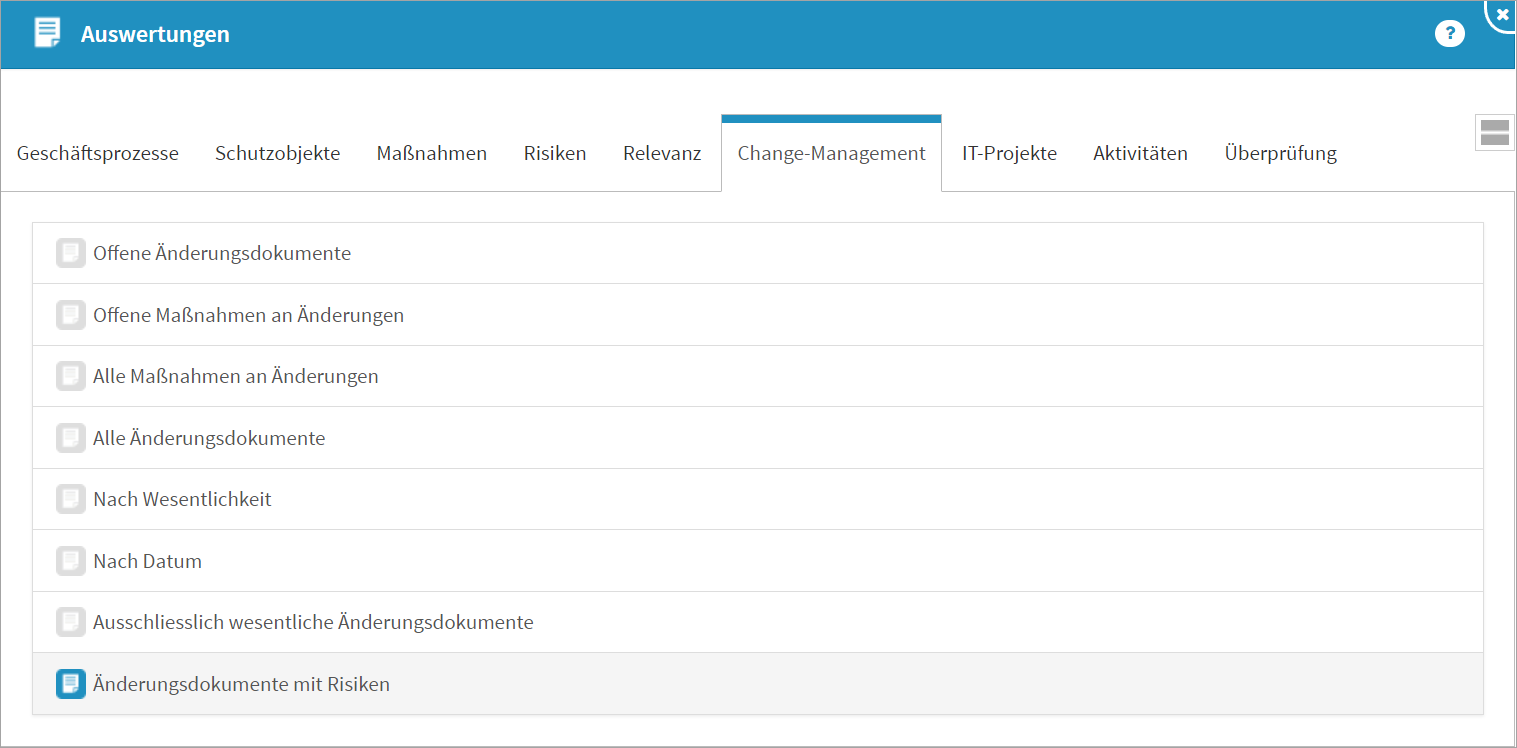

Reiter "Change-Management"

Abbildung: Ansicht Auswertung Change-Management

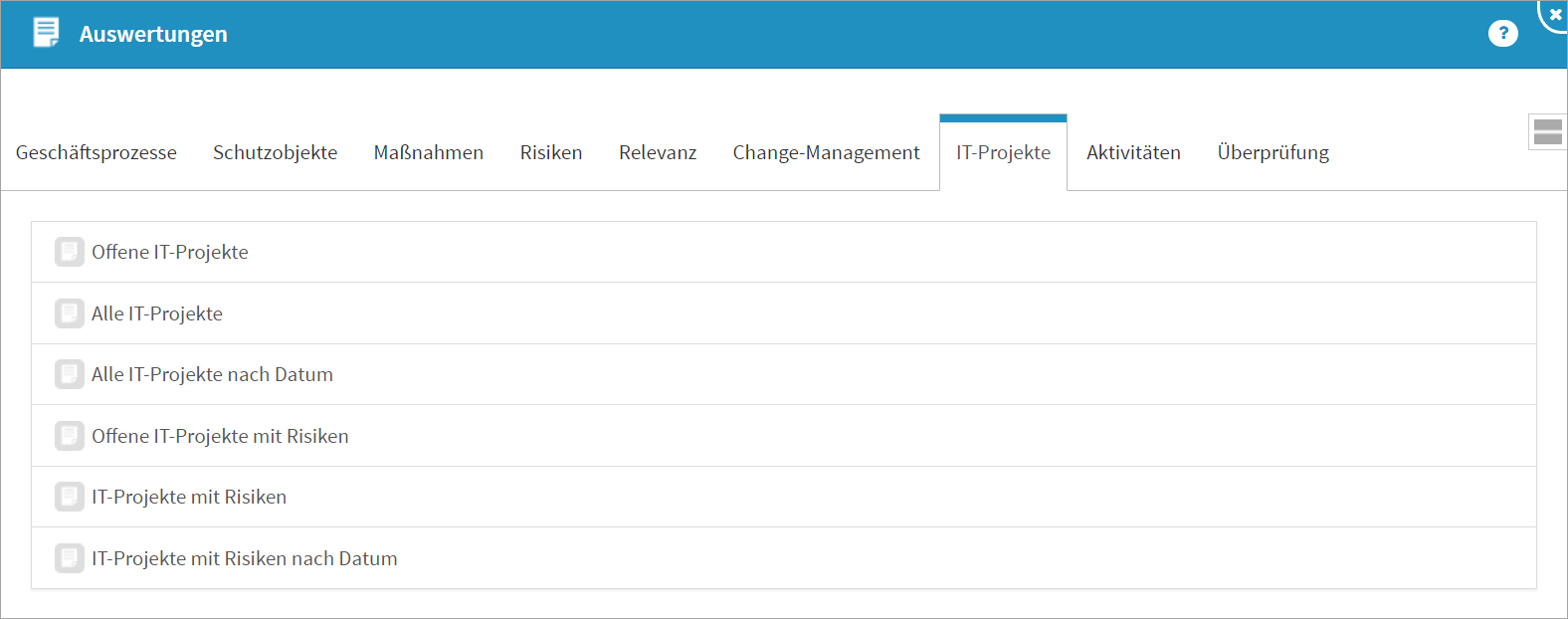

Reiter "IT-Projekte"

Abbildung: Ansicht Auswertungen zu IT-Projekten

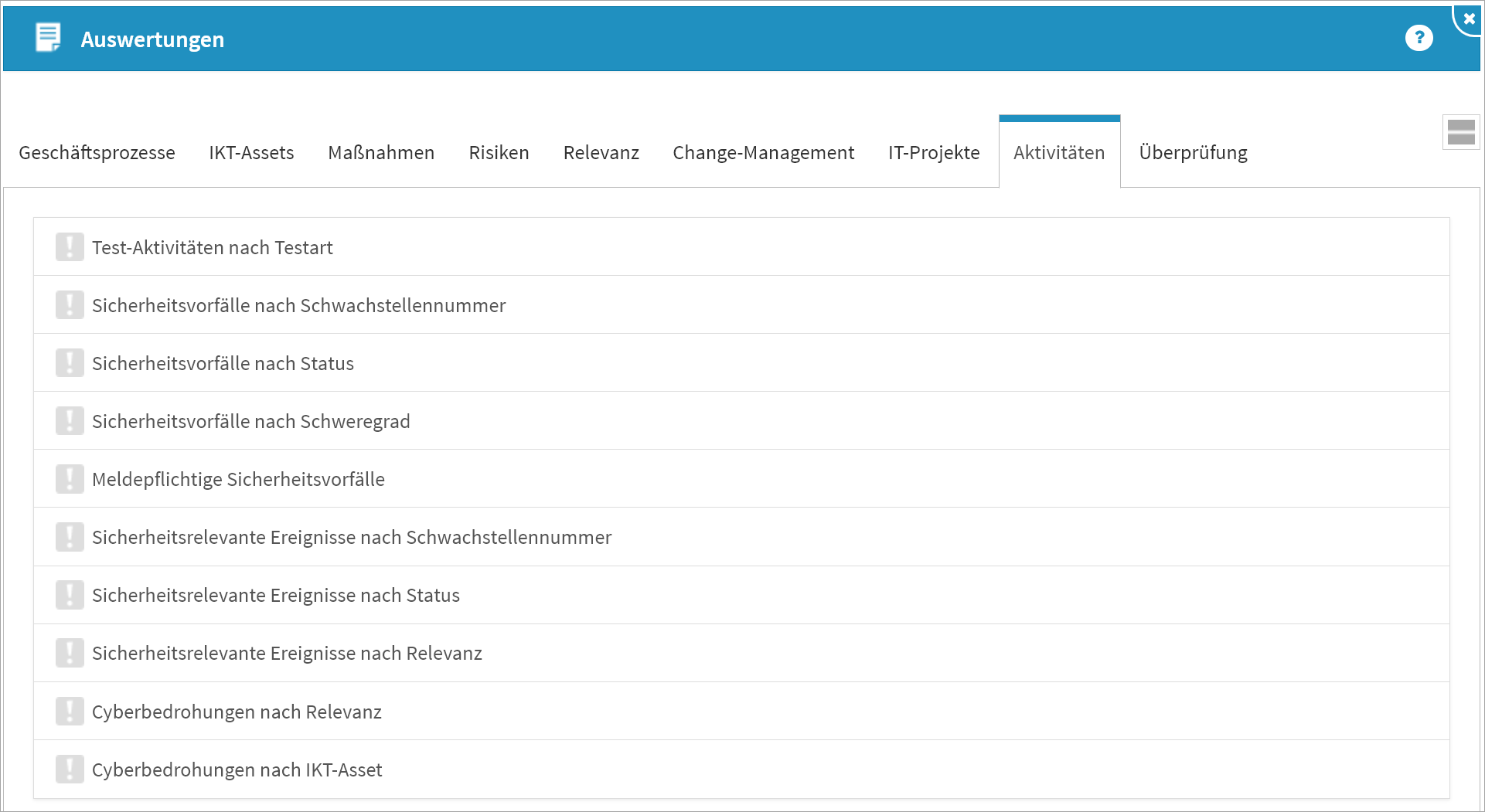

Reiter "Aktivitäten"

Abbildung: Ansicht Auswertungen zu Aktivitäten

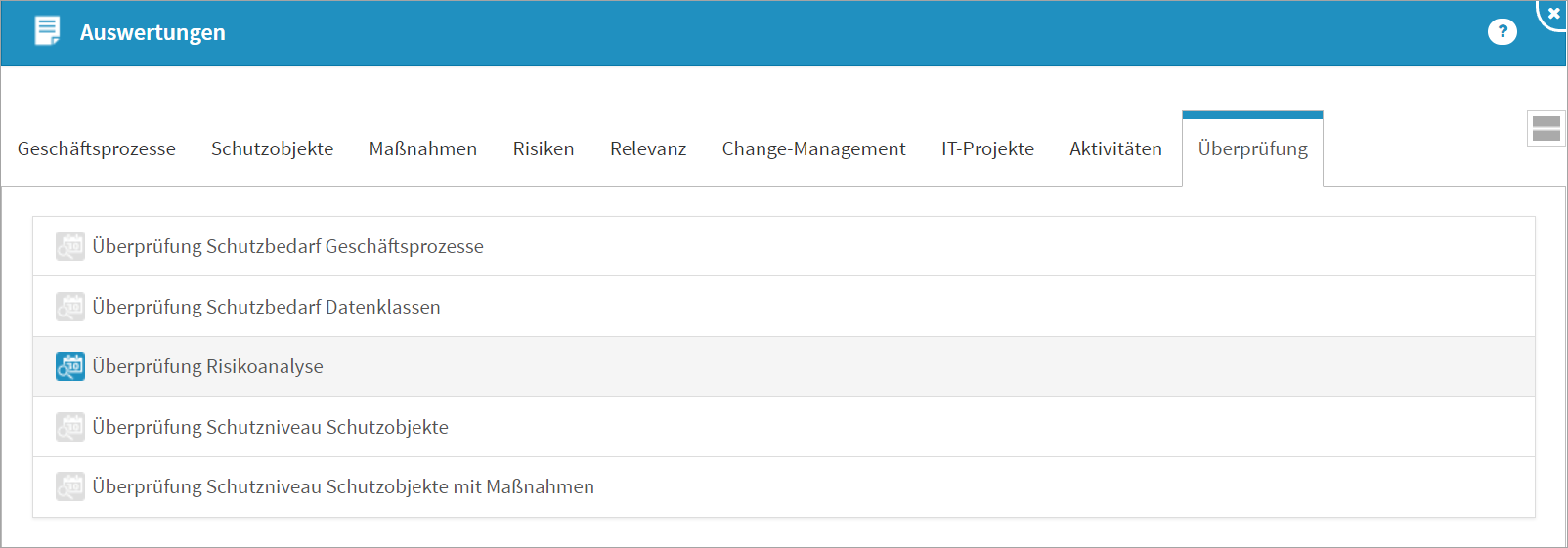

Reiter "Überprüfung"

Abbildung: Ansicht Auswertungen zu Überprüfung

Über die Schaltfläche Schließen im unteren Teil einer Übersicht einer Auswertungsseite gelangen Sie wieder in die letzte Ansicht zurück. Über die Schaltfläche + bzw. - kann vor der jeweiligen Kategorie die Ansicht für eine bessere Übersichtlichkeit auf - bzw. zugeklappt werden.

Geschäftsprozesse

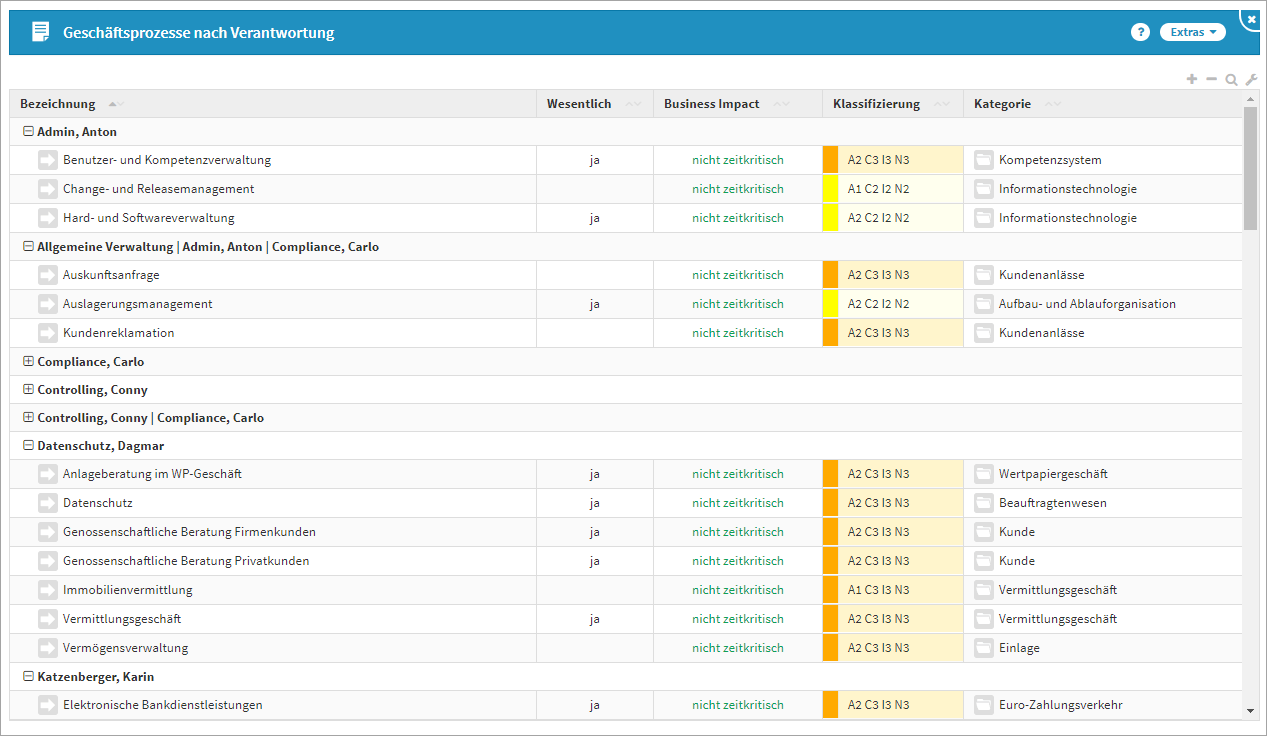

nach Verantwortung

Diese Auswertung zeigt die Geschäftsprozesse, sortiert nach den zugeordneten Verantwortlichen.

Abbildung: Geschäftsprozesse nach Verantwortung

nach Wesentlichkeit

In dieser Ansicht werden die Geschäftsprozesse, unterteilt nach ihren Wesentlichkeitskriterien (zeitkritisch, wirtschaftlich, rechtlich und hoher Schutzbedarf) angezeigt.

Geschäftsprozesse, die nach mehreren Kriterien wesentlich sind, werden in dieser Ansicht auch mehrfach aufgeführt.

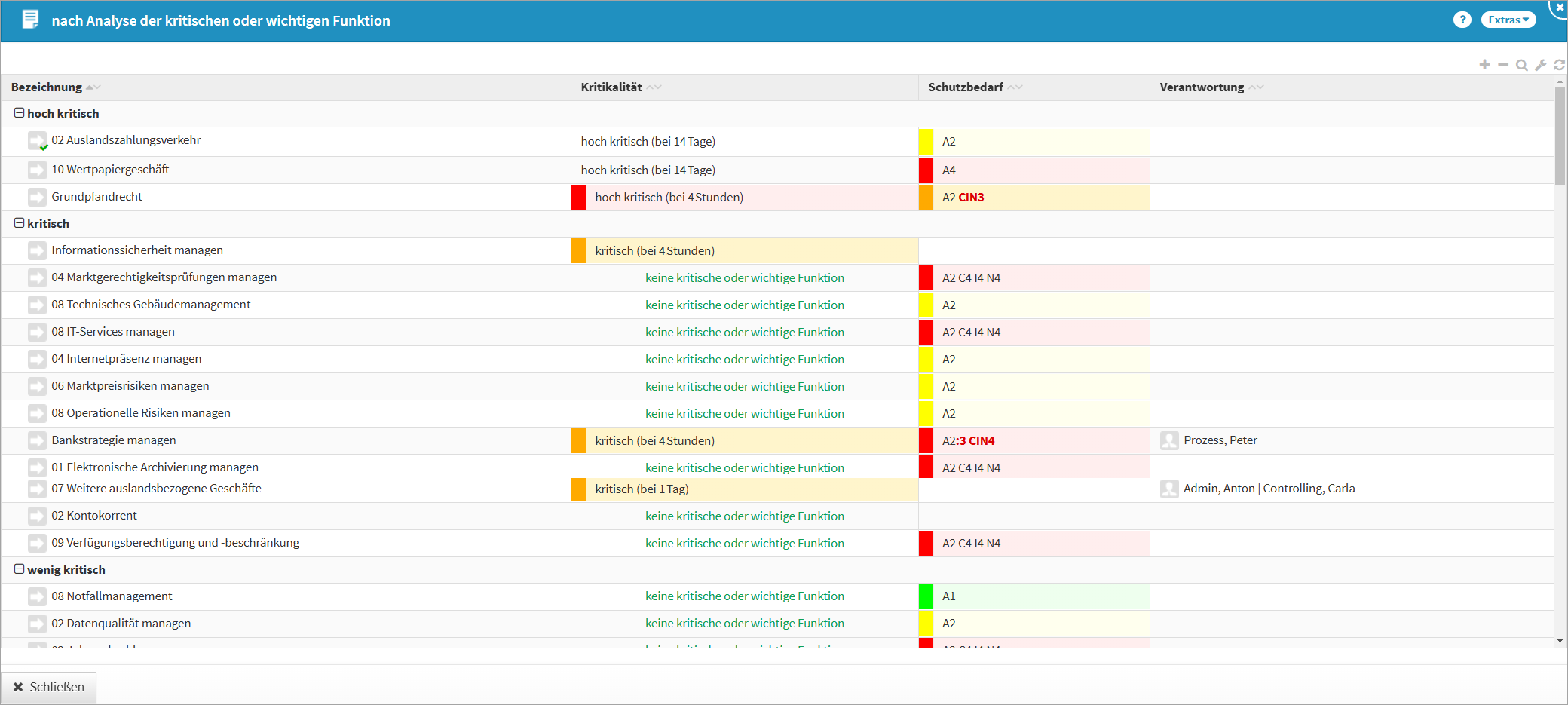

nach Analyse der kritischen oder wichtigen Funktion

In dieser Ansicht werden die Geschäftsprozesse entsprechend ihrer Kritikalität aufgeführt. Zusätzlich zur Kritikalitätsstufe ist auch der Zeitraum erkennbar, ab dem diese Stufe erreicht wird. Es wird außerdem der Schutzbedarf und der Verantwortliche des Geschäftsprozesses angezeigt.

Abbildung: Geschäftsprozesse nach Analyse der kritischen oder wichtigen Funktion

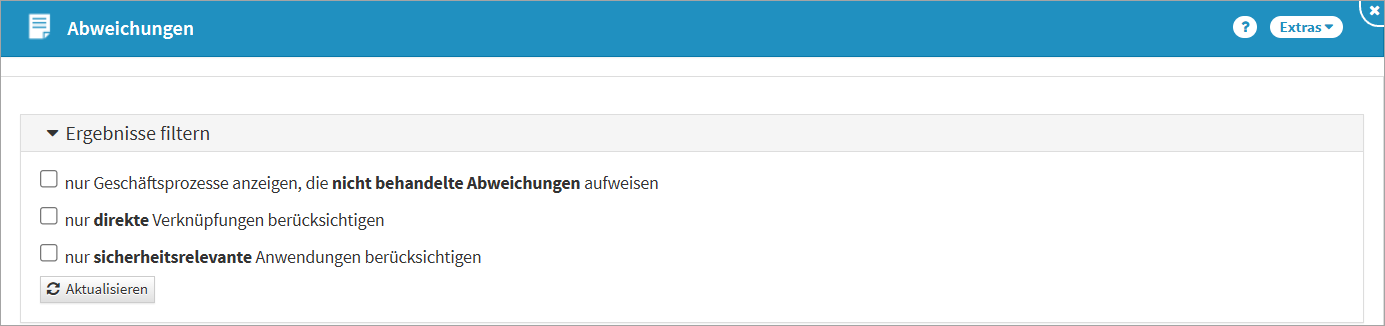

Geschäftsprozesse und IKT-Assets mit Soll-Ist-Abgleich Schutzbedarf <> Schutzniveau

Diese Auswertung ist im Menü "Schutzbedarf > Abweichungen" zu finden, welche über die Auswertung "Geschäftsprozesse und Schutzobjekte nach Soll-Ist-Abgleich Schutzbedarf <> Schutzniveau" verlinkt ist.

Abbildung: Auswertung "Geschäftsprozess und verknüpfte Schutzobjekte"zesse

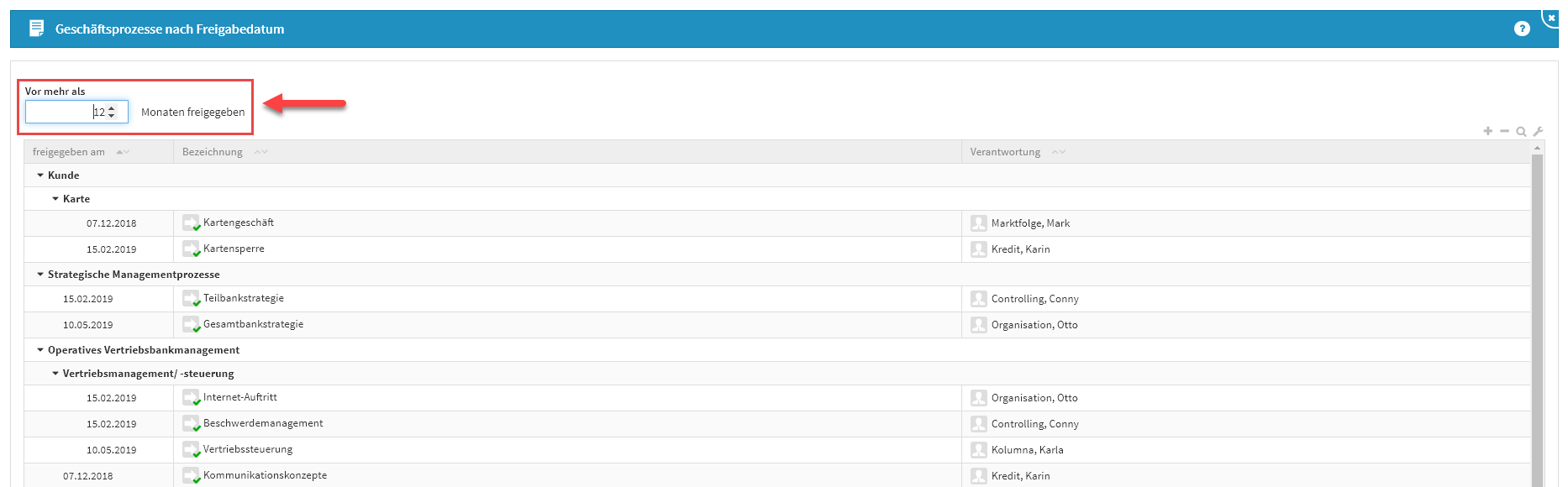

nach Freigabedatum

In dieser Ansicht werden die Geschäftsprozesse entsprechend ihrer letzten Freigabe aufgeführt. Das Eingabefeld ermöglicht die Anpassung der dargestellten Tabelle, je nach angegebener Anzahl der Monate werden die betreffenden Geschäftsprozesse dargestellt. Aufgeführt sind auch der Verantwortliche für den Geschäftsprozess und die Kategorie, welche als Untergliederung dient.

Abbildung: Geschäftsprozesse nach Freigabedatum

Nie freigegebene Geschäftsprozesse

In dieser Ansicht werden die Geschäftsprozesse dargestellt, welche noch nie freigegeben waren. Aufgeführt sind auch der Verantwortliche für den Geschäftsprozess und die Kategorie, welche als Untergliederung dient.

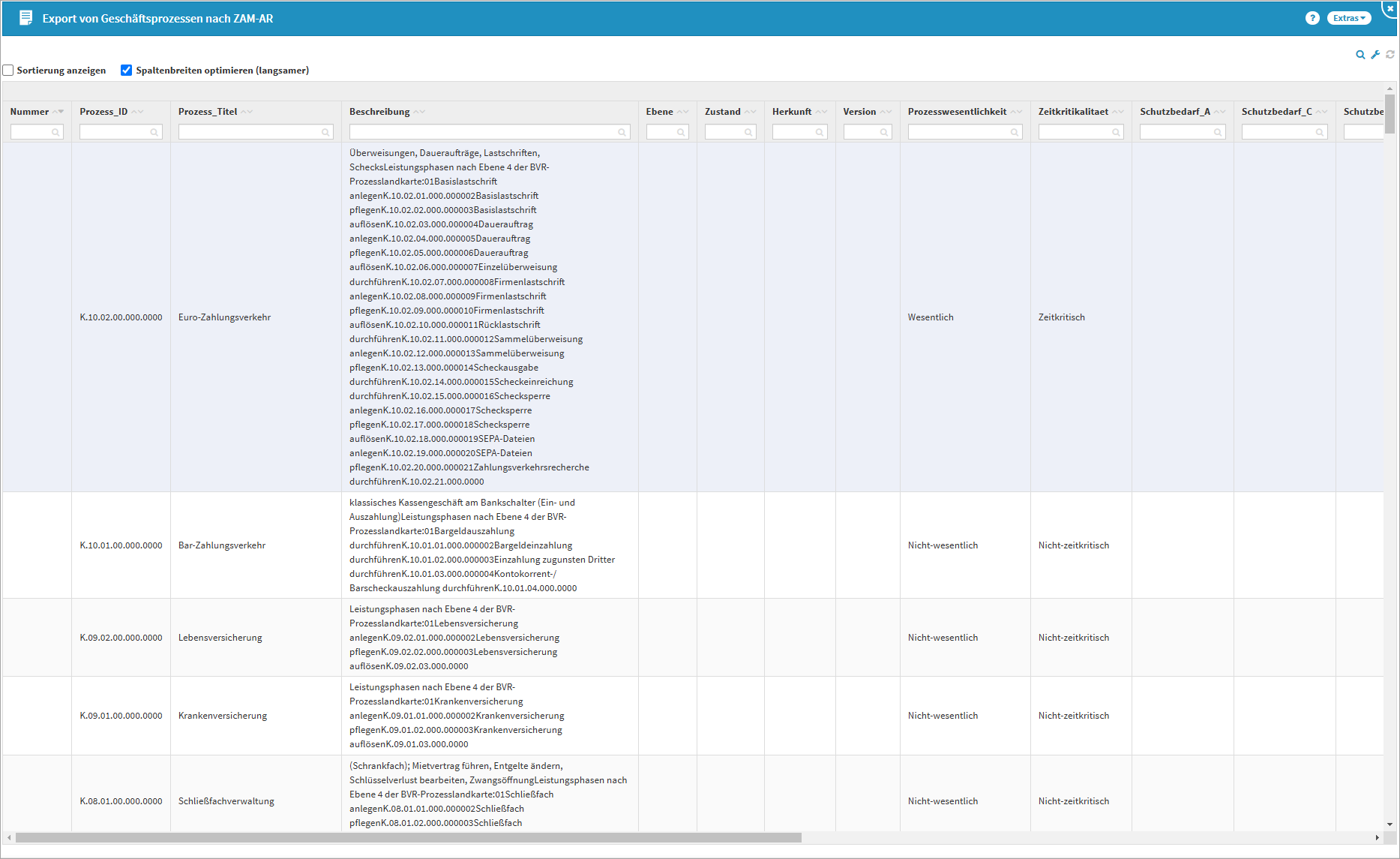

Export von Geschäftsprozessen nach ZAM-AR

Für Kunden im ZAM-Umfeld (Nutzer von ZAM-AR) steht eine Auswertung der Geschäftsprozesse für den Export nach ZAM-AR zur Verfügung. Die Auswertung kann als PDF-/CSV-Datei exportiert werden.

Abbildung: Export von Geschäftsprozessen nach ZAM-AR

IKT-Assets

Alle IKT-Assets

Diese Auswertung zeigt die IKT-Assets, untergliedert nach dem Typ. Neben der Bezeichnung der IKT-Assets wird auch deren technische und fachliche Zuständigkeit dargestellt.

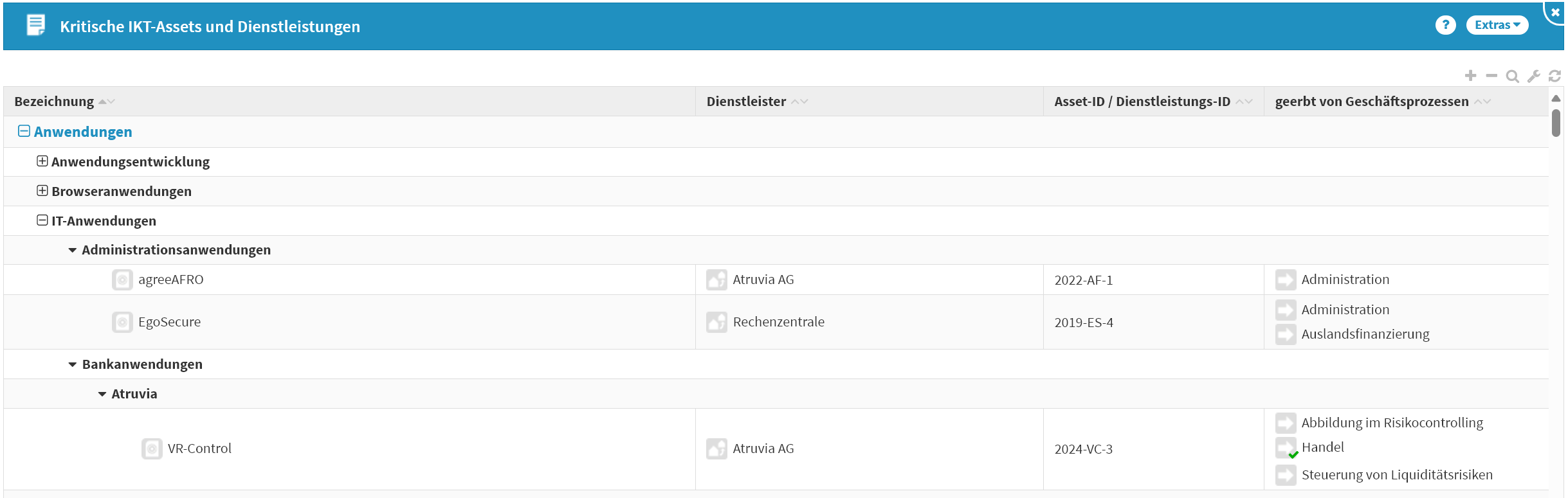

Kritische IKT-Assets und Dienstleistungen

In der Ansicht werden alle IKT-Assets und Dienstleistungen dargestellt, die kritische oder wichtige Funktionen unterstützen. Gemäß des Abhängigkeitsgrades laut Einstellungen werden Verknüpfungen zu kritischen oder wichtigen Geschäftsprozessen über mehrere Ebenen geprüft und diese in der Spalte “geerbt von Geschäftsprozess” angezeigt

Für Dienstleistungen werden in der Spalte ‘Dienstleister’ die zugeordneten Dienstleister angezeigt. Für die IKT-Assets werden in die im Bereich "Betrieb" hinterlegten Dienstleister in der Spalte ‘Dienstleister’ angezeigt – jedoch nur für die Betriebsart "vollständig" und "teilweise ausgelagert" (für Anwendungen und Systeme – bei Infrastruktur gibt es die Vorprüfung nicht).

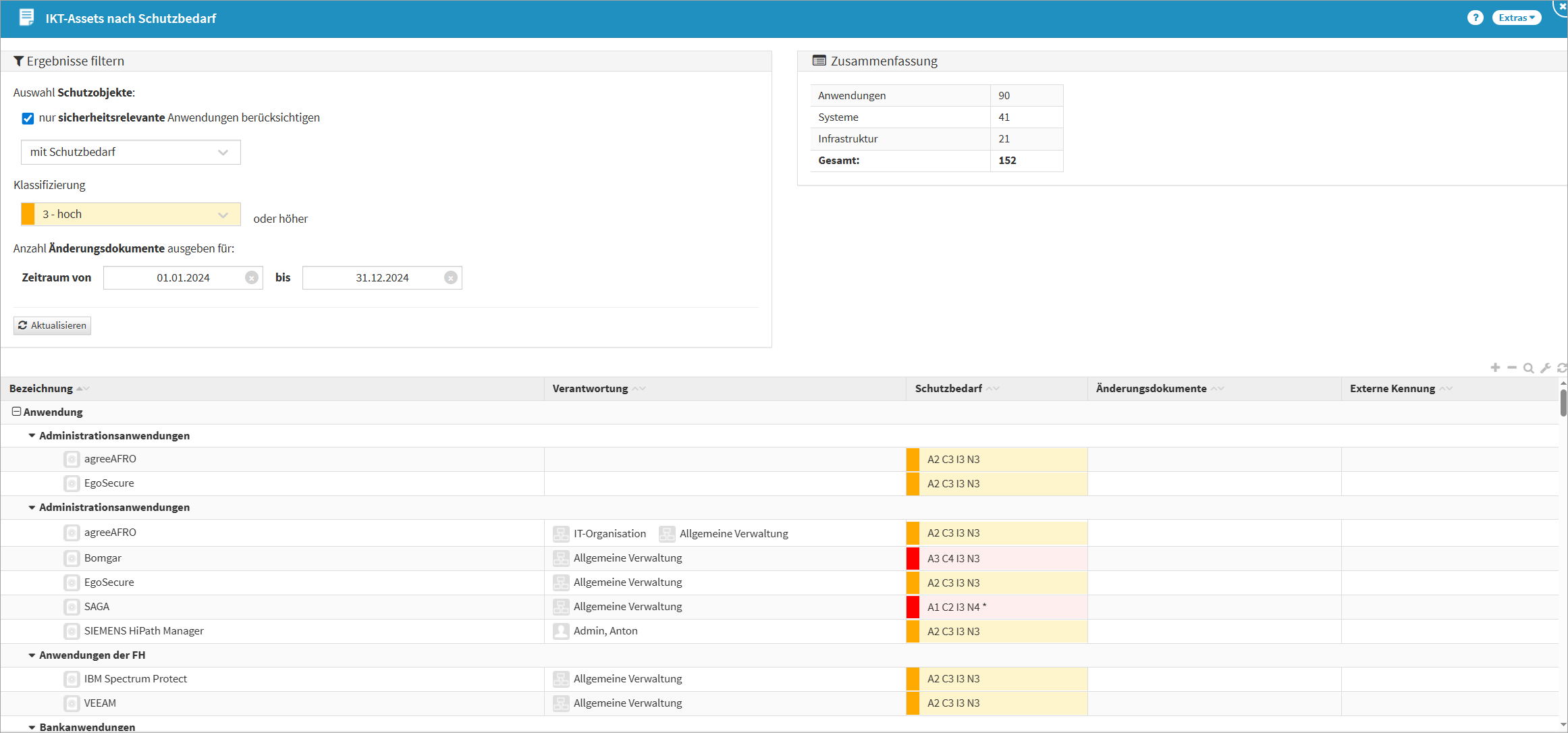

IKT-Assets nach Schutzbedarf

In der Auswertung werden IK-Assets mit oder ohne Schutzbedarf je nach Filterung angezeigt. Auf Wunsch kann per Anhaken ‘nur sicherheitsrelevante Anwendungen berücksichtigen’ ausgewählt werden. Die Anzahl der entsprechend angelegten Änderungsdokumente an den IKT-Assets können Sie über die Eingabe eines gewählten Zeitraum entsprechend definieren. Ihre Einstellungen aktivieren Sie über die Schaltfläche Aktualisieren.

Ebenso wird die Filterung auf die Klassifizierung des Schutzbedarfs sowie der Werte zu RTO und RTO berücksichtigt. Beachten Sie: Wenn Sie eine Klassifizierung wählen, werden auch höhere Filterergebnisse angezeigt. Die Anzeige der Auswertung wird reduziert in der Spaltenanzahl ausgegeben, wenn die Anwendung ForumBCM in der ForumSuite aktiv ist.

In der Zusammenfassung werden die IKT-Assets nach Anwendungen, Systeme und Infrastruktur mit den jeweiligen Stückzahlen aufgelistet. Über den Menüpunkt Extras in der Titelleiste kann eine entsprechende PDF-Datei oder CSV-Datei exportiert werden.

Änderungsdokumente an den IKT-Assets können in der Zählung nur berücksichtigt werden, wenn im Änderungsdokument selber auch ein Datum im Reiter Grundlagen hinterlegt ist.

Wurde an den IKT-Assets eine Externe Kennung vergeben, wird diese in der letzten Spalte der Auswertung mit ausgegeben. Ansonsten ist diese Spalte nicht sichtbar.

Abbildung: IKT-Assets nach Schutzbedarf

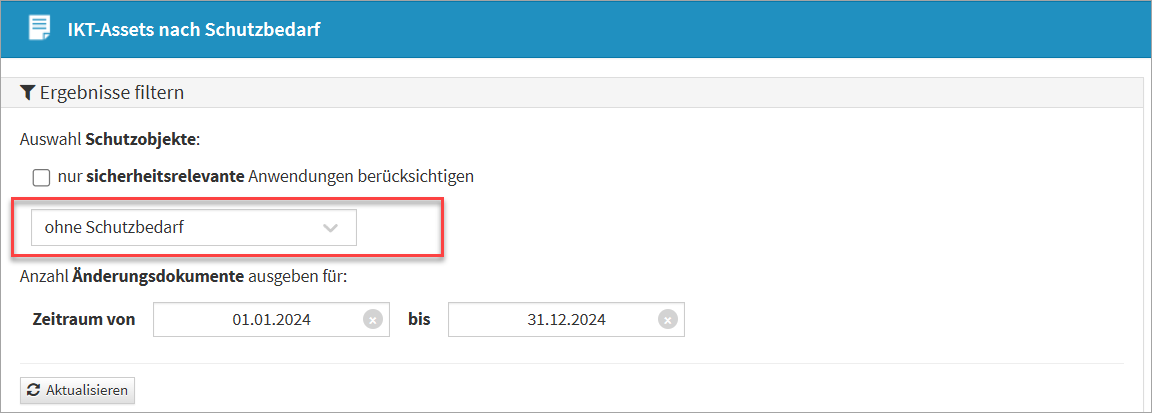

Über das Dropdown-Menü steht auch ein Filter nach IKT-Assets ohne Schutzbedarf zur Verfügung.

Abbildung: Filterung nach IKT-Assets ohne Schutzbedarf

nach abweichendem Schutzbedarf

Diese Auswertung zeigt jene IKT-Assets an, welche einen manuell erfassten abweichenden Schutzbedarf aufweisen. Ergänzt wird die Darstellung mit dem Schutzniveau des jeweiligen IKT-Assets.

An den IKT-Assets gibt es die Möglichkeit über das Extras-Menü einen abweichenden Schutzbedarf manuell zu erfassen. Nur diese manuell erfassten abweichenden Schutzbedarfe werden in dieser Auswertung berücksichtigt. Alle Werte in der Übersichtstabelle sind verlinkt und direkt erreichbar.

Die Auswertungen zum automatisch berechneten, abweichenden Schutzbedarf finden Sie im Reiter > Schutzbedarf > Soll-Ist-Abgleich > Abweichungen.

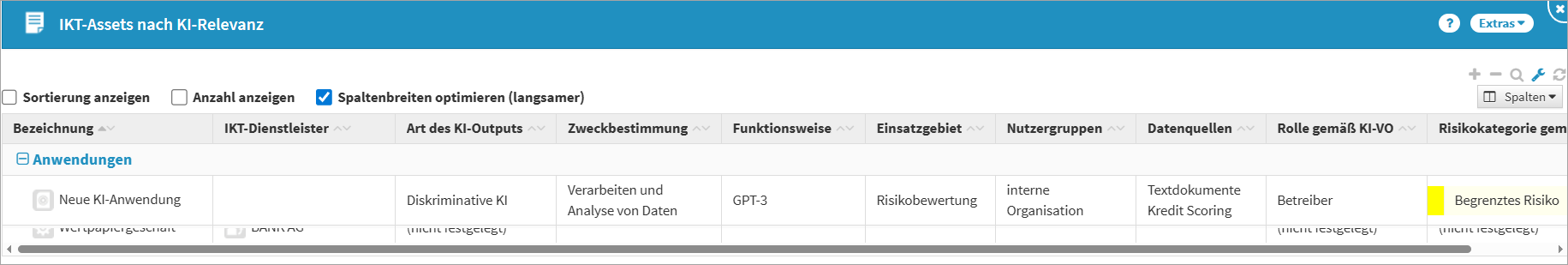

mit KI-Relevanz

IKT-Anwendungen, IKT-System und IKT-Dienstleistung mit dem Wert 'ja' im Feld KI-Relevanz werden in dieser Auswertung mit den Bewertungen gemäß KI-Verordnung ausgegeben.

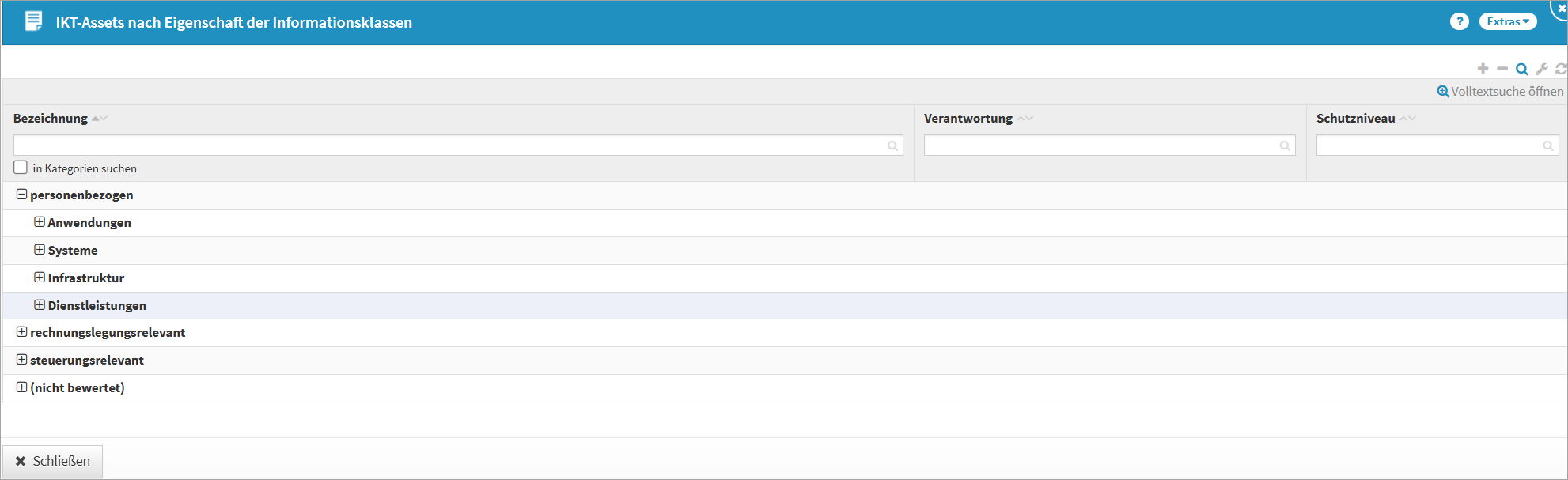

nach Eigenschaft der Informationsklassen

Anzeige der einzelnen IKT-Assets und Dienstleistungen gruppiert und sortiert nach den Dateneigenschaften (personenbezogen, rechnungslegungsrelevant, steuerungsrelevant, nicht bewertet). Aufgeführt sind auch die Verantwortung sowie das Schutzniveau der Assets.

Dokumente, für die mehrere Kriterien zutreffen, erscheinen auch mehrfach in der Liste.

nach Einsatzart

Übersicht über die Einsatzart der IKT-Assets. So ist ein schneller Überblick zu produktiven, außer Betrieb gestellten, liquidierten oder in Einführung befindlichen Objekte möglich. Aufgeführt sind auch die technische und fachliche Zuständigkeit, das Datum seit wann der Einsatz besteht und die Kategorie welche als Untergliederung dient.

nach Betriebsart

Die Auswertung IKT-Assets nach Betriebsart stellt analog zur Auswertung nach Einsatzart die IKT-Assets gruppiert nach der Einsatzart dar. Ebenso werden die technischen und fachlichen Zuständigkeiten sowie der zugeordnete Dienstleister dargestellt.

nach Schutzniveau

Anzeige der einzelnen IKT-Assets nach gebotenem Schutzniveau, unterteilt in die vier IKT-Assets Kategorien, die im Einstellungsdokument vorab konfiguriert wurden. Neben der Bezeichnung der IKT-Assets wird auch deren technische und fachliche Zuständigkeit und das Schutzniveau dargestellt.

nach technischer Verantwortung

Diese Auswertung zeigt die IKT-Assets , sortiert und untergliedert nach den zugeordneten technischen Verantwortlichen. Ergänzt wird die Darstellung mit dem Schutzniveau des jeweiligen IKT-Assets.

nach fachlicher Verantwortung

Diese Auswertung zeigt die IKT-Assets, sortiert und untergliedert nach den zugeordneten fachlicher Verantwortlichen. Ergänzt wird die Darstellung mit dem Schutzniveau des jeweiligen IKT-Assets.

ohne Geschäftsprozess

Diese Übersicht zeigt die IKT-Assets, welchen keine Geschäftsprozesse verknüpft haben. Aufgeführt sind auch die technische und fachliche Zuständigkeit, das Schutzniveau und die Kategorie welche als Untergliederung dient. Die IKT-Assets Typen dienen als Gruppierung.

ohne Risiken

Diese Übersicht zeigt die IKT-Assets, welchen ohne Risiken verknüpft wurden. Aufgeführt sind auch die technische und fachliche Zuständigkeit, das Schutzniveau und die Kategorie der IKT-Assets als Untergliederung.

Dienstleistungen nach Schutzbedarf

Die bisherige Ansicht der Dienstleistungen mit der Anzeige des Schutzbedarfes wurde in diesen Bereich übertragen.

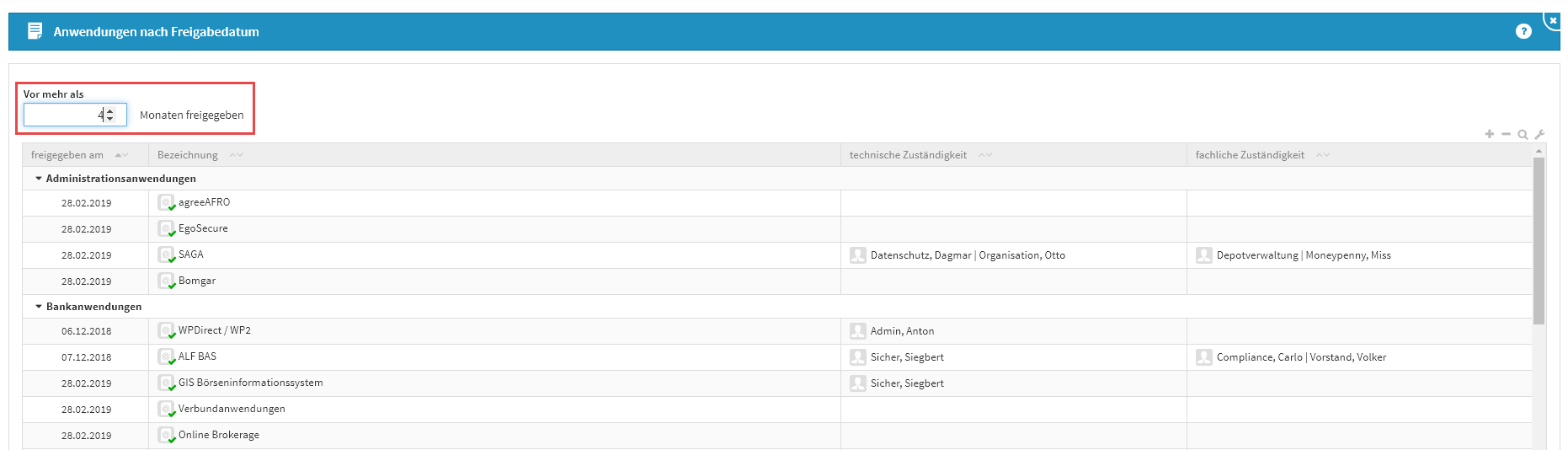

Anwendungen nach Freigabedatum

In dieser Ansicht werden die Anwendungen entsprechend ihrer letzten Freigabe aufgeführt. Das Eingabefeld ermöglicht die Anpassung der dargestellten Tabelle, je nach angegebener Anzahl der Monate werden die betreffenden Anwendungen dargestellt. Aufgeführt sind auch die technische und fachliche Zuständigkeit, ebenso die Kategorie welche als Untergliederung dient.

Abbildung: Ansicht Auswertung Anwendungen nach Freigabedatum

Nie freigegebene Anwendungen

In dieser Ansicht werden die Anwendungen dargestellt, welche noch nie freigegeben waren. Aufgeführt sind auch die technische und fachliche Zuständigkeit, ebenso die Kategorie welche als Untergliederung dient.

Systeme nach Freigabedatum

In dieser Ansicht werden die Systeme entsprechend ihrer letzten Freigabe aufgeführt. Das Eingabefeld ermöglicht die Anpassung der dargestellten Tabelle, je nach angegebener Anzahl der Monate werden die betreffenden Systeme dargestellt. Aufgeführt sind auch die technische und fachliche Zuständigkeit, ebenso die Kategorie welche als Untergliederung dient.

Nie freigegebene Systeme

In dieser Ansicht werden die Systeme dargestellt, welche noch nie freigegeben waren. Aufgeführt sind auch die technische und fachliche Zuständigkeit, ebenso die Kategorie welche als Untergliederung dient.

Infrastruktur nach Freigabedatum

In dieser Ansicht werden die Infrastrukturen entsprechend ihrer letzten Freigabe aufgeführt. Das Eingabefeld ermöglicht die Anpassung der dargestellten Tabelle, je nach angegebener Anzahl der Monate werden die betreffenden Infrastrukturen dargestellt. Aufgeführt sind auch die technische und fachliche Zuständigkeit, ebenso die Kategorie welche als Untergliederung dient.

Nie freigegebene Infrastruktur

In dieser Ansicht werden die Infrastrukturen dargestellt, welche noch nie freigegeben waren. Aufgeführt sind auch die technische und fachliche Zuständigkeit, ebenso die Kategorie welche als Untergliederung dient.

Anwendungen nach Trägersystem

Hier kann ein Überblick gewonnen werden, auf welchem Trägersystem die Anwendung beruht. Das Trägersystem dient als Gruppierung in dieser Übersicht. Aufgeführt sind auch die technische und fachliche Zuständigkeit, der Status und die Kategorie welche als Untergliederung dient.

Anwendungen nach Typ

Diese Übersicht zeigt die Anwendungen nach Eigen- und Fremdentwicklungen, welche als Gruppierung dienen. Aufgeführt sind auch die technische und fachliche Zuständigkeit, der Hersteller, das Schutzniveau und die Kategorie welche als Untergliederung dient.

Anwendungen nach Kompetenzverwaltung

Anzeige der Schutzobjekte mit externer Kompetenzverwaltung, welche als Gruppierung dienen. Aufgeführt sind auch die technische und fachliche Zuständigkeit, der Status und die Kategorie welche als Untergliederung dient.

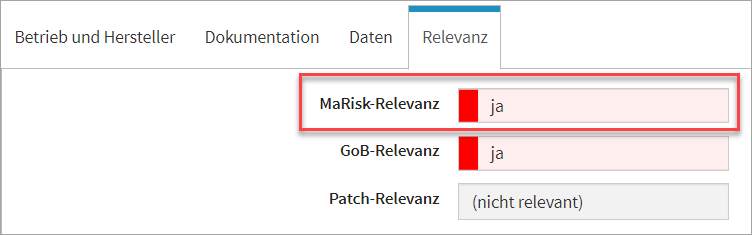

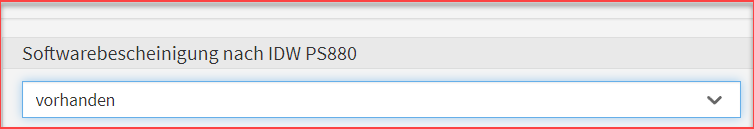

MaRisk relevante Anwendungen mit PS880 Zertifikat

Die Auswertung „MaRisk relevante Anwendungen mit PS880 Zertifikat“ zeigt Anwendungen auf, welche MaRisk relevant sind und mindestens ein Änderungsdokument mit einer Softwarebescheinigung nach IDW PS880 verknüpft wurde.

Damit eine Anwendung in dieser Auswertung erscheint, muss die Anwendung bei MaRisk-Relevanz "ja" aufweisen (Reiter> Details) und zusätzlich über ein verknüpftes Änderungsdokument verfügen, welches im Reiter > Grundlagen bei Softwarebescheinigung nach IDW PS880 mit "vorhanden" gekennzeichnet ist.

Abbildung: MaRisk relevante Anwendungen mit PS880 Zertifikat

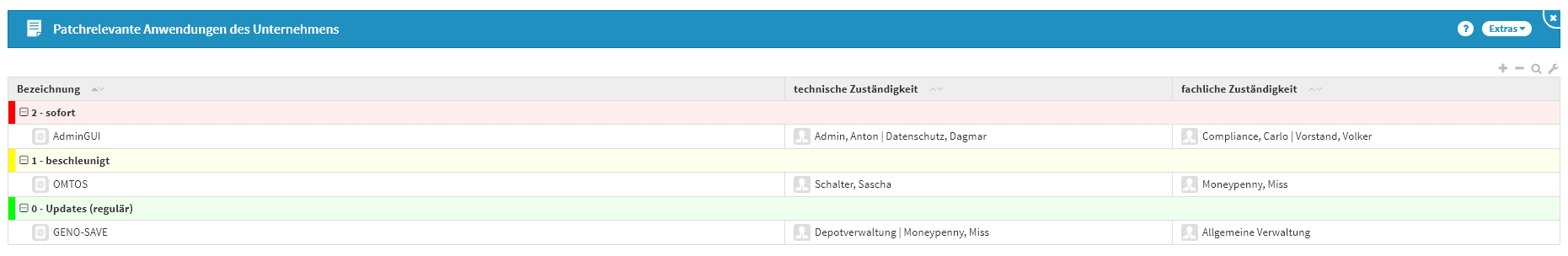

Patchrelevante Anwendungen des Unternehmens

Anzeige der Anwendungen bei welchen dem Unternehmen die Aufgabe des Patch-Management zugeordnet ist. Aufgeführt sind auch die technische und fachliche Zuständigkeit, die Patch-Relevanz dient als Untergliederung.

Abbildung: Ansicht Auswertung Patchrelevante Anwendungen des Unternehmens

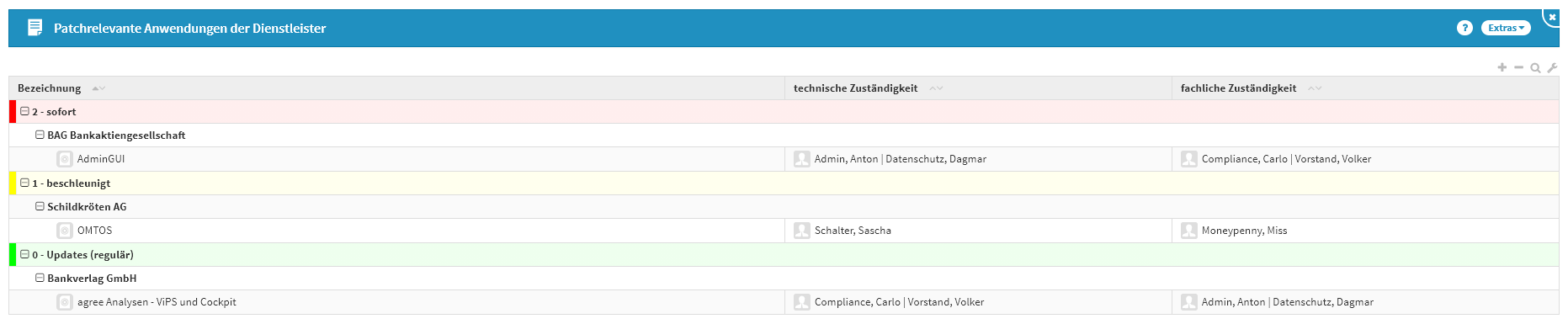

Patchrelevante Anwendungen der Dienstleister

Anzeige der Anwendungen bei welchen dem Dienstleister die Aufgabe des Patch-Management zugeordnet ist. Aufgeführt sind auch die technische und fachliche Zuständigkeit, der Dienstleister und die Patch-Relevanz dienen als Untergliederung.

Abbildung: Ansicht Auswertung Patchrelevante Anwendungen der Dienstleister

Eigenentwicklungen

Diese Übersicht zeigt die Anwendungen welche als Hersteller die Eigenentwicklung inne haben. Aufgeführt sind auch die technische und fachliche Zuständigkeit, das Schutzniveau, der Einsatz und die Kategorie welche als Untergliederung dient. Der Entwickler des Herstellers dient als Gruppierung.

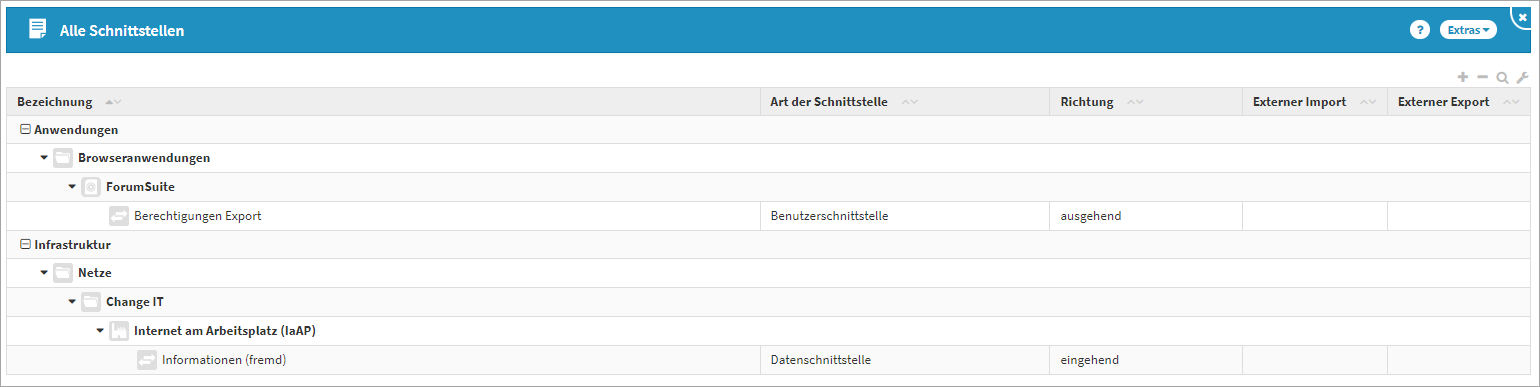

Alle Schnittstellen

Eine Übersicht über alle Schutzobjekte, für welche Schnittstellen geschaffen wurden.

Abbildung: Auswertung „Alle Schnittstellen“

Maßnahmen

Schutzobjektmaßnahmen nach Verantwortung

Anzeige der einzelnen Schutzobjektmaßnahmen sortiert und gruppiert nach dem zugeordneten Verantwortlichen. Aufgeführt sind auch der Schutzobjekttyp, das Bezugsobjekt der Schutzobjektmaßnahme und der Status. Die Schutzobjekte, welche der Maßnahme übergeordnet sind dienen als Untergliederung.

IKT-Assetmaßnahmen nach Status

Anzeige der einzelnen IKT-Assetmaßnahmen sortiert und gruppiert nach deren Status (farblich hervorgehoben). Aufgeführt sind auch der IKT-Assetstyp, das Bezugsobjekt der IKT-Assetsmaßnahme, die Verantwortlichen und die Notfallvorsorge. Der IKT-Assetstyp dient ebenfalls als Untergliederung.

Risikoreduzierende Maßnahmen

Anzeige der einzelnen Maßnahmen, welche Risiken reduzieren. Zusätzlich wird die Verantwortung, die Reduktion, die Kosten und der Status der Maßnahmen mit angegeben. Das zur Maßnahme gehörende Risiko dient der Untergliederung.

Maßnahmen in Sollmaßnahmenprofilen

Anzeige der einzelnen Maßnahmen, welche in Sollmaßnahmenprofilen verwendet werden.

Nachsorgemaßnahmen aus Vorfällen

Anzeige der einzelnen Nachsorgemaßnahmen aus Vorfällen (Sicherheitsvorfälle), sortiert und gruppiert nach deren Status. Zusätzlich wird der Vorfall, die Verantwortung und die Risikomeldung der Nachsorgemaßnahmen mit angegeben.

Maßnahmen aus Cyberbedrohungen

Anzeige der einzelnen Maßnahmen, welche Cyberrisiken reduzieren. Zusätzlich werden die Risikoklasse und Restrisikoklasse angezeigt und wie mit dem Restrisiko umgegangen wird sowie die jeweilige Verantwortung für die Maßnahme.

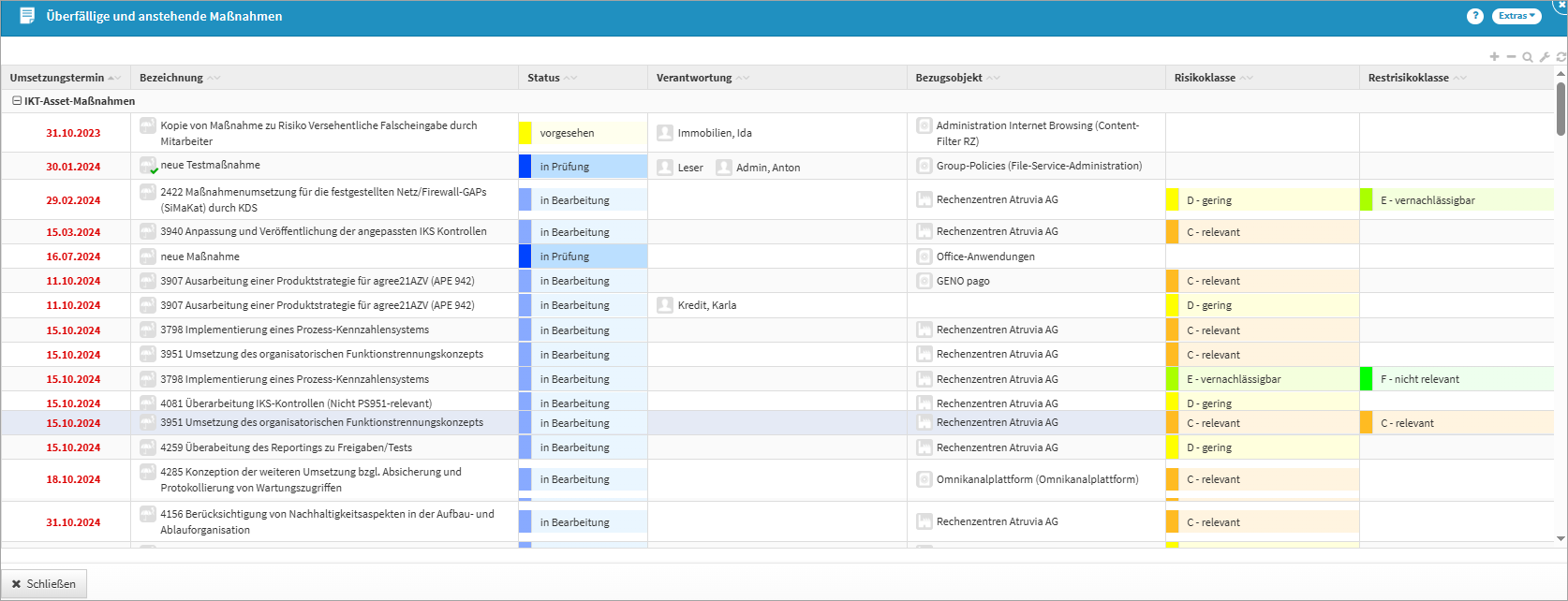

Überfällige und anstehende Maßnahmen

Gruppierte Anzeige der überfälligen und anstehenden IKT-Asset-Maßnahmen und Maßnahmen aus Änderungen. Es werden der Status, die Verantwortung, das Bezugsobjekt und zusätzlich die Risikoklasse und Restrisikoklasse angezeigt.

Risiken

nach Verantwortung

Alle Risiken werden, sortiert und gruppiert nach den Risikoverantwortlichen angezeigt. Die Art des Risikos (Einzel- oder Clusterrisiko), das Bezugsobjekt des Risikos, die Risikoklasse, die Restrisikoklasse und der Umgang mit dem Restrisiko werden mit angegeben.

nach Nummer anhand Bezeichnung

Die Ansicht zeigt die fortlaufende Nummerierung sowie die Risikonummer, die aus dem Feld Bezeichnung generiert wird, die Bezeichnung des Risikos, Art des Risikos (Einzel- oder Clusterrisiko), das Bezugsobjekt, die Risikoklasse, die Restrisikoklasse, den Umgang mit dem Restrisiko und die Verantwortung. Gruppiert und sortiert wird die Ansicht anhand der fortlaufenden Nummer. Sofern im Feld Sortierung eine von der Bezeichnung abweichender Inhalt eingepflegt wurde, wird dieser vorrangig bei der Gruppierung berücksichtigt.

nach Risiko-Nummer

Für Anwender, die sämtliche Risiken mit einer individuellen Risiko-Nummer versehen möchten, wurde für das Reporting eine zusätzliche Ansicht implementiert. Diese zeigt den im Feld Risiko-Nr. hinterlegten Eintrag (alphanumerisch), die Bezeichnung des Risikos, Art des Risikos (Einzel- oder Clusterrisiko), das Bezugsobjekt, die Risikoklasse, die Restrisikoklasse, den Umgang mit dem Restrisiko und die Verantwortung. Sortiert wird die Ansicht anhand der Angaben im Feld Risiko-Nr., es gibt keine Gruppierung.

nach Herkunft

Alle Risiken werden, sortiert und gruppiert nach deren Herkunft (eigene Einschätzung, Sicherheitskonzept des Herstellers, Risikobericht, Meldung durch Dienstleister oder Prüfungsbericht) angezeigt. Die Ansicht zeigt die Bezeichnung des Risikos, Art des Risikos (Einzel- oder Clusterrisiko), das Bezugsobjekt, die Risikoklasse, die Restrisikoklasse, den Umgang mit dem Restrisiko und die Verantwortung.

nach Einflussbereich

Alle Risiken werden, sortiert und gruppiert nach deren Einflussbereich (Hersteller, Unternehmen oder Dritter), angezeigt. Die Ansicht zeigt die Bezeichnung des Risikos, Art des Risikos (Einzel- oder Clusterrisiko), das Bezugsobjekt, die Risikoklasse, die Restrisikoklasse, den Umgang mit dem Restrisiko und die Verantwortung.

ohne Bedrohung

Risiken die noch keiner Bedrohung zugewiesen wurden, finden Sie in dieser Übersicht. Die Übersicht ist nach der Restrisikokategorie sortiert und gruppiert. Die Übersicht zeigt die Bezeichnung des Risikos, Art des Risikos (Einzel- oder Clusterrisiko), das Bezugsobjekt des Risikos, die Risikoklasse, die Restrisikoklasse, den Umgang mit dem Restrisiko und die Verantwortung.

GAP-Risiken ohne Bedrohung

GAP-Risiken die noch keiner Bedrohung zugewiesen wurden, finden Sie in dieser Übersicht. Die Übersicht ist nach der Restrisikokategorie sortiert und gruppiert. Die Übersicht zeigt die Bezeichnung des GAP-Risikos, Art des Risikos (Einzel- oder Clusterrisiko), das Bezugsobjekt des Risikos, die Risikoklasse, die Restrisikoklasse, den Umgang mit dem Restrisiko und die Verantwortung.

nach Risikoklasse

Risiken welche in den Bewertungen einer Risikoklasse zugewiesen wurden, finden Sie in dieser Übersicht. Ebenso ist die Entwicklung der Risikoklasse von Risiko zu Restrisiko in der Übersicht einsehbar, das Bezugsobjekt des Risikos und der Umgang mit der Restrisikoklasse sind erkennbar. Die Übersicht enthält außerdem die Verantwortlichen der Risiken und wird nach der Risikoklasse sortiert und gruppiert dargestellt.

nach Restrisikoklasse

Restrisiken welche in den Bewertungen einer Restrisikoklasse zugewiesen wurden, finden Sie in dieser Übersicht. Ebenso ist die Entwicklung der Risikoklasse von Risiko zu Restrisiko in der Übersicht einsehbar, Art des Risikos (Einzel- oder Clusterrisiko), das Bezugsobjekt des Risikos und der Umgang mit der Restrisikoklasse sind erkennbar. Die Übersicht enthält außerdem die Verantwortlichen der Risiken und wird nach der Restrisikoklasse sortiert dargestellt.

nach Restrisikokategorie

Eine Ansicht aller ursprünglich wirkenden Schutzobjektrisiken, sortiert und gruppiert nach der Restrisikokategorie. Ebenso ist die Entwicklung der Risikoklasse von Risiko zu Restrisiko in der Übersicht einsehbar, Art des Risikos (Einzel- oder Clusterrisiko), das Bezugsobjekt des Risikos und der Umgang mit der Restrisikoklasse sind erkennbar. Die Übersicht enthält außerdem die Verantwortlichen der Risiken.

Risiken ohne Bezugsobjekt

Alle Risiken, welche keinem Bezugsobjekt zugeordnet sind finden Sie in dieser Übersicht. Die Übersicht zeigt die Bezeichnung des Risikos, Art des Risikos (Einzel- oder Clusterrisiko), die Risikoklasse, die Restrisikoklasse, den Umgang mit dem Restrisiko und die Verantwortung.

Relevanz

MaRisk relevante Anwendungen

Anzeige der MaRisk-Relevanz der verschiedenen Anwendungen, die Übersicht wird nach diesen gruppiert und sortiert. Außerdem zeigt die Übersicht die Bezeichnung, die technische und fachliche Zuständigkeit und die Kategorie der Anwendungen an.

GoB relevante Anwendungen

Anzeige der GoB-Relevanz der verschiedenen Anwendungen, die Übersicht wird nach diesen gruppiert und sortiert. Außerdem zeigt die Übersicht die Bezeichnung, die technische und fachliche Zuständigkeit und die Kategorie der Anwendungen an.

Patch relevante Anwendungen

Anzeige der Patch-Relevanz der verschiedenen Anwendungen, die Übersicht wird nach diesen gruppiert und sortiert. Außerdem zeigt die Übersicht die Bezeichnung, die technische und fachliche Zuständigkeit und die Kategorie der Anwendungen an.

Sicherheitsrelevante Anwendungen

Anzeige der Sicherheitsrelevanz der verschiedenen Anwendungen, die Übersicht wird nach diesen gruppiert und sortiert. Außerdem zeigt die Übersicht die Bezeichnung, die technische und fachliche Zuständigkeit und die Kategorie der Anwendungen an.

Change-Management

Die Ansichten zum Change-Management sind nur sichtbar, wenn die entsprechende Funktionalität in den Einstellungen aktiviert wurde.

Offene Änderungsdokumente

Alle Änderungsdokumente, die derzeit in Bearbeitung sind, werden hier angezeigt. Diese Listenansicht ist nach dem jeweiligen Schutzobjekttyp gruppiert und nach dessen Kategorien sortiert und untergliedert. Zudem stellt die Ansicht das Datum, die Bezeichnung, die Version, die Verantwortlichen und den Status der Änderungsdokumente dar.

Offene Maßnahmen an Änderungen

In dieser Auswertung sind alle Maßnahmen zu Änderungsdokumenten hinterlegt, die noch nicht vollständig bearbeitet wurden. Diese Listenansicht ist nach dem jeweiligen Schutzobjekttyp gruppiert und nach dessen Kategorien sortiert und untergliedert. Zusätzlich stellt die Ansicht die Bezeichnung, die Verantwortlichen, den Status und den Umsetzungstermin der Maßnahmen dar. In der Vergangenheit liegende Umsetzungstermine werden rot dargestellt.

Alle Maßnahmen an Änderungen

In dieser Auswertung sind alle Maßnahmen zu Änderungsdokumenten hinterlegt. Diese Listenansicht ist nach dem jeweiligen Schutzobjekttyp gruppiert und nach dessen Kategorien sortiert und untergliedert. Zudem stellt die Ansicht die Bezeichnung, die Verantwortlichen, den Status und den Umsetzungstermin der Maßnahmen dar. In der Vergangenheit liegende Umsetzungstermine werden rot dargestellt.

Alle Änderungsdokumente

In dieser Auswertungsansicht finden sich alle angelegten Änderungsdokumente, gruppiert nach dem jeweiligen Schutzobjekttyp und nach dessen Kategorien sortiert und untergliedert. Dabei ist der Zustand des Änderungsdokumentes (Planung / Bearbeitung / Abgeschlossen) nicht relevant. Zusätzlich stellt die Ansicht die Bezeichnung, die Version, die Verantwortlichen, den Status, das Datum und das Abschlussdatum der Änderungsdokumente dar.

nach Wesentlichkeit

In dieser Auswertungsansicht finden sich alle angelegten Änderungsdokumente, gruppiert nach dem jeweiligen Schutzobjekttyp und nach der Wesentlichkeit, diese ist farblich hervorgehoben. Zudem stellt die Ansicht die Bezeichnung, die Version, die Verantwortlichen und den Status der Änderungsdokumente dar.

nach Datum

In dieser Auswertungsansicht finden sich alle angelegten Änderungsdokumente, gruppiert nach dem Datum (Jahr/Monat) und dem jeweiligen Schutzobjekttyp. Außerdem erfolgt die Sortierung und Untergliederung über die Kategorie der betreffenden Schutzobjekte. Zusätzlich stellt die Ansicht die Bezeichnung, die Version, die Verantwortlichen, den Status, das Datum und das Abschlussdatum der Änderungsdokumente dar.

ausschließlich wesentliche Änderungsdokumente

In dieser Auswertungsansicht finden sich alle angelegten wesentlichen Änderungsdokumente. Diese Listenansicht ist nach dem jeweiligen Schutzobjekttyp gruppiert und nach dessen Kategorien untergliedert. Ergänzend zeigt die Ansicht das Datum, die Bezeichnung, die Version, die Verantwortlichen und den Status der Änderungsdokumente dar. Die Sortierung erfolgt über das Datum.

IT-Objekte

Offene IT-Projekte

Alle IT-Projekte, die derzeit in Bearbeitung sind, werden hier angezeigt. Diese Listenansicht ist nach dem jeweiligen Bezeichnung gruppiert. Zudem stellt die Ansicht die Laufzeit, die Verantwortlichen und den Status der IT-Projekte dar.

Alle IT-Projekte

Alle IT-Projekte werden hier angezeigt. Diese Listenansicht ist nach dem jeweiligen Bezeichnung gruppiert. Zudem stellt die Ansicht die Laufzeit, die Verantwortlichen und den Status der IT-Projekte dar.

Alle IT-Projekte nach Datum

In dieser Auswertungsansicht finden sich alle angelegten IT-Projekte, gruppiert nach dem Datum (Jahr/Monat) und dem jeweiligen Bezugsobjekttyp. Außerdem erfolgt die Sortierung und Untergliederung über die Laufzeit. Zusätzlich stellt die Ansicht die Bezeichnung, die Verantwortlichen, den Status dar.

Offene IT-Projekte mit Risiken

Alle IT-Projekte mit modellierten Risiken, die derzeit in Bearbeitung sind, werden hier angezeigt. Diese Listenansicht ist nach dem jeweiligen Bezeichnung gruppiert. Zudem stellt die Ansicht die Risikoklasse, die Restrisikoklasse, den Umgang mit dem Risiko sowie die Verantwortlichen der IT-Projekte dar.

IT-Projekte mit Risiken

Alle IT-Projekte mit modellierten Risiken werden hier angezeigt. Diese Listenansicht ist nach dem jeweiligen Bezeichnung gruppiert. Zudem stellt die Ansicht die Risikoklasse, die Restrisikoklasse, den Umgang mit dem Risiko sowie die Verantwortlichen der IT-Projekte dar.

IT-Projekte mit Risiken nach Datum

In dieser Auswertungsansicht finden sich alle angelegten IT-Projekte, gruppiert nach dem Datum (Jahr/Monat) und dem jeweiligen Bezugsobjekttyp. Außerdem erfolgt die Sortierung und Untergliederung über den Status. Zudem stellt die Ansicht die Risikoklasse, die Restrisikoklasse, den Umgang mit dem Risiko sowie die Verantwortlichen der IT-Projekte dar.

Aktivitäten

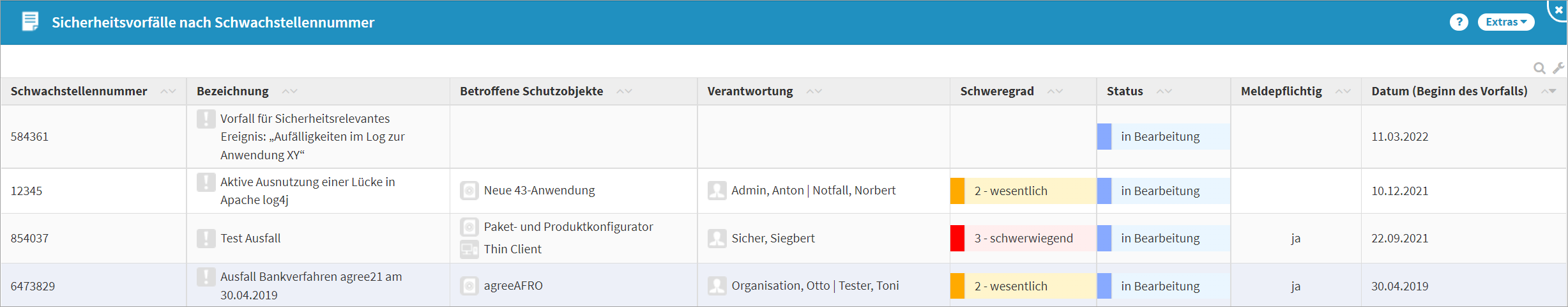

Sicherheitsvorfälle nach Schwachstellennummer

Diese Auswertung zeigt die Sicherheitsvorfälle an, denen im Feld "Schwachstellennummer" eine Nummer zugewiesen wurde. Des weiteren werden neben der Bezeichnung, dem betroffenem Schutzobjekt auch die Verantwortung, der Schweregrad, der Status sowie das Datum (Beginn des Vorfalls) ausgewiesen. Falls eine Meldepflicht besteht (Risikomeldung mit "ja" befüllt) wird dies ebenfalls angezeigt.

Abbildung: Auswertungen, Sicherheitsvorfälle nach Schwachstellennummer

Sicherheitsvorfälle nach Status

Diese Auswertung sortiert die Sicherheitsvorfälle nach deren Status (Status gibt die Kategorie vor). Es werden außerdem die Bezeichnung, die Verantwortung, der Schweregrad, die Meldepflicht, betroffene Schutzobjekte sowie die Schwachstellennummer aufgeführt.

Sicherheitsvorfälle nach Schweregrad

Der Schweregrad gibt die Kategorie vor, unter der die jeweiligen Sicherheitsvorfälle angeordnet sind.

Meldepflichtige Sicherheitsvorfälle

Die Auswertung listet alle meldepflichtigen Sicherheitsvorfälle auf.

Sicherheitsrelevante Ereignisse nach Schwachstellennummer

Diese Auswertung zeigt die Sicherheitsrelevanten Ereignisse an, denen im Feld "Schwachstellennummer" eine Nummer zugewiesen wurde. Des weiteren werden neben der Bezeichnung, der Relevanz, dem Status auch der betreffende Sicherheitsvorfall sowie das Datum angegeben.

Sicherheitsrelevante Ereignisse nach Status

Diese Auswertung sortiert die Sicherheitsrelevanten Ereignisse nach deren Status (Status gibt die Kategorie vor). Es werden außerdem die Bezeichnung, die Relevanz, die verknüpften Sicherheitsvorfälle sowie die Schwachstellennummer aufgeführt.

Sicherheitsrelevante Ereignisse nach Relevanz

Die Relevanz gibt die Kategorie vor, unter der die jeweiligen Sicherheitsrelevanten Ereignisse angeordnet sind. Es wird ebenfalls die Bezeichnung, der Status, die verknüpften Sicherheitsvorfälle sowie die Schwachstellennummer in der Übersicht mit angezeigt.

Cyberbedrohungen nach Relevanz

Diese Auswertung zeigt die Cyberbedrohungen nach Relevanz. Des weiteren werden neben dem Datum, seit dem diese Bedrohung bekannt ist, auch der Status angezeigt und ob es einen Bezug zu kwF-Asset gibt. Sie sehen die Verantwortung und die Anzahl der mit der Cyberbedrohung verbundenen Risiken.

Cyberbedrohungen nach IKT-Asset

Diese Auswertung zeigt die Cyberbedrohungen nach IKT-Assets gruppiert. Des weiteren werden neben dem Datum, seit dem diese Bedrohung bekannt ist, auch der Status angezeigt und ob es einen Bezug zu kwF-Asset gibt. Sie sehen die Verantwortung und die Anzahl der mit der Cyberbedrohung verbundenen Risiken.

Überprüfung

Überprüfung Schutzbedarf Geschäftsprozesse

Die Auswertung zeigt alle Geschäftsprozesse mit dem erfassten Schutzbedarf. Folgende Spalten sind in der Auswertung enthalten:

-

Bezeichnung

-

Schutzbedarf (ACIN Darstellung)

-

Datum der letzten Bearbeitung

-

Datum der letzten Freigabe

-

Datum letzte Überprüfung

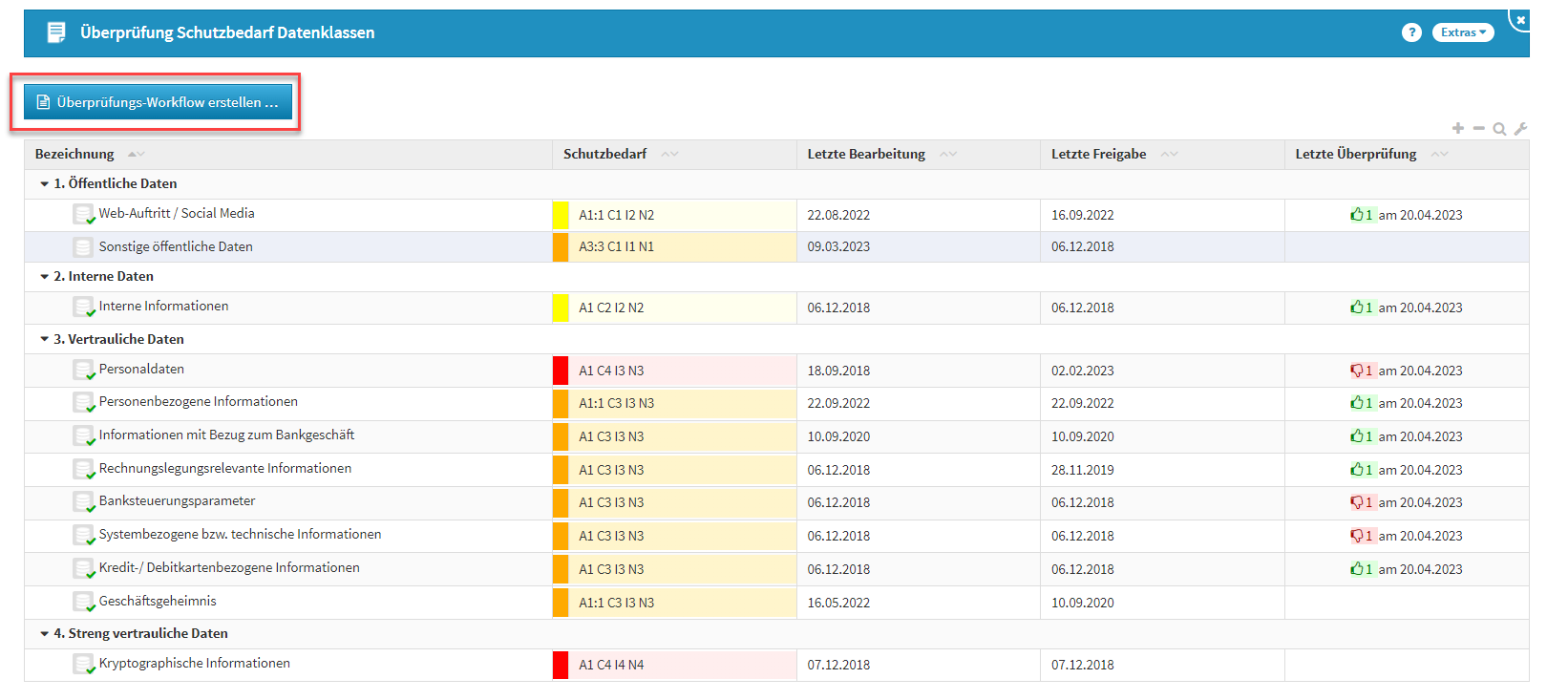

Es gibt die Möglichkeit aus der Übersicht einen Überprüfungs-Workflow über den Button Überprüfungs-Workflow erstellen... zu erzeugen, dessen Bewertung in die Spalte "letzte Überprüfung" einfließt.

Das Ergebnis der Überprüfung wird durch das Symbol "Daumen hoch" (grün) + Datum der Überprüfung als genehmigt gekennzeichnet. Eine Ablehnung wird durch das Symbol "Daumen runter" (rot) + Datum der Überprüfung dargestellt.

Abbildung: Überprüfungs-Workflow erstellen...

Überprüfung Schutzbedarf Datenklassen

Die Auswertung zeigt alle Datenklassen mit dem erfassten Schutzbedarf. Folgende Spalten sind in der Auswertung enthalten:

-

Bezeichnung

-

Schutzbedarf (ACIN Darstellung)

-

Datum der letzten Bearbeitung

-

Datum der letzten Freigabe

-

Datum letzte Überprüfung

Es gibt die Möglichkeit aus der Übersicht einen Überprüfungs-Workflow über den Button Überprüfungs-Workflow erstellen... zu erzeugen, dessen Bewertung in die Spalte "letzte Überprüfung" einfließt.

Überprüfung Risikoanalyse

Die Auswertung ist ein Hilfsmittel, den Bedarf und die Dringlichkeit von Analysen im Risikoumfeld zu erkennen. Die Auswertung wird nach der den Risiken zugeordneten Bedrohung gruppiert. Über den Button Risiko-Überprüfungs-Workflow erstellen... kann ein Überprüfungsworkflow gestartet werden.

Risiken, die keiner Bedrohung zugeordnet sind werden nicht ausgewiesen.

Folgende Spalten sind in der Auswertung enthalten:

-

Bezeichnung des Risikos

-

Herkunft

-

Verantwortung

-

Restrisikoklasse

-

Restrisikokategorie

-

Umgang mit dem Restrisiko

-

Datum der letzten Bearbeitung

-

Datum der letzten Freigabe

-

Datum (und Ergebnis) der letzten Überprüfung

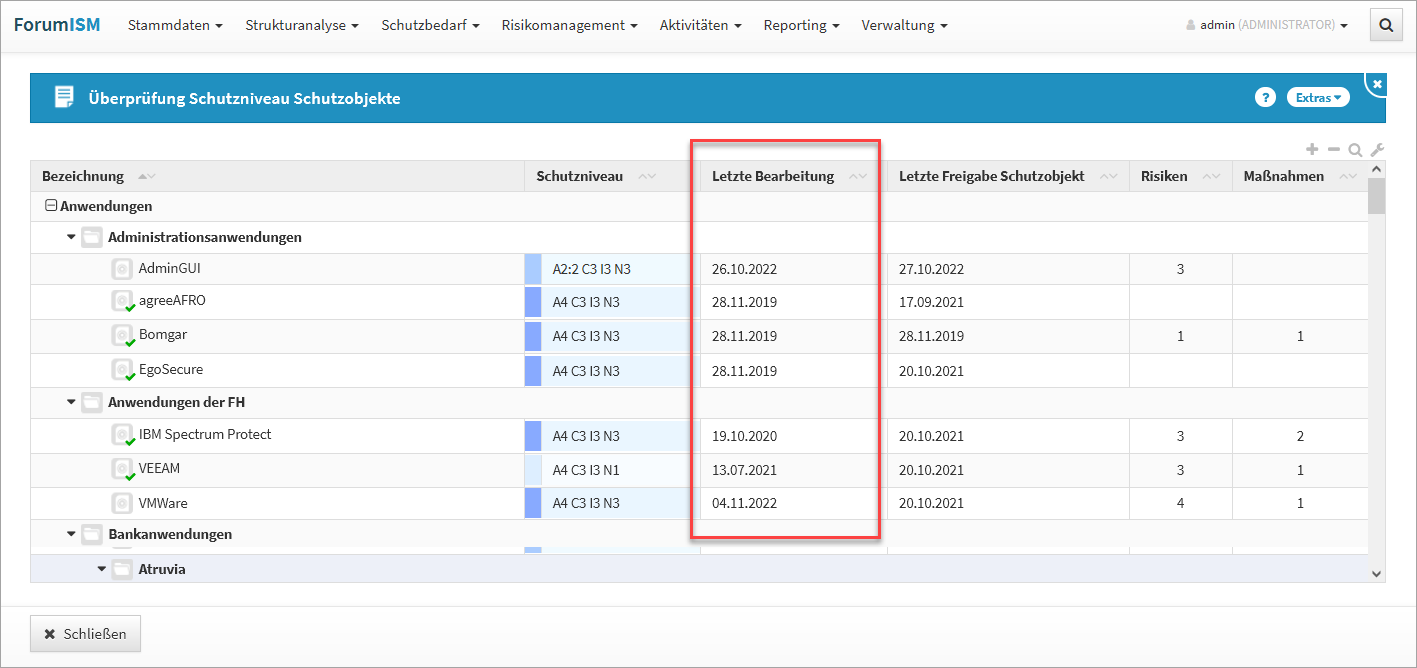

Überprüfung Schutzniveau Schutzobjekte

Die Auswertung zeigt alle aktiven Schutzobjekte an, gruppiert nach Typ (Anwendung/System/Infrastruktur). Folgende Spalten sind in der Auswertung enthalten:

-

Bezeichnung

-

Schutzniveau

-

Datum der letzten Bearbeitung (des Schutzniveaus)

-

Datum der letzten Freigabe Schutzobjekt

-

verbundene Risiken

-

und Maßnahmen

Abbildung: Übersicht: Überprüfung Schutzniveau Schutzobjekte

Überprüfung Schutzniveau Schutzobjekte mit Maßnahmen

Die Auswertung zeigt Maßnahmen an Schutzobjekten an, gruppiert nach Anwendung/System/Infrastruktur.. Folgende Spalten sind in der Auswertung enthalten:

-

Bezeichnung der Maßnahme

-

Bezug auf Schutzobjekt (Name des zugehörigen Schutzobjekts)

-

Datum der letzten Bearbeitung

-

Datum der letzten Freigabe

-

Maßnahme zur Notfallvorsorge (Ja/Nein)

-

Priorität der Maßnahme

-

Status der Maßnahme