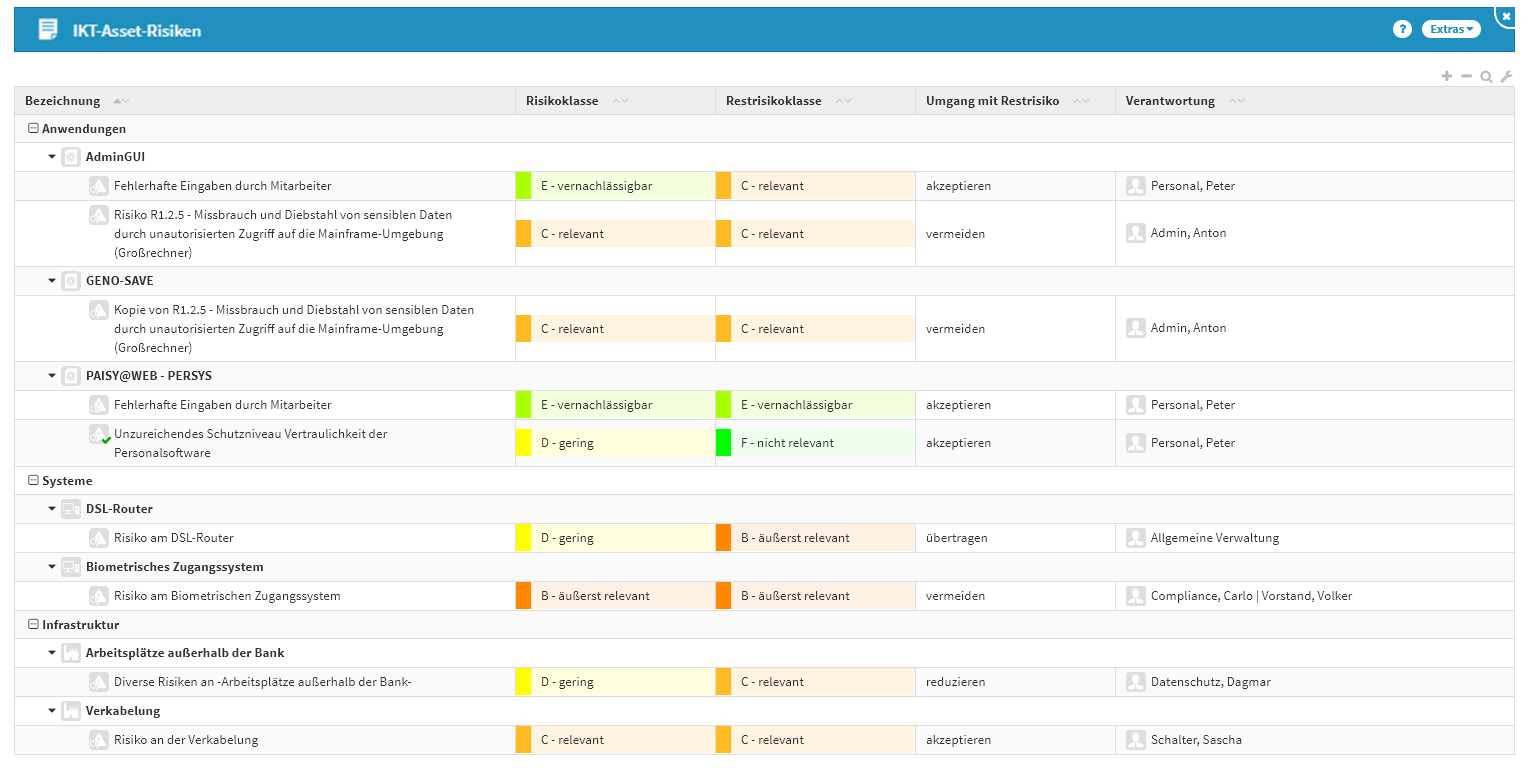

In dieser Übersicht werden alle IKT-Asset-Risiken, die Risikoklasse, die Restrisikoklasse, der Umgang mit dem Risiko und deren Verantwortung angezeigt.

Für eine bessere Übersichtlichkeit besteht die Gruppierung nach den IKT-Assets und eine Kategorisierung nach deren Bezeichnung.

Abbildung: Übersicht IKT-Asset-Risiken

Risiken aus Vorschlägen übernehmen

Für einige IKT-Assets werden bereits in den Vorschlägen mögliche Risiken (R2-Risiken) ausgeliefert. Existiert für das betreffende IKT-Asset aus den Sicherheitskonzepten ein Risiko-Vorschlag, so wird dies durch den Button Vorschlag anzeigen dargestellt.

In ForumISM werden zu einigen IKT-Assets aus den Sicherheitskonzepten Risiken (sogenannte R2-Risiken) als Vorschläge ausgeliefert.

Die R1-Risiken werden jedoch als Vorschläge in ForumOSM erfasst.

Neues Risiko anlegen

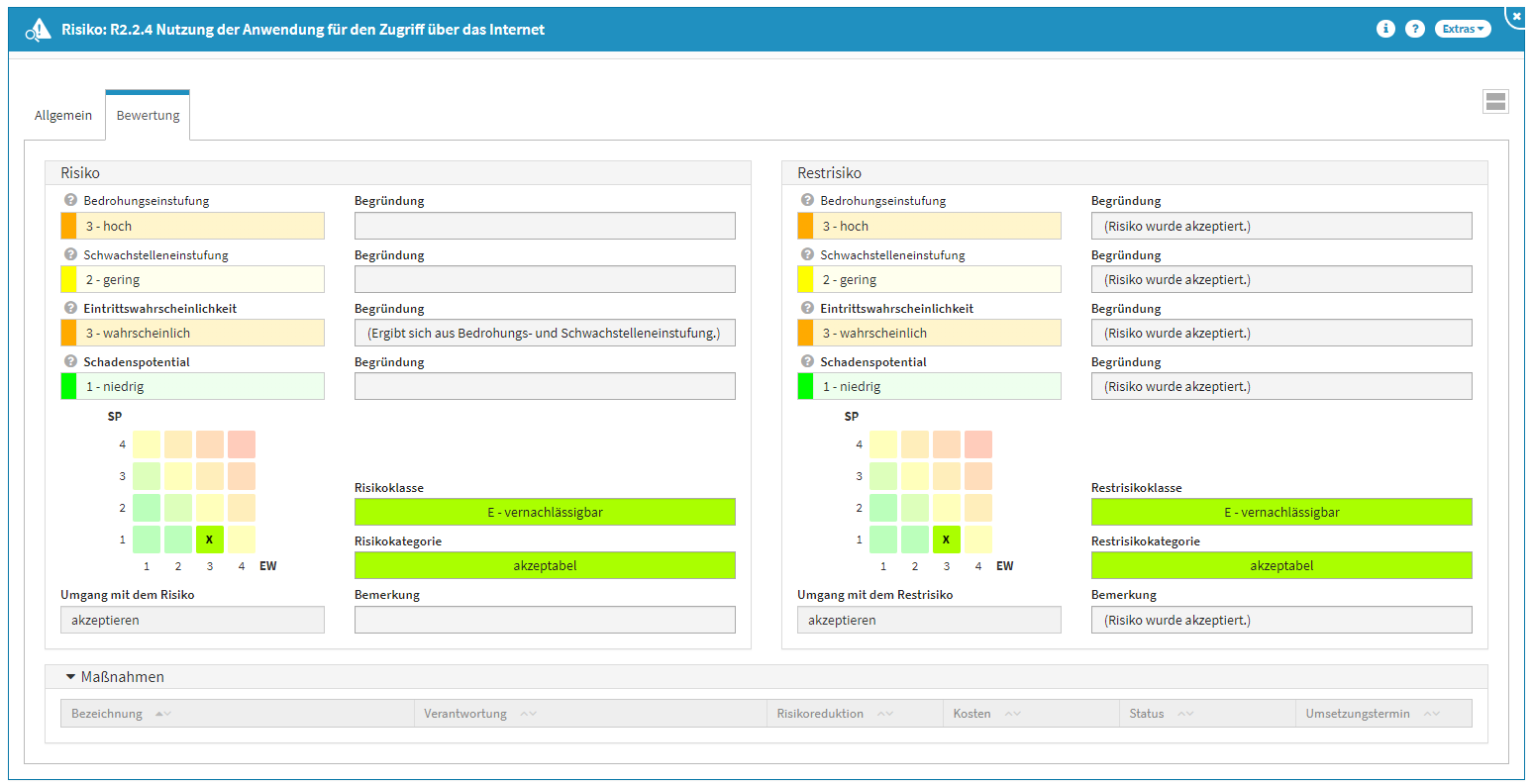

Zu allen IKT-Assets können identifizierte Risiken angelegt werden. Diese werden je nach ihrer Einstufung durch eine 16-Felder-Matrix abgebildet. Wurden zu den Risiken passende Maßnahmen hinterlegt, so werden die daraus resultierenden Restrisiken ebenfalls in der Matrix dargestellt.

Im IKT-Asset können Sie im Unterreiter "Risikomanagement" über die Schaltfläche Risiko anlegen ein neues Risiko für das IKT-Asset hinterlegen, welches Sie identifiziert haben. Ein Verantwortlicher für das Risiko (Risk Owner) muss hinterlegt werden. Wählen Sie außerdem eine Bedrohungsklasse für das Risiko aus. Sowohl die Herkunft als auch der Einflussbereich des Risikos können hinterlegt werden.

Der Bereich „Beschreibung" erlaubt Ihnen, zusätzliche Bemerkungen (die Begründung der Einstufung) zum Risiko zu erfassen. Im Feld "Bei Erstbewertung umgesetzte Maßnahmen" können Sie bereits erste Maßnahmen dokumentieren, die in die Erstbewertung des Risikos einfließen.

Die Felder Risiko-Nr. und Sortierung sind nach individuellen Vorgaben befüllbar.

Der Bereich der Risikobewertung ist auf der Seite aus Gründen der Übersichtlichkeit zugeklappt – über das kleine Quadrat unterhalb des Extras-Menüs können Sie den Bereich aufklappen.

Bei der Einstufung von Bedrohung und Schwachstellen können die Bearbeiter über die Hilfesymbole ? auf die zuvor hinterlegten Hilfstexte zugreifen. Bei der Aktivierung der Möglichkeit der „automatischen Berechnung der Eintrittswahrscheinlichkeit“ im Einstellungsdokument wird auf die Zuordnung der Eintrittswahrscheinlichkeitsmatrix aus den Einstellungen zugegriffen. Die Schaltfläche Berechnen bewirkt dann die Bestimmung der Eintrittswahrscheinlichkeit entsprechend der in den Einstellungen hinterlegten Werte.

Abbildung: Anlage eines Risikos (neu)

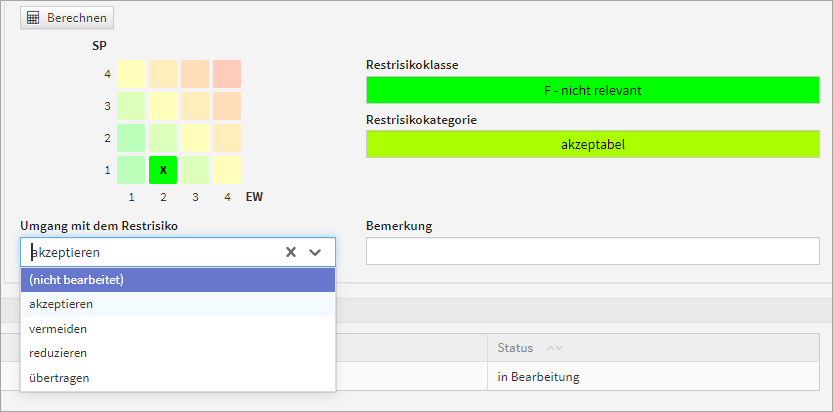

Umgang mit dem Risiko / Restrisiko

Wurde eine Bewertung des Risikos durchgeführt, bestehen verschiedene Option im Umgang mit dem Risiko. Diese Auswahl hat einen Einfluss auf die Bewertung das Restrisikos.

Auch für das verbleibende Restrisiko kann eine Handlungsempfehlung ausgesprochen werden, wenn sich beispielsweise zu einem Risiko keine (wirtschaftlich / organisatorisch) sinnvollen Maßnahmen zur Minimierung festlegen lassen oder das Restrisiko trotz getroffener Maßnahmen noch sehr hoch ist.

Abbildung: Umgang mit dem Risiko

|

Risiko |

|

|---|---|

|

nicht bearbeitet |

Es ist kein Umgang mit dem Risiko definiert. |

|

akzeptieren |

Die Risikobewertung wird automatisch in die Restrisikobewertung übernommen. Es sind keine sinnvollen Maßnahmen umsetzbar. |

|

behandeln |

Durch verschiedene Maßnahmen können die Risikowerte minimiert werden. |

|

vermeiden |

Das Risiko kann vermieden werden, indem der Informationsverbund so umstrukturiert wird, dass die Gefährdung nicht mehr wirksam werden kann. Dies bietet sich beispielsweise an, wenn Gegenmaßnahmen zwar möglich sind, aber einen zu hohen Aufwand bedeuten und gleichzeitig das Risiko nicht akzeptiert werden kann. |

|

übertragen |

Risiken können zum Beispiel an eine Versicherung übertragen werden. |

Risiko kopieren

Eine weitere Möglichkeit besteht darin, bestehende Risiken zu kopieren und dem IKT-Asset zuzuordnen.

Dazu wird die Schaltfläche Risiken kopieren von genutzt. In der Auswahl finden Sie Risiken und behandelnde Maßnahmen, die IKT-Assets der gleichen Typklasse (Anwendungen / Systeme / Infrastruktur / Dienstleistungen) zugeordnet sind. Beim Kopieren können sowohl einzelne Risiken und Maßnahmen

als auch die jeweils zusammengehörigen Elemente gewählt werden. Somit wird es ermöglicht, Risiken und alle behandelnden Maßnahmen von einem ähnlichen IKT-Asset zu übernehmen. Auf Nachfrage ermöglicht die Anwendung, auch Risiken bzw. Maßnahmen mit zu kopieren, die mit dem ausgewählten Kopierobjekt verbunden sind. Beachten Sie bitte, dass damit auch bei Auswahl eines einzigen Dokuments unter Umständen durch die Verknüpfungen der Risiken und Maßnahmen untereinander eine Vielzahl von Kopien erstellt wird.

Ein von der Nutzung der IT hervorgerufenes Risiko kann nicht am Geschäftsprozess selbst verursacht werden, sondern wird immer durch die Nutzung von Anwendungen, Systemen oder Infrastrukturobjekten entstehen. Daher werden die Risiken mit ForumISM an diesen IKT-Assets erfasst und es ist nicht möglich, ein Risiko direkt an einem Geschäftsprozess zu hinterlegen.