Beschreibung IKT-Assets

Für die Erfassung von IKT-Assets stehen in ForumISM verschiedene Möglichkeiten zur Verfügung:

- die Übernahme von IKT-Assets aus den Vorschlägen

- das manuelle Erfassen

- das Kopieren von bereits bestehenden IKT-Assets

Übernahme der IKT-Assets aus den Vorschlägen

Die mit ForumISM ausgelieferten IKT-Assets aus den Vorschlägen können unter Umgang mit Vorschlägen beschrieben in den Produktivbereich übernommen werden und stehen dann zur Bearbeitung zur Verfügung.

Erfassen von IKT-Assets

IKT-Assets können manuell erfasst werden. Gehen Sie dazu wie folgt vor (Felder mit einem roten Sternchen sind Pflichtfelder):

- Klicken Sie in der Ansicht

Assetmanagement → IKT-Assets → <IKT-Asset Typ>auf<IKT-Asset> anlegen. - Geben Sie den Namen des neuen

IKT-Assetsein. - Ordnen Sie das neue IKT-Asset einer vorhandenen oder neuen Kategorie zu: Beim Klick auf die List-Box öffnet sich eine Auswahlliste. Wählen Sie hier eine vorhandene Kategorie aus oder erstellen Sie durch Klick auf das Dokumentensymbol rechts in der List-Box eine neue Kategorie ein und bestätigen Sie danach mit

Speichern und schließen. Hinterlegen Sie entsprechend Verantwortliche für die

Technischeund/oder dieFachliche Zuständigkeitdurch Auswahl aus der jeweiligen List-Box.

NeueVerantwortungenkönnen durch Klick auf das Dokumentensymbol rechts in der List-Box erstellt werden.

DurchSpeichern und schließenwird die neu erstelleVerantwortungin das jeweilige IKT-Assetdokument übernommen.Bei Freigabe mit Wiedervorlage wird der technische Verantwortliche vorausgewählt. Dies ist jedoch änderbar. D.h. fügt man stattdessen in der Wiedervorlage-Maske unter Bearbeiter den fachlich Verantwortlichen ein, merkt sich das System die Änderung und bei der nächsten Wiedervorlage ist die fachliche Zuständigkeit vorgegeben.

- Geben Sie optional einen Sortierschlüssel ein (empfohlen dreistellige Zahl)

- Hinterlegen Sie eine Asset-ID

- Bestätigen Sie Ihre Eingaben mit

Speichern und schließen. - Nach vollständiger Bearbeitung empfiehlt sich eine Freigabe mit Wiedervorlage für die regelmäßige Überprüfung des Objektes.

Details

Alle IKT-Assets, unabhängig ob aus Vorschlägen übernommen oder manuell erfasst, werden anhand des Feldes Bezeichnung unter der Registerkarte Details näher beschrieben.

Felder mit einem roten Sternchen sind Pflichtfelder.

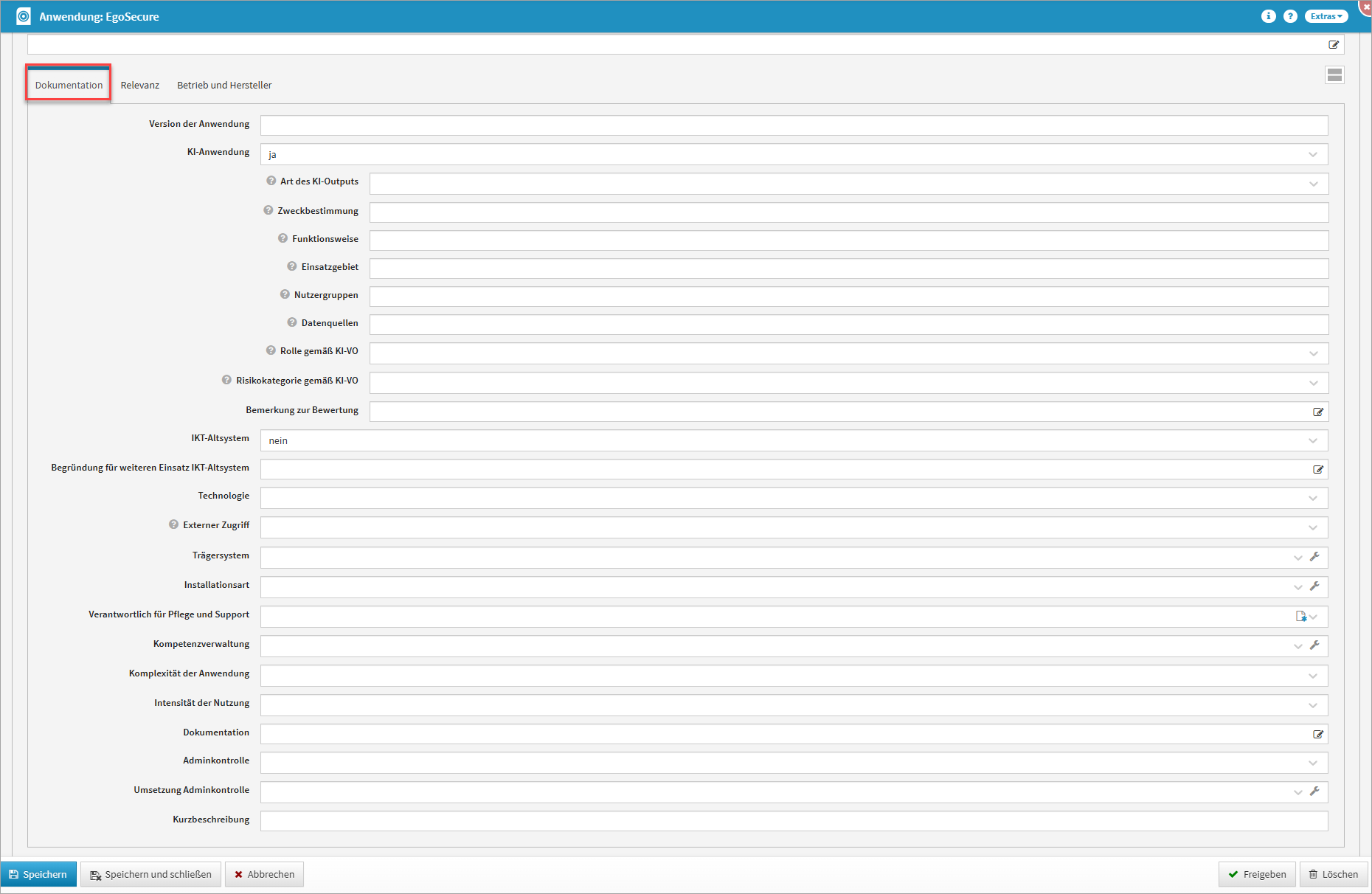

Weitere Dokumentationen (nur IKT-Assets vom Typ Anwendungen)

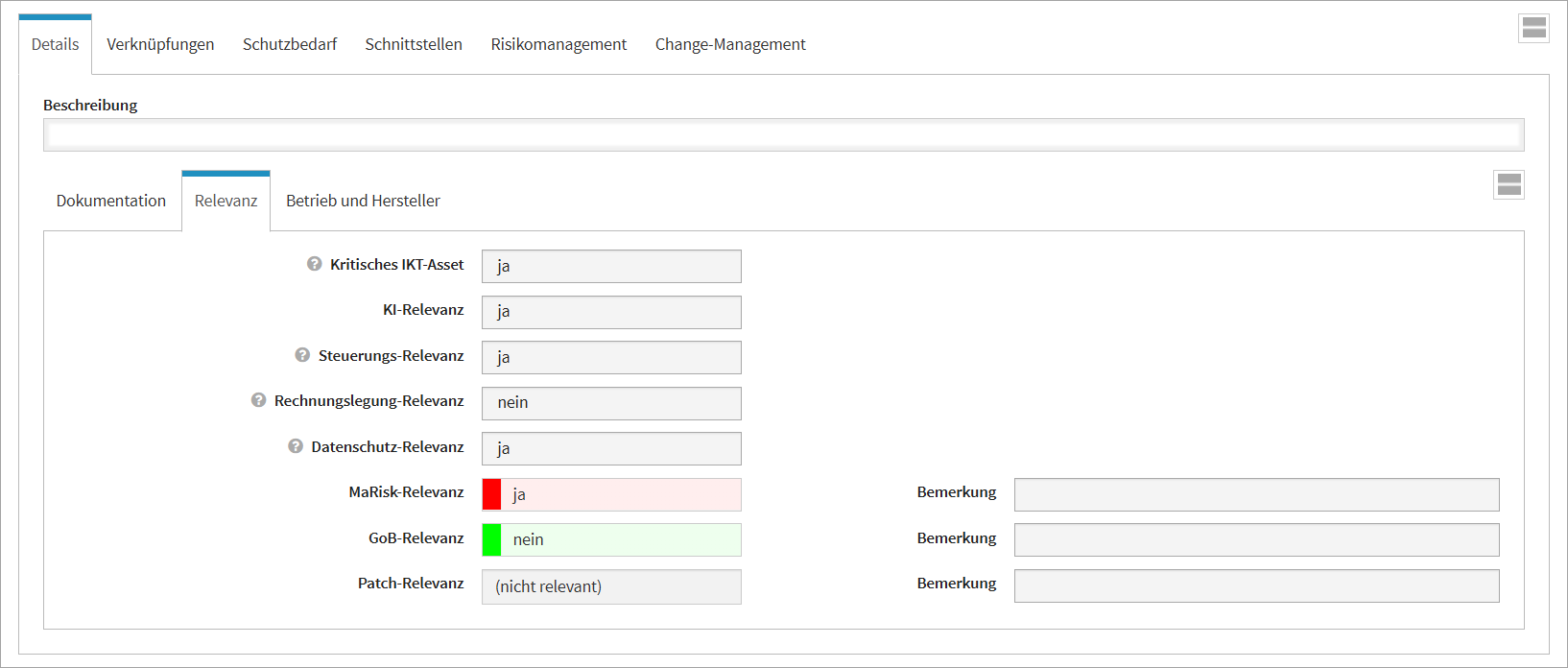

In diesem Bereich können Sie umfangreiche zusätzliche Daten zu Ihren Anwendungen hinterlegen. Hier hinterlegen Sie Beschreibungen, Trägersysteme der Anwendung und weitere Informationen. KI-Relevanz: Gemäß KI-Verordnung müssen eingesetzte IKT-Anwendungen, IKT-Systeme und IKT-Dienstleistungen mit KI-Relevanz entsprechend bewertet werden. Laut KI-Verordnung werden diese in verschiedene Risikoklassen kategorisiert, die Einfluss auf die für den Betrieb des Systems notwendigen Maßnahmen haben. Diese Einstufung können Sie an dieser Stelle vornehmen. Falls es sich um ein KI-relevantes Asset handelt, können folgende weiteren Aspekte betrachtet werden: Feldlabel Art des KI-Outputs Generative KI-Systeme können neue Daten erzeugen und unterliegen somit zusätzlich besonderen Transparenzpflichten gem. KI-Verordnung Artikel 50; diskriminative KI-Systeme ordnen den Eingabedaten „lediglich“ Labels oder Klassen zu. Zweckbestimmung Welche organisatorischen Ziele werden mit dem KI-System verfolgt? Funktionsweise Welches KI-Modell liegt dem KI-System bzw. der KI-Anwendung zugrunde? (z.B. GPT4, Lama, Gemini, DALL-E etc.) Einsatzgebiet Wer sind die Betroffenen des Systems? Welche Anforderungen an das System gehen damit einher? Nutzergruppen Wer sind die Nutzer des Systems? (z.B. interne Nutzer der Organisation und / oder Endkunden) Datenquellen Welche Datensätze wurden für das Training des KI-Modells genutzt und werden für die Anwendung und weitere Entwicklung des KI-Systems verwendet? Rolle gemäß KI-VO Der „Anbieter“ ist die natürliche oder juristische Person, die das KI-System oder -Modell entweder selbst entwickelt oder entwickeln lässt und es unter eigenen Namen oder Handelsmarken in Verkehr bringt oder in Betrieb nimmt. Der „Betreiber“ ist die natürliche oder juristische Person, die ein KI-System in eigener Verantwortung in beruflicher Tätigkeit verwendet respektive einsetzt. Risikokategorie gemäß KI-VO Vgl. Verordnung (EU) 2024/1689, Artikel 5, Artikel 6 ff., Artikel 50 und Artikel 56 Bemerkung zur Bewertung Im Bemerkungsfeld können Sie begründen, warum Sie die entsprechende Einstufung getroffen haben. IKT-Altsytem: Dies ist ein Begriff aus der DORA. Definition siehe DORA Artikel 3: "„IKT-Altsystem“ ein IKT-System, das das Ende seines Lebenszyklus (Ende seiner Lebensdauer) erreicht hat, aus technologischen oder wirtschaftlichen Gründen nicht für Upgrades oder Fehlerbehebungen in Frage kommt oder nicht mehr von seinem Anbieter oder einem IKT-Drittdienstleister unterstützt wird, das allerdings weiterhin genutzt wird und die Funktionen des Finanzunternehmens unterstützt." Adminkontrolle: Das sind IKT-Assets, die im Rahmen eines Administrationskontrollkonzeptes einer besonderen Kontrolle hinsichtlich der Admintätigkeiten unterliegen. Siehe hierzu auch LFI Kapitel 6.7.6 Administrationskontrollkonzept: "Das Konzept zur Kontrolle administrativer Tätigkeiten besteht aus den vom Vorstand angeordneten Anweisungen und Maßnahmen, die dazu dienen, einen ordnungsgemäßen betrieblichen Ablauf sicherzustellen. Die organisatorischen und technischen Kontrollmaßnahmen der internen Kontrolle sind in die Betriebsabläufe integriert, sie erfolgen arbeitsbegleitend oder sind dem Arbeitsvollzug unmittelbar vor- oder nachgelagert. Eine Aufgabe des internen IT-Kontrollsystems ist die systematische, regelmäßige und anlassunabhängige sowie anlassabhängige Auswertung von administrativen Tätigkeiten an IKT-Systemen. Hierdurch können Fehler oder Unregelmäßigkeiten aufgedeckt und die Zuverlässigkeit und Vollständigkeit der Rechnungslegung sichergestellt werden. Art und Umfang der administrativen Kontrollen müssen risikoorientiert nach Maßgabe des Schutzbedarfs festgelegt werden. Die Durchführbarkeit hängt von verschiedenen Faktoren ab wie z.B. dem Umfang und der Auswertbarkeit der zur Verfügung stehenden Log-Dateien mit Bezug zu den zugrundeliegenden Arbeitsaufträgen. Trägersystem: Angaben zum Trägersystem ist vor allem bei Eigenentwicklungen (IDV) zu betrachten. Hier gibt es z.B. Excel oder auch Notes als Trägersystem für die Eigenentwicklung. Das kann auch bei virtuellen Maschinen auf einem Server eine Rolle spielen. Kritisches IKT-Asset: Falls ein mit einer hohen Abhängigkeit verknüpfter Geschäftsprozess eine kritische oder wichtige Funktion ist, wird dieser Wert an das Asset übertragen. KI-Relevanz: Wird am Asset im Reiter Dokumentation bestimmt. Steuerungs-Relevanz | Rechnungslegungs-Relevanz | Datenschutz-Relevanz: Die Relevanzen aus mit dem Asset verknüpften Informationsklassen (indirekt verknüpft über die Geschäftsprozesse oder im Ausnahmefall auch direkt verknüpft) werden automatisiert an das Asset weitergegeben. In diesem Reiter kann dokumentiert werden, ob die Anwendung MaRisk, GoB oder eine spezielle Patch-Relevanz hat. In den jeweiligen Bemerkungsfeldern können die gewählten Relevanzen näher beschrieben bzw. begründet werden.Reiter "Dokumentation"

![]() Hilfstexte

Hilfstexte

In welchen Geschäftsprozessen soll das KI-System eingesetzt werden?

Welche Verwendung ist laut Anbieter für das KI-System bestimmt?

Liegt ein KI-Modell mit allgemeinem Verwendungszweck oder ein KI-Modell mit systemischem Risiko zugrunde? (Vgl. Verordnung (EU) 2024/1689, Artikel 3 Nr.63 und Artikel 51)

Zunächst ist eine Bewertung durchzuführen, welche IKT-Systeme im Administrationskontrollkonzept zu berücksichtigen sind oder nach entsprechender Risikoabwägung nicht zu berücksichtigen sind. (...)"Reiter "Relevanz"

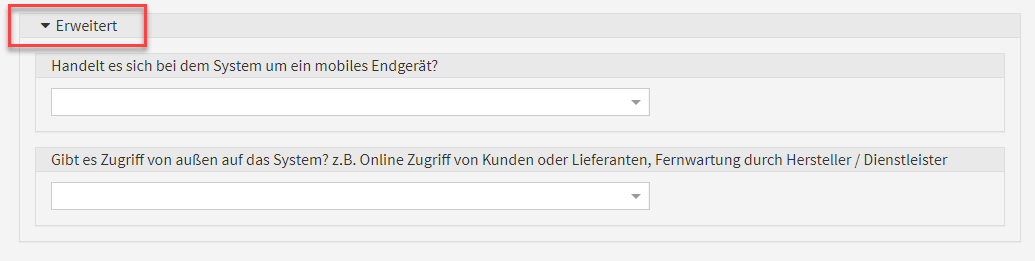

Erweitert (nur IKT-Assets vom Typ System)

Die Ansicht öffnen Sie bitte über das Dreieckssymbol. Hier können zusätzliche Informationen zum System hinterlegt werden.

Betrieb und Hersteller

Zusätzliche Informationen

Beschreiben Sie die „Betriebsart“ des IKT-Assets und die sich daraus ergebende Aufgabenverteilung.

Bei Wahl der Betriebsart „Teilweise ausgelagerter Betrieb“ erscheinen zwei zusätzliche Auswahlboxen, in welchen die Verteilung hinterlegt werden kann.

Bedeutung der einzelnen Betriebsarten für Anwendungen und Systeme

Das Schutzobjekt wird ausschließlich vom Unternehmen selbst betrieben. Ist der Betrieb des IKT-Assets nur teilweise ausgelagert, wählen Sie Punkt 3. Hier ist zunächst analog zu Für den Unternehmensnamen steht die gleiche Auswahlliste wie oben beschrieben zur Verfügung. Zusätzlich erscheint eine Übersicht für die Aufgabenverteilung. Dahinter verbirgt sich eine Auswahlliste, in der die Aufgabenverteilung zwischen Unternehmen und Dienstleister dargestellt wird. Es müssen nicht alle aufgeführten Punkte ausgefüllt werden. Sollte in einigen Punkten Aufgabenteilung bestehen, so sind auch Doppelnennungen möglich. Sollten Sie Aufgabenbereiche weder dem Unternehmen noch dem Dienstleister zuordnen können, da diese evtl. für das Schutzobjekt nicht zutreffend sind, lassen Sie die Auswahl an den betreffenden Stellen einfach leer. Der Betrieb ist vollständig ausgelagert. Existiert für das Schutzobjekt eine Betriebsart, die durch die ersten drei Punkte nicht beschrieben werden kann (z.B. ein System, dessen Betrieb an mehrere Dienstleister ausgelagert ist), so ist Punkt 4 auszuwählen. Vollständig eigener Betrieb

Teilweise ausgelagerter Betrieb an einen Dienstleister

Vollständig ausgelagerter Betrieb der Dienstleister zu wählen.

Nicht zugeordnete Aufgaben werden unterhalb der Box zur Aufgabenverteilung aufgeführt.Vollständig ausgelagerter Betrieb

ForumISM gibt dem Anwender die Möglichkeit, den entsprechenden Dienstleister zu wählen. An oberster Stelle in der Auswahlmöglichkeit erscheint, falls zugeordnet, immer die Rechenzentrale.Komplexe Outsourcing-Situation

Die bestehende Outsourcing-Situation kann dann in einem Textfeld Beschreibung der Situation beschrieben werden.

Hersteller

Geben Sie an, ob es sich bei dem IKT-Assets um eine Eigenentwicklung oder die eines Fremdherstellers handelt.

Der Name des Entwicklers bzw. Fremdherstellers kann optional angegeben werden.

Darüber hinaus haben Sie die Möglichkeit, den Einsatzstatus und das Einsatzdatum (Beginn der produktiven Nutzung) zu hinterlegen.

Das Setzen des Einsatzstatus hat Einfluss auf die Sichtbarkeit des Objektes bzw. damit verknüpfter Risiken in verschiedenen Auswertungen.

Bedeutung der Einsatzstatus

| nicht festgelegt | |

|---|---|

| in Einführung | das Objekt wird für den produktiven Einsatz vorbereitet |

| produktiv | das Objekt wird im täglichen Betrieb genutzt |

| außer Betrieb | das Objekt wird nicht mehr im täglichen Betrieb, steht aber aus Revisionsgründen noch zur Verfügung |

| liquidiert | das Objekt wurde gelöscht/entsorgt |

IKT-Assets, die als „in Einführung“, „außer Betrieb“ bzw. „liquidiert“ gekennzeichnet sind sowie deren IKT-Asset-Maßnahmen und Risiken werden in Auswertungen nicht berücksichtigt.

Auswirkung der Einsatzstatus auf die Berücksichtigung in Auswertungen

Status Auswertung | nicht festgelegt | in Einführung | produktiv | außer Betrieb | liquidiert |

|---|---|---|---|---|---|

| Filterung im Widget auf der Startseite | x | - | x | - | - |

| Risiko-Cockpit | x | - | x | - | - |

| Risiko Auswertungen | x | - | x | - | - |

| GAP-Risiken | x | - | x | - | - |

| Meldung der Restrisiken | x | - | x | - | - |

Verknüpfungen

Ordnen Sie dem IKT-Asset eine Abhängigkeit zum Geschäftsprozesse sowie IKT-Assets zu. Klicken Sie dazu auf Aus Liste wählen... und markieren Sie die Objekte in der Auswahlliste (Mehrfachauswahl ist möglich).

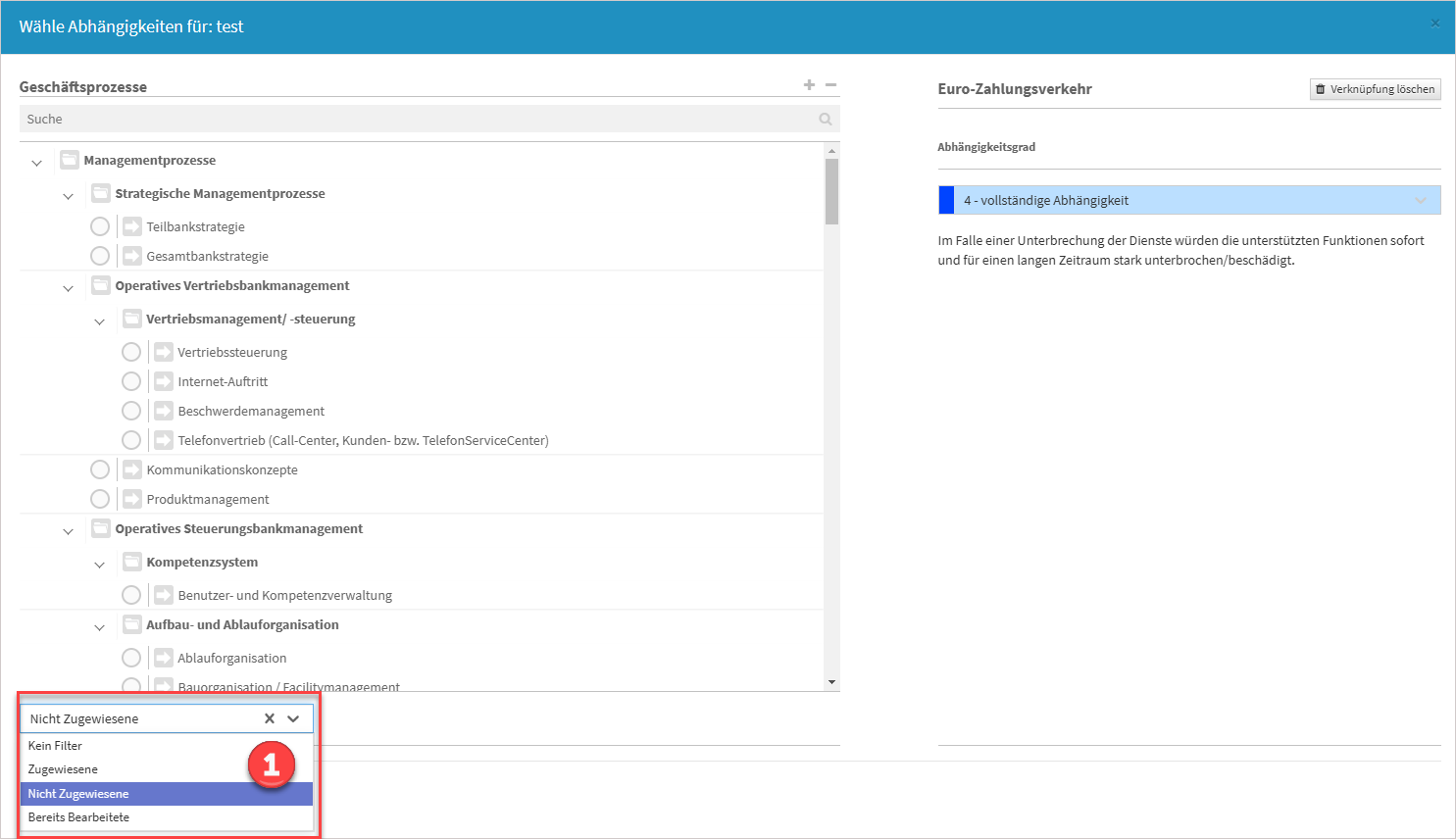

Die Optionswahl(1) hilft bei der Übersichtlichkeit, um Verknüpfungen zu lösen oder neu hinzuzufügen sowie zu überprüfen.

Verknüpfungen werden nun in Abhängigkeitsgraden eins, zwei, drei und vier dargestellt.

| Abhängigkeitsgrad | Hilfstext |

|---|---|

| 1 | Im Falle einer Unterbrechung der Dienste werden die unterstützten Funktionen nicht beeinträchtigt. |

| 2 | Im Falle einer Unterbrechung der Dienste werden die unterstützten Funktionen nicht wesentlich beeinträchtigt (keine Unterbrechung, kein größerer Schaden) oder die Unterbrechung kann schnell und mit minimalen Auswirkungen auf die unterstützte(n) Funktion(en) behoben werden. |

| 3 | Im Falle einer Unterbrechung der Dienste würden die unterstützten Funktionen erheblich beeinträchtigt, wenn die Unterbrechung länger als ein paar Minuten/ein paar Stunden dauert, und die Unterbrechung kann zu Schäden führen, die aber noch überschaubar sind. |

| 4 | Im Falle einer Unterbrechung der Dienste würden die unterstützten Funktionen sofort und für einen langen Zeitraum stark unterbrochen/beschädigt. |

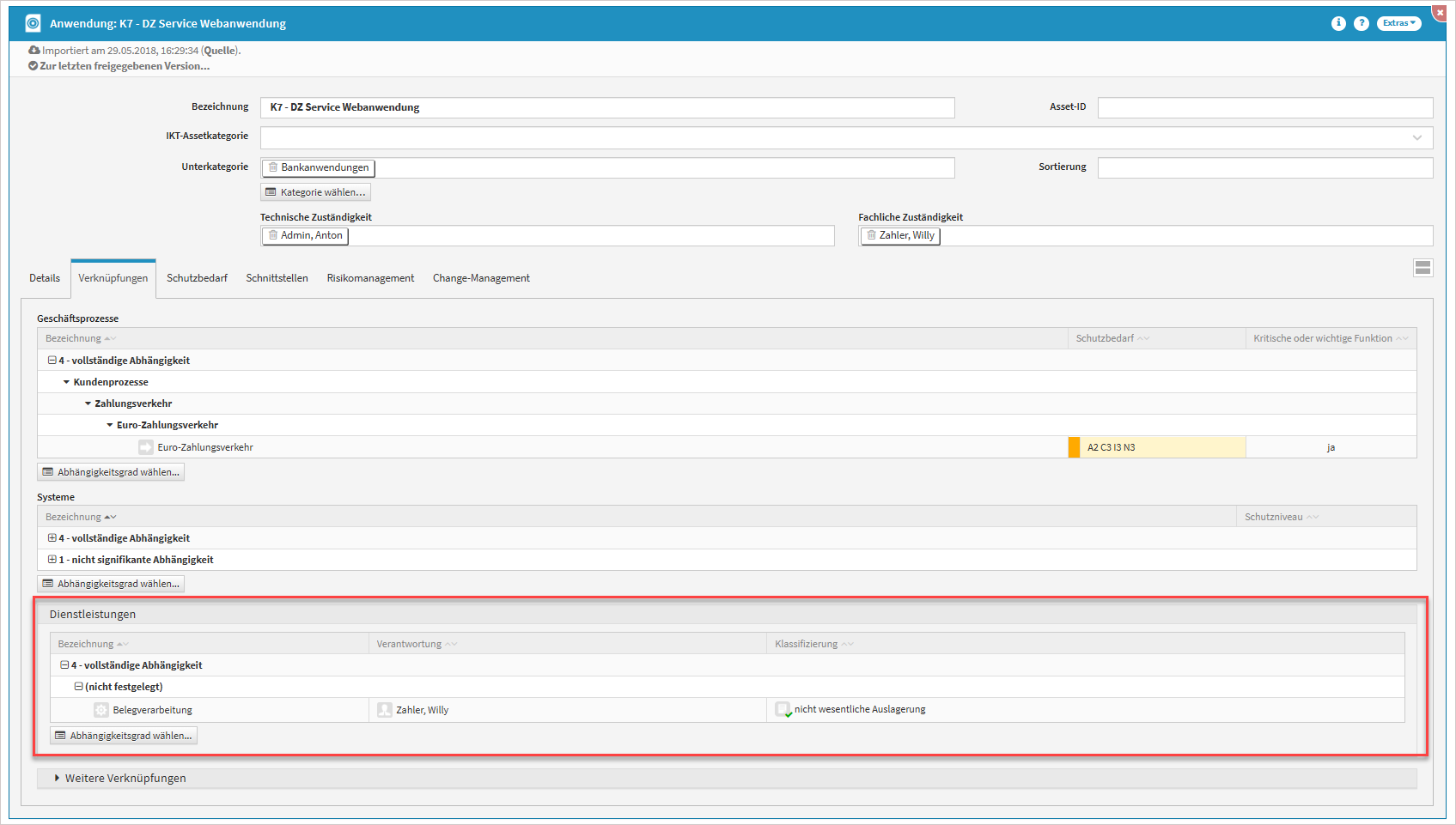

Dienstleistungen

Nutzen Sie die Anwendungen ForumISM und ForumOSM werden Ihnen hier zum betreffenden IKT-Asset zugeordnete Dienstleistungen angezeigt. Über die Schaltfläche Aus Liste wählen.. können im Bearbeitungsmodus weitere Dienstleistungen hinzugefügt werden bzw. auch abgewählt werden. Weitere Informationen zur Bearbeitung und Auswirkungen finden Sie im Handbuch von ForumISM im Bereich der Sollmaßnahmenprofile.

Die Funktionen im Bereich Dienstleistungen in ForumISM zur Abbildung von IKT-Dienstleistungen sind auch ohne ein lizenziertes ForumOSM möglich.

Weitere Verknüpfungen

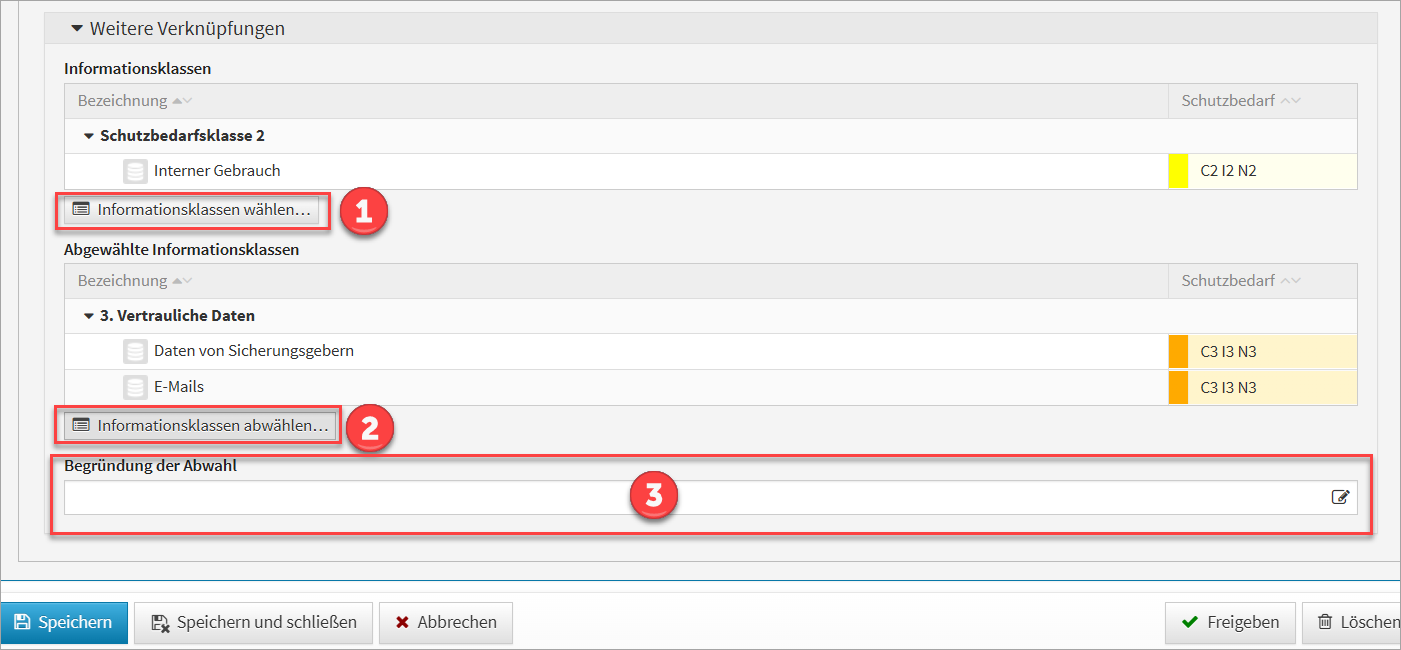

Im Bereich Weitere Verknüpfungen können Sie Informationsklassen hinzufügen oder abwählen.

Informationsklassen

Über den Button Informationsklassen wählen...(1) können Sie bei Bedarf der Anwendung weitere Informationsklassen manuell zuordnen. Die so zugeordneten Informationsklassen und deren Schutzbedarf werden anschließend in diesem Bereich angezeigt.

Abgewählte Informationsklassen

Sofern die Anwendung für einzelne aus zugeordneten Geschäftsprozessen verknüpften Informationsklassen nicht relevant ist, können diese über den Button Informationsklassen abwählen...(2) manuell abgewählt werden.

Für die Begründung der Abwahl(3) steht ein eigenes Bemerkungsfeld zur Verfügung.

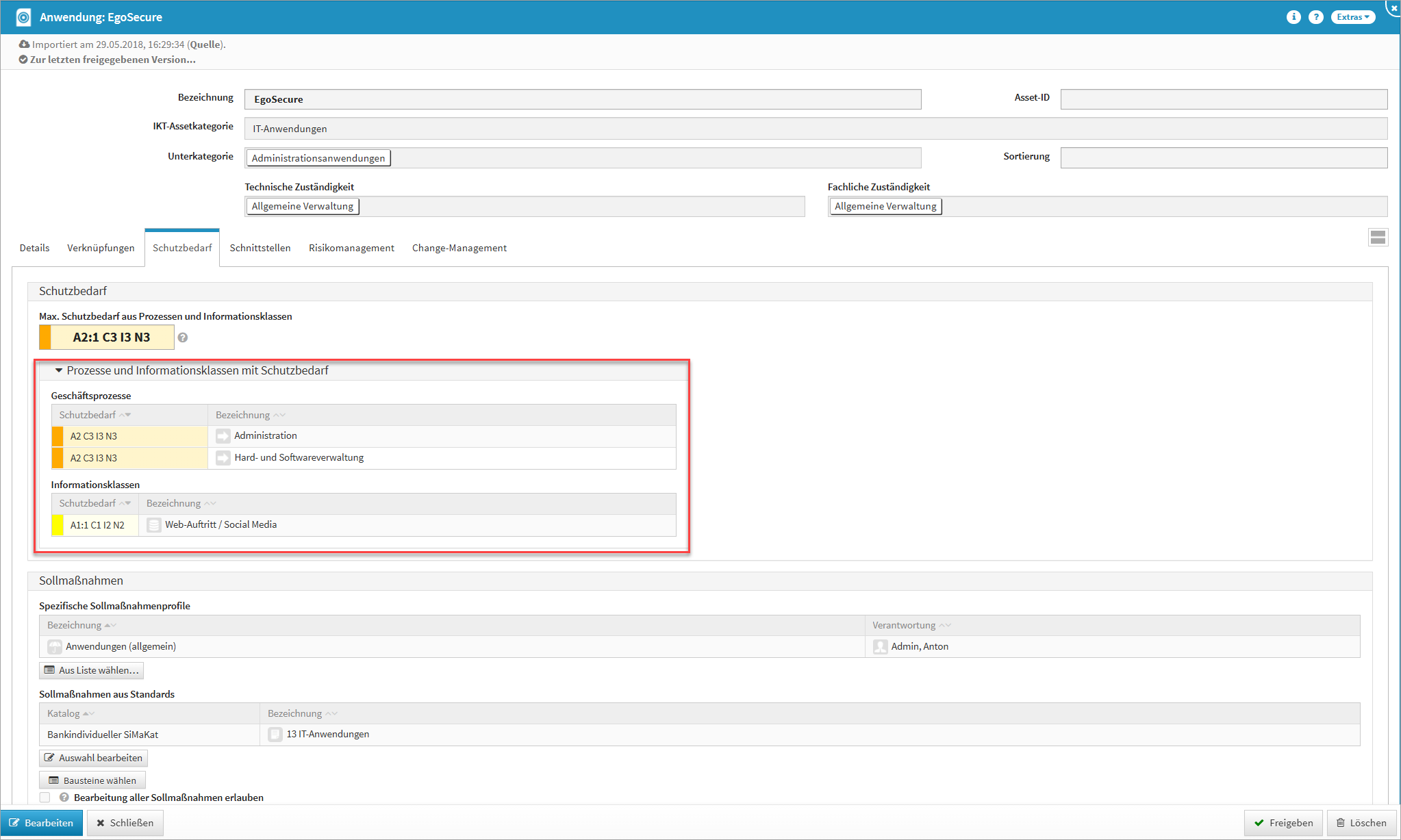

Schutzbedarf

Um das IT-Risikoprofil des Unternehmens ermitteln und daraus abgeleitet angemessene IT-Sicherheitsmaßnahmen modellieren zu können, muss der Schutzbedarf der einzelnen IKT-Assets mit dem Schutzbedarf der Geschäftsprozesse abgeglichen werden.

Schutzbedarf

An dieser Stelle wird der maximale Schutzbedarf der Geschäftsprozesse und Informationsklassen angezeigt, die mit diesem IKT-Asset direkt oder indirekt verknüpft sind. Zu beachten ist dabei, dass der maximale geerbte Schutzbedarf ohne Übersteuerungen z.B. durch die Abwahl von Informationsklassen angezeigt wird (Brutto-Wert).

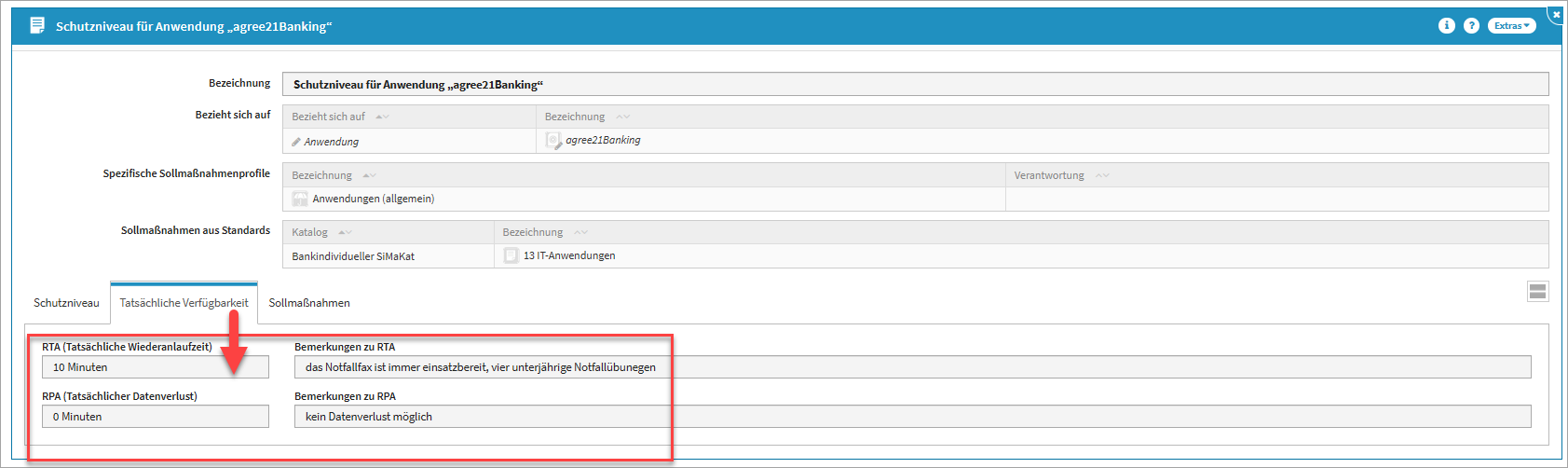

Diese Werte können als Basis für die tatsächlichen Werte RTA und RPA in der Ansicht des Schutzniveaus im neuen Reiter Tatsächlicher Wert herangezogen werden. Hier wird es in einer weiteren Ausbaustufe auch eine Vererbung aus dem Minimalitätsprinzip geben.

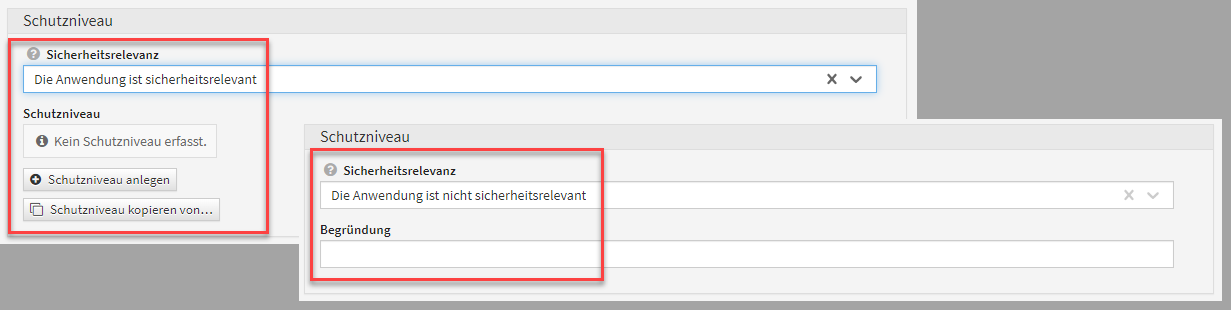

Anzeige der Sicherheitsrelevanz am Schutzniveau

Wird ein IKT-Asset als nicht sicherheitsrelevant eingestuft, kann kein Schutzniveau angelegt werden. Wurde ein Schutzniveau angelegt, kann das Schutzobjekt nicht mehr als nicht sicherheitsrelevant markiert werden.

Sollmaßnahmenprofile

An dieser Stelle werden verknüpfte Sollmaßnahmenprofile angezeigt.

Die Erfassung und Zuordnung dieser Profile erfolgt unter Schutzbedarf → spezifische Sollmaßnahmenprofile.

Schutzniveau anlegen

Die Erfassung eines Schutzniveaus bei Anwendungen ist nur möglich, wenn das Objekt als sicherheitsrelevant eingestuft wurde.

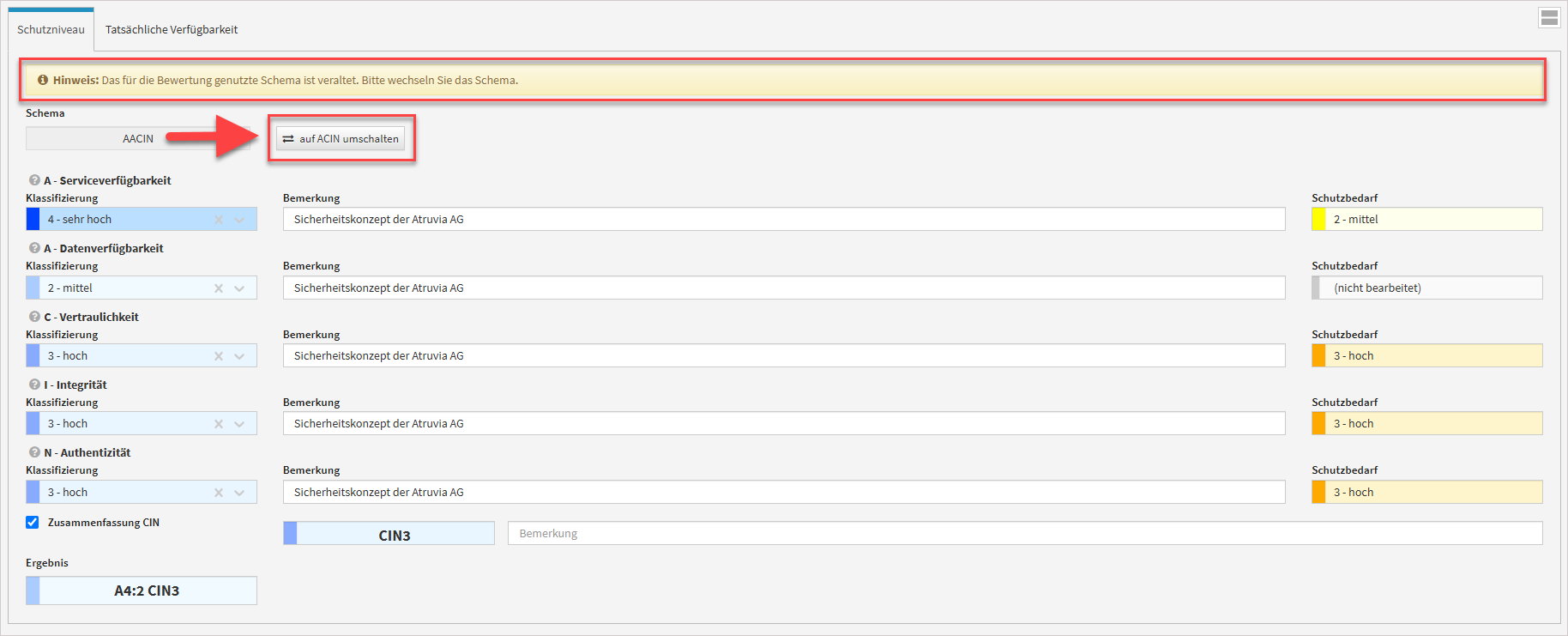

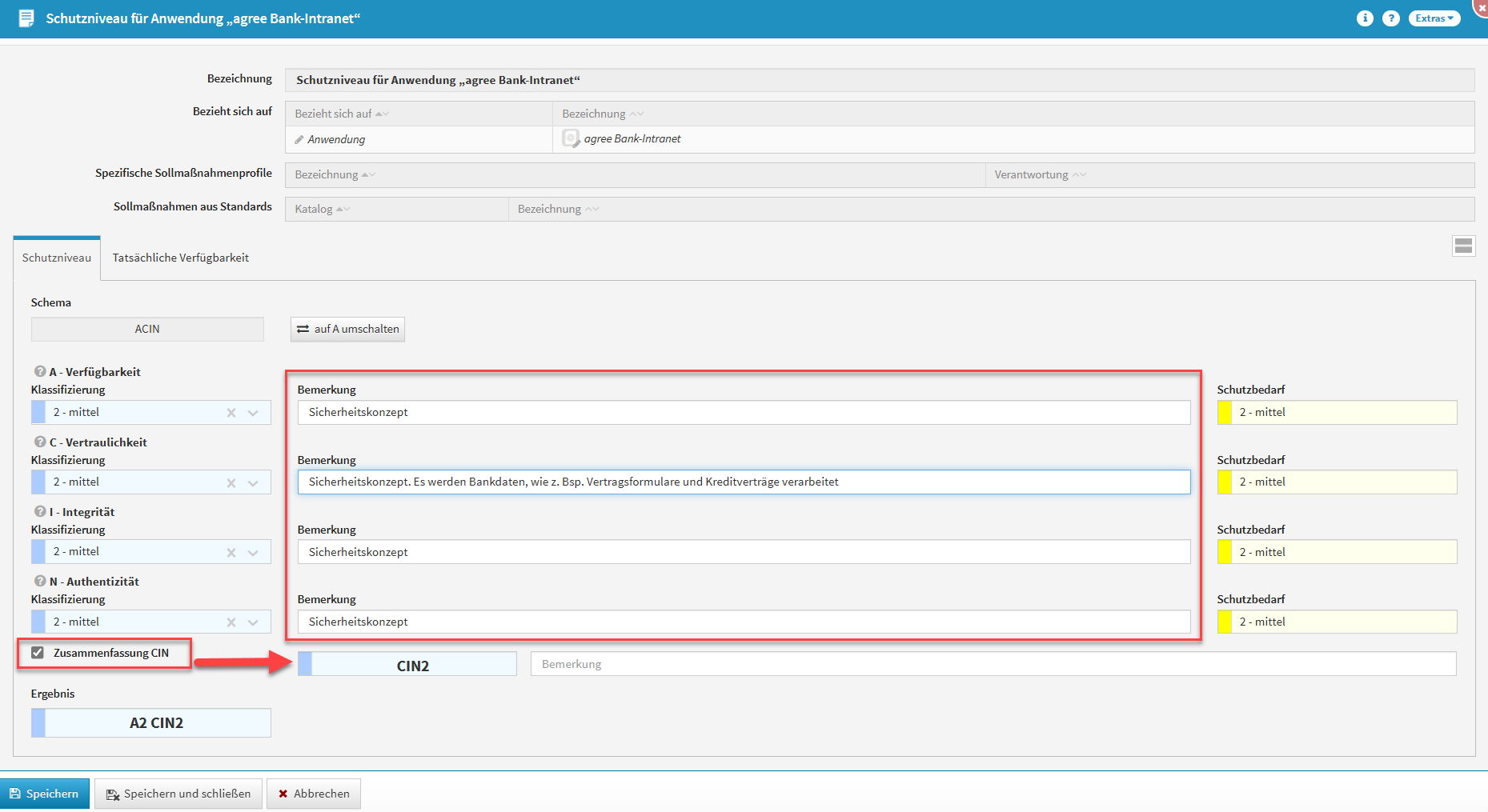

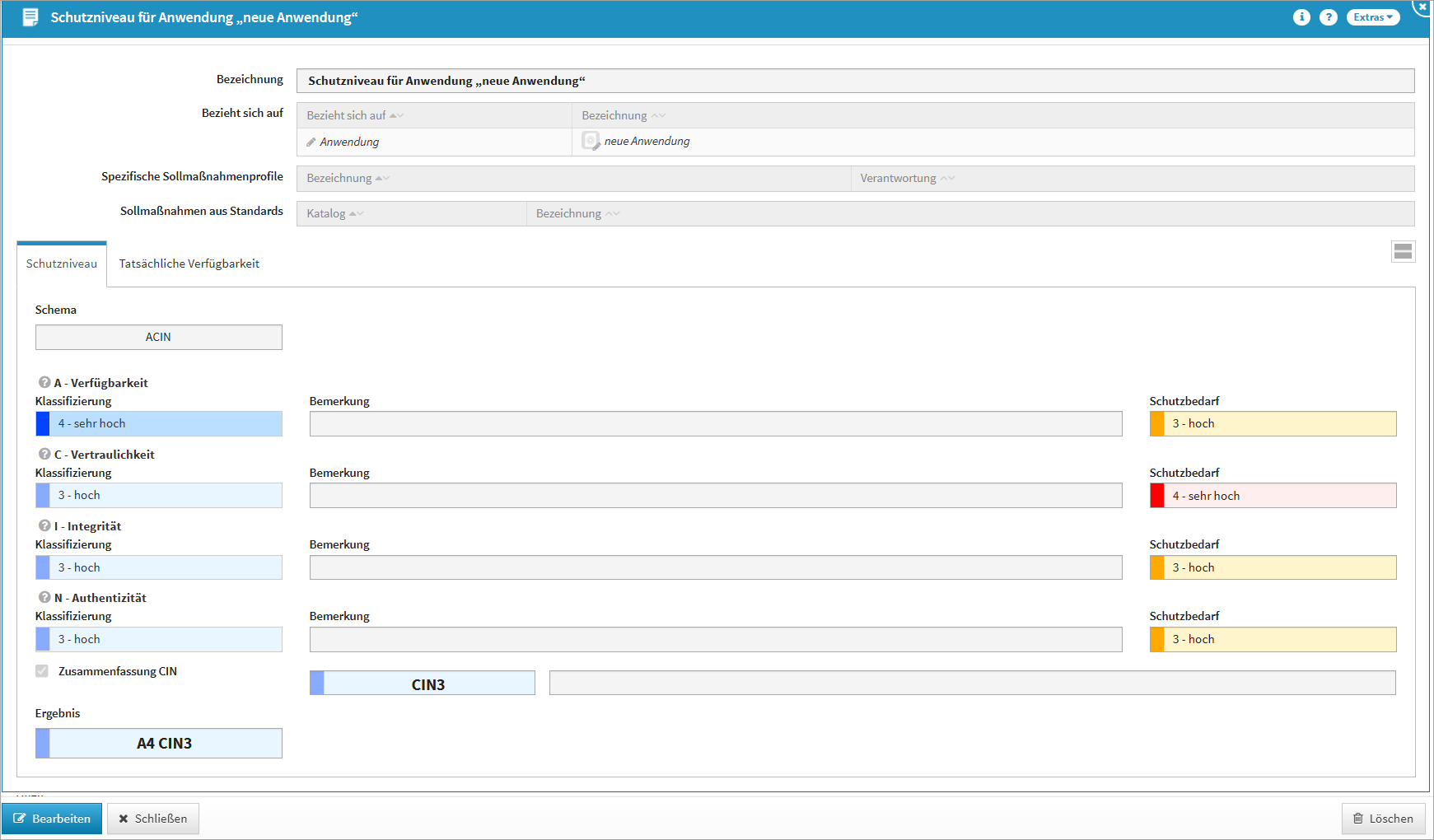

Eine Umstellung in der Schutzbedarfsklassifizierung teilt die Bewertung der Schutzziele zwischen Prozessen und Informationsklassen auf. Während der Verfügbarkeits-Wert „A“ an den Geschäftsprozessen ermittelt wird, werden die Werte der Vertraulichkeit, Integrität und Authentizität, also die CIN-Werte, an den Informationsklassen erhoben und im Maximalitätsprinzip an die verknüpften Prozesse weitergegeben.

Wurde das AACIN-Schema genutzt, wird in der Maske für die Schutzbedarfsanalyse ein Hinweis auf das nicht mehr unterstützte AACIN-Schema integriert und zum Wechsel auf das ACIN-Schema aufgefordert.

Bei der aktiven Bestätigung der Umschaltung wird der Wert für die Datenverfügbar entfernt.

Bitte füllen Sie die entsprechenden Bemerkungsfelder, um zu einem späteren Zeitpunkt die Nachvollziehbarkeit zu gewährleisten. Das Ergebnis des CIN Wertes können Sie durch das Sätzen des Häkchens zusammengefasst anzeigen lassen.

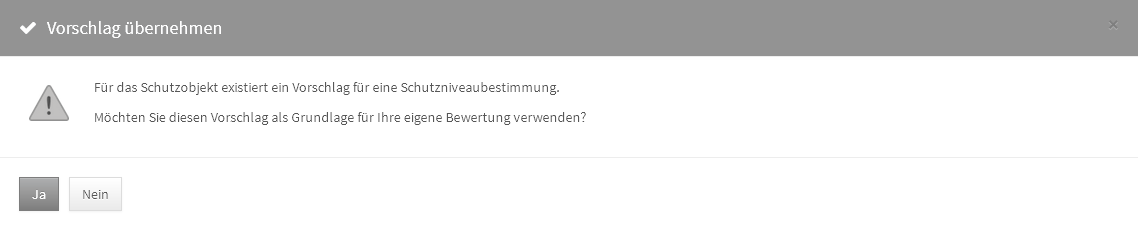

Schutzniveauvorschlag übernehmen

Es ist möglich, dass für ein aus den Vorschlägen übernommenes Schutzobjekt bereits ein Vorschlag für ein Schutzniveau hinterlegt wurde. Ist ein solcher vorhanden, so wird er Ihnen von ForumISM angezeigt.

Diesen Vorschlag können Sie als Grundlage für Ihre eigene Analyse nutzen.

Die mitgelieferten Vorschläge sollten nicht einfach 1:1 von den Nutzern übernommen werden, sondern lediglich als Basis für eine eigene Einschätzung im Unternehmen dienen. Möglicherweise kann sich die Einschätzung in Ihrem Unternehmen von den Vorschlägen unterscheiden.

Durchführung einer Schutzniveaubestimmung

Führen Sie eine Schutzniveaubestimmung für das IKT-Asset wie folgt durch:

- Öffnen Sie das Objekt im Bearbeiten-Modus.

- Aktivieren Sie die Registerkarte „Schutzniveau“.

- Betätigen Sie die Schaltfläche „Schutzniveau erfassen…“

Die Erfassung der für die Schutzniveaubestimmung benötigten Informationen erfolgt über einen Dialog. Die Analyse kann jederzeit über Abbrechen nach Bestätigung einer Sicherheitsabfrage abgebrochen werden.

Die Eingaben sind unterteilt nach den jeweils erreichbaren Stufen der Sicherheitsziele.

In der Zusammenfassung des Schutzniveaus wirkt das Minimalitätsprinzip – der geringste Wert bestimmt das angebotene Schutzniveau. Bei unterschiedlichen Werten empfiehlt es sich daher, die Zusammenfassung nicht zu nutzen, um Abweichungen vom geforderten Schutzbedarf möglichst gering zu halten.

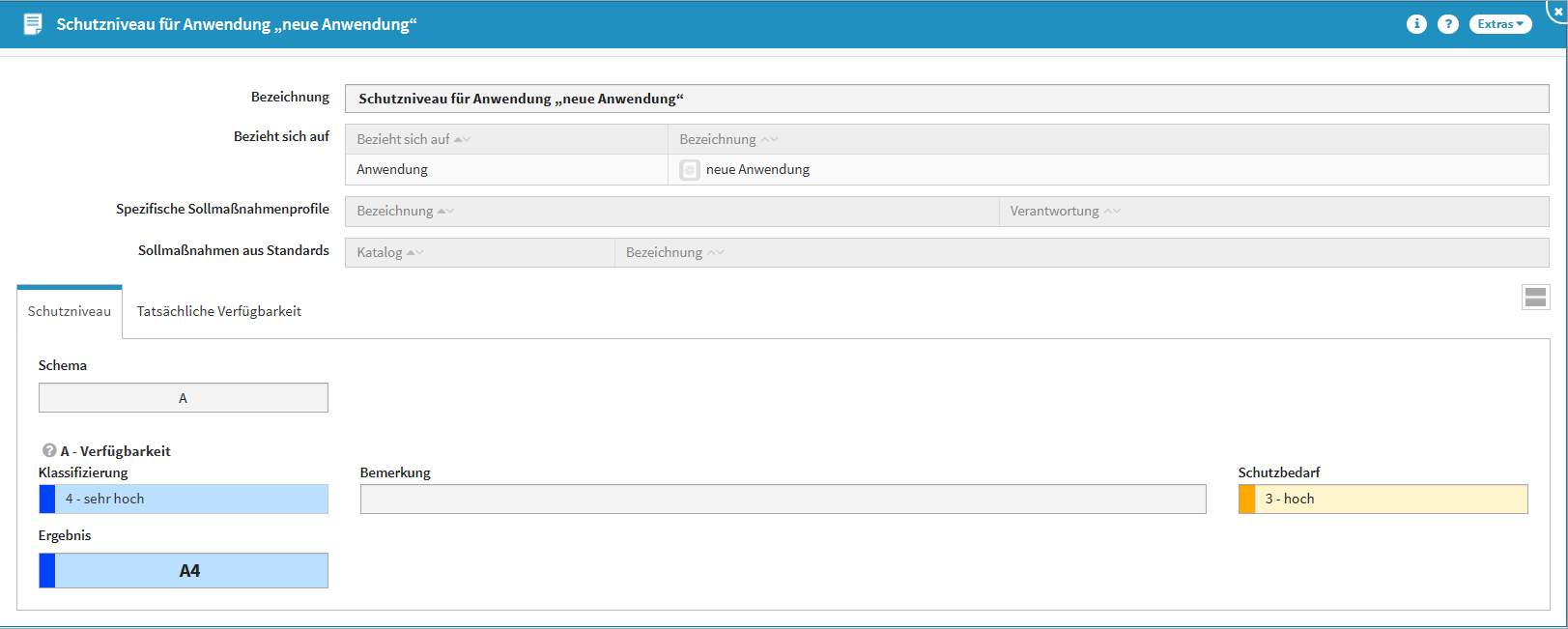

Bei nachträglicher Änderung des Bewertungsschemas auf A

Die hinterlegten CIN-Werte werden entfernt und erhalten bleibt nur noch der A-Wert.

Kopieren des Schutzniveaus eines anderen Objektes

Soll das Schutzniveau von einem anderen IKT-Asset als Basis für die Bearbeitung übernommen werden, wechseln Sie im IKT-Asset in den Bearbeiten-Modus und nutzen dann die Schaltfläche Schutzniveau kopieren von....

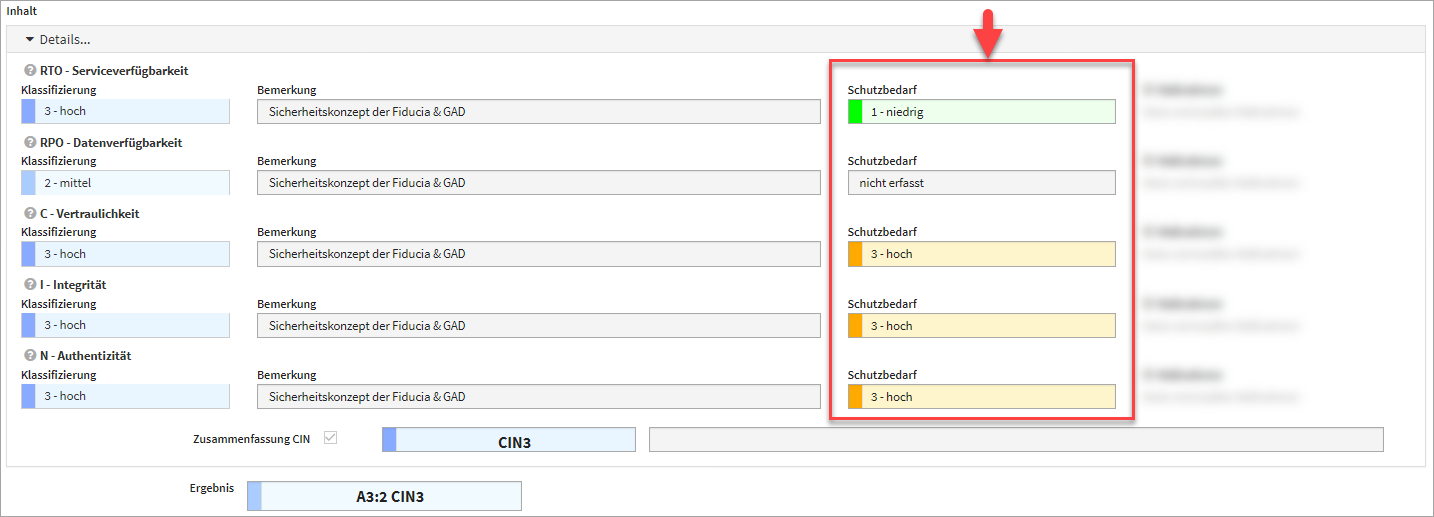

IKT-Assets - Schutzniveau Detailanzeige

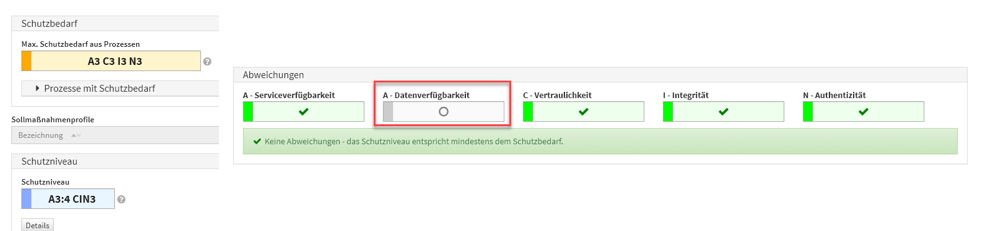

An den IKT-Assets wird unter dem Reiter Schutzniveau in den Details der Abgleich zum Schutzbedarf angezeigt. Bestehende Daten zur Verfügbarkeit aus der Bemerkungen werden aus ForumISM 3.6.5 durch Migration in die Serviceverfügbarkeit übertragen. Die fehlende Bearbeitung der Datenverfügbarkeit und ein nachträglicher Abgleich zwischen Schutzbedarf und Schutzniveau wird durch ein fehlendes Schutzziel neutral dargestellt - wie im nachfolgenden Screenshot zu sehen.

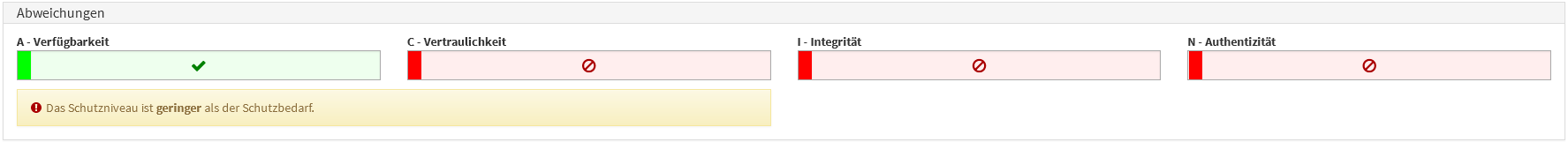

Abweichungen

Abweichungen werden nur für IKT-Assets mit Einsatzstatus produktiv angezeigt.

An dieser Stelle wird die Abweichung zwischen dem maximale Schutzbedarf der wesentlichen Geschäftsprozesse und dem ermittelten Schutzniveau des IKT-Assets angezeigt.

Service- und Datenverfügbarkeit nach Migration in ForumISM

- Bestehende Daten werden aus ForumISM 3.6.X in die Serviceverfügbarkeit übertragen.

- Die Bearbeitung der Datenverfügbarkeit und ein nachträglicher Abgleich zwischen Schutzbedarf und Schutzniveau wird durch ein fehlendes Schutzziel neutral dargestellt – kein GAP

GAP-Risiko

Das GAP-Risiko dient der Bewertung des Risikos aus der Abweichung zwischen Schutzbedarf und Schutzniveau.

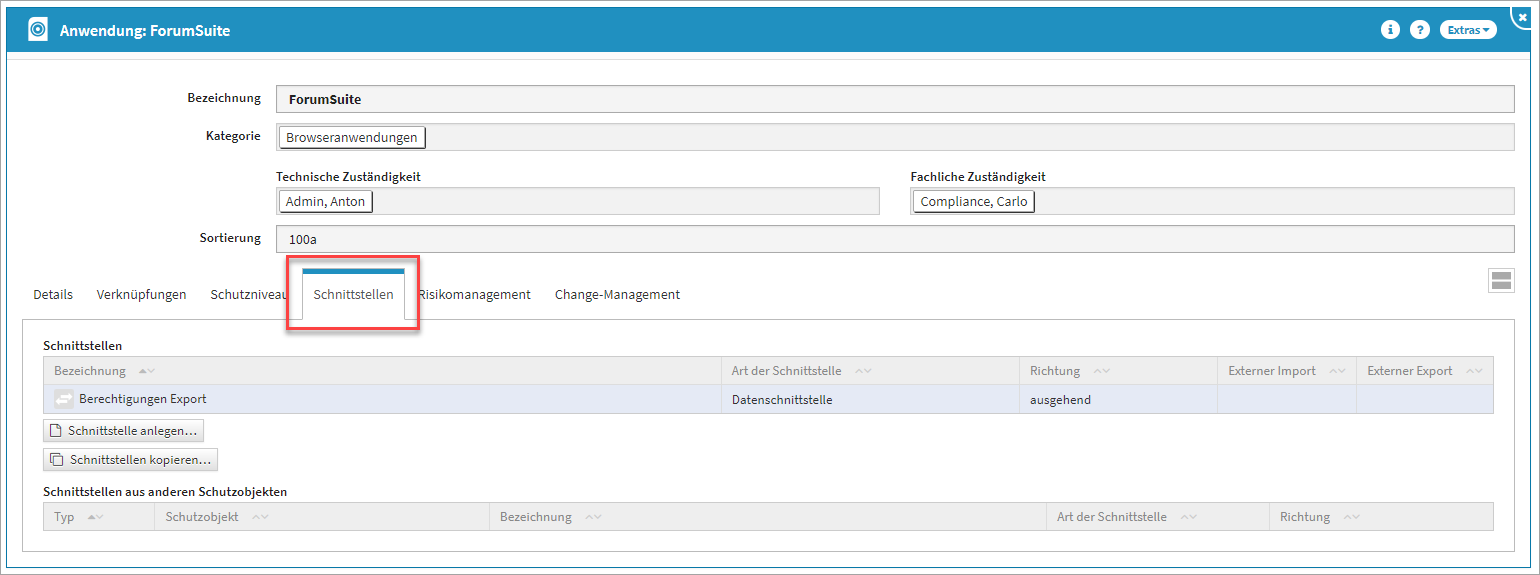

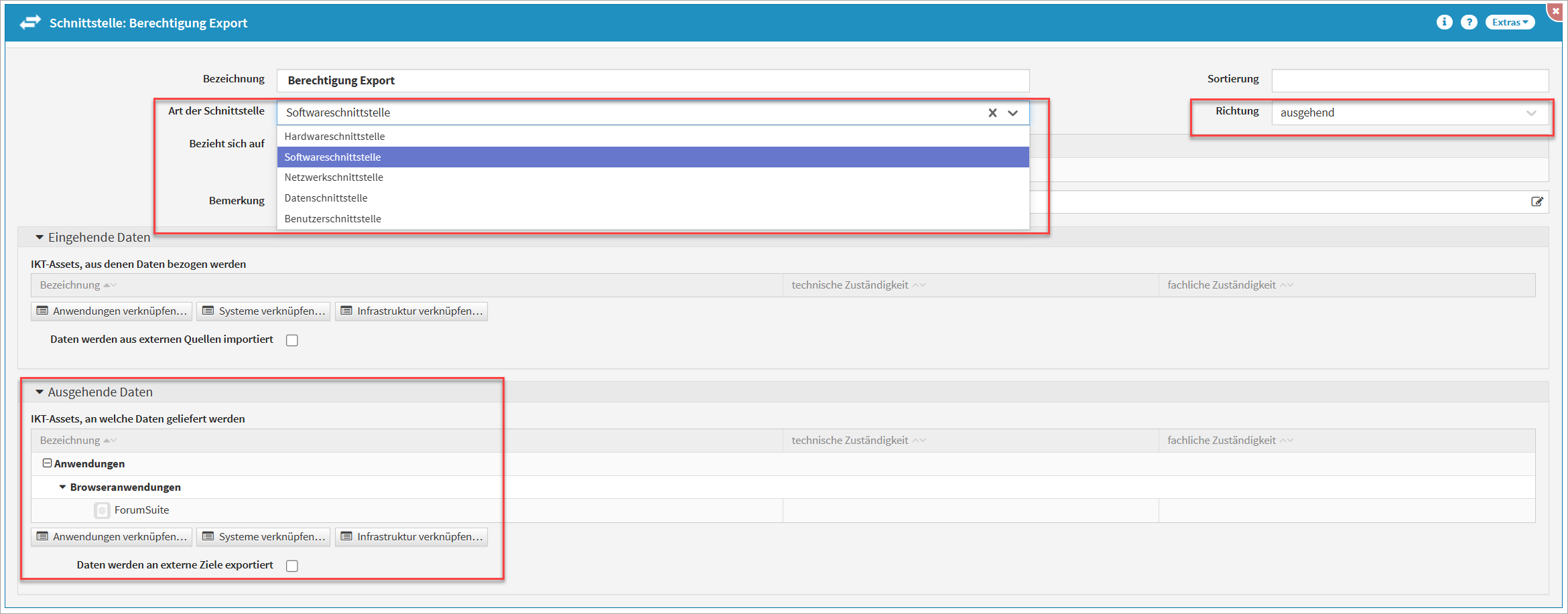

Schnittstellen

Für alle IKT-Assets wurden im Reiter Schnittstellen die Möglichkeit zur Modellierung von ein- und ausgehenden Datenströmen geschaffen. Angelehnt an die Datenstromanalyse aus der Notes-Version von ForumISM Version 3.6.X wird somit die Möglichkeit zur Dokumentation von Datenflüssen geschaffen.

Im Bearbeitungsmodus kann eine Schnittstelle an dem betreffenden IKT-Asset angelegt bzw. aus einem bestehenden Objekt kopiert werden. Die Art der Schnittstelle kann in

- Hardwareschnittstelle

- Softwareschnittstelle

- Netzwerkschnittstelle

- Datenschnittstelle

- Benutzerschnittstelle

eingeteilt werden. Für eine Schnittstelle kann neben dem Sortierschlüssel und der Bemerkung auch die Richtung eingehend, ausgehend oder ein- und ausgehend definiert werden. Nach definierter Richtung sollten im betreffenden Bereich Eingehende Daten oder Ausgehende Daten die gewünschten IKT-Assets verknüpft werden. Werden externen Daten importiert oder Daten an externe Ziele exportiert, besteht hier die Möglichkeit zur Dokumentation.

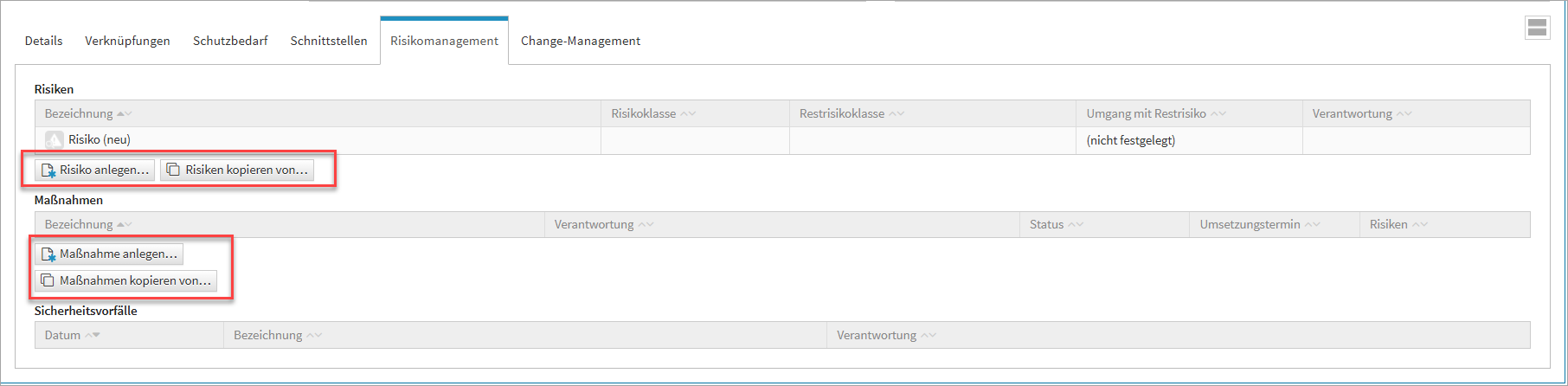

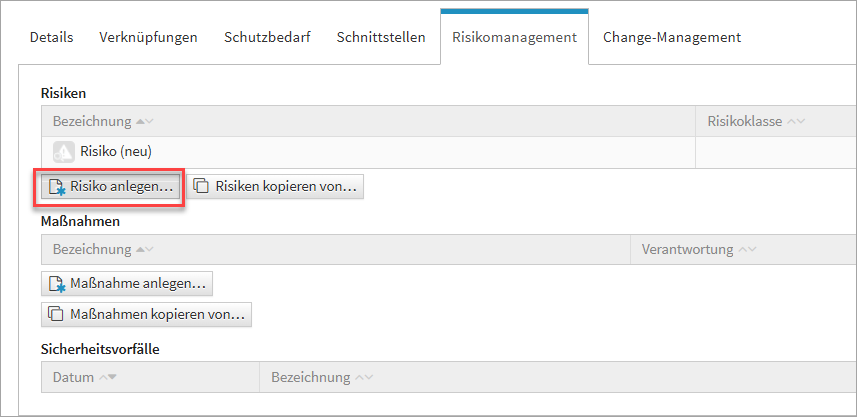

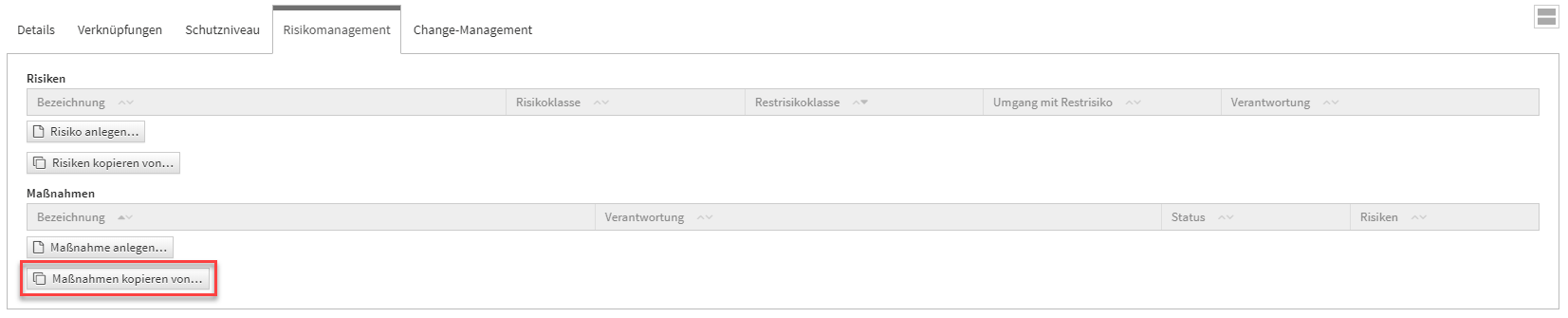

Risikomanagement

Im Reiter Risikomanagement haben Sie die Möglichkeit, Risiken und Maßnahmen anzulegen und zu kopieren. Hierfür stehen Ihnen die entsprechenden Schaltflächen Risiko anlegen, Risiko kopieren von, Maßnahme anlegen und Maßnahme kopieren von zur Verfügung.

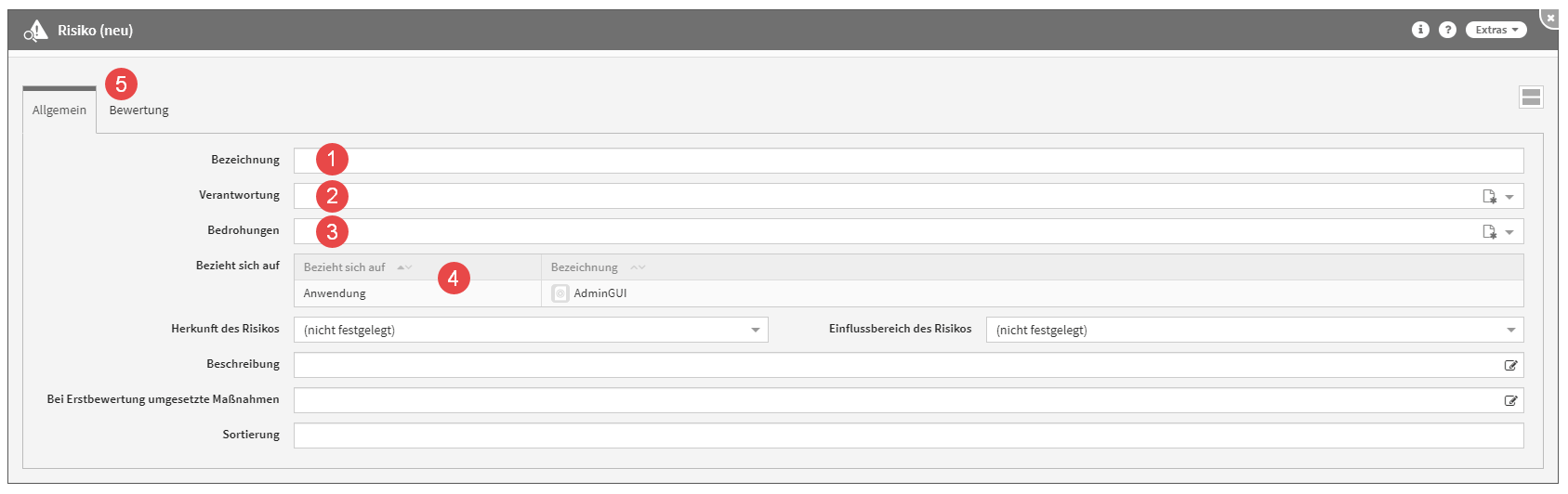

Anlegen eines Risikos

Allgemein

Zum Anlegen eines Risikos nutzen Sie bitte die Schaltfläche Risiko anlegen.

Bei der Erstellung bzw. der Bearbeitung eines Risikos können verschiedene Verknüpfungen vorgenommen werden. Ein Risiko wird üblicherweise mit der Verantwortung(2) und der Bedrohung(3) verknüpft, auf welchen es aufbaut. Bitte geben Sie eine aussagekräftige Bezeichnung(1) für das Risiko an, um Ihnen die spätere Zuordnung bzw. Suche zu erleichtern. Unter Bezieht sich auf(4) ist das Schutzobjekt ersichtlich, an welchem Sie gerade das Risiko anlegen.

Die übrigen Felder sind zur besseren Übersicht in Reitern(5) zusammengefasst. In der Abbildung ist der Reiter Allgemein aufgeklappt. Der aktive Reiter wird durch einen farbigen Balken hervorgehoben.

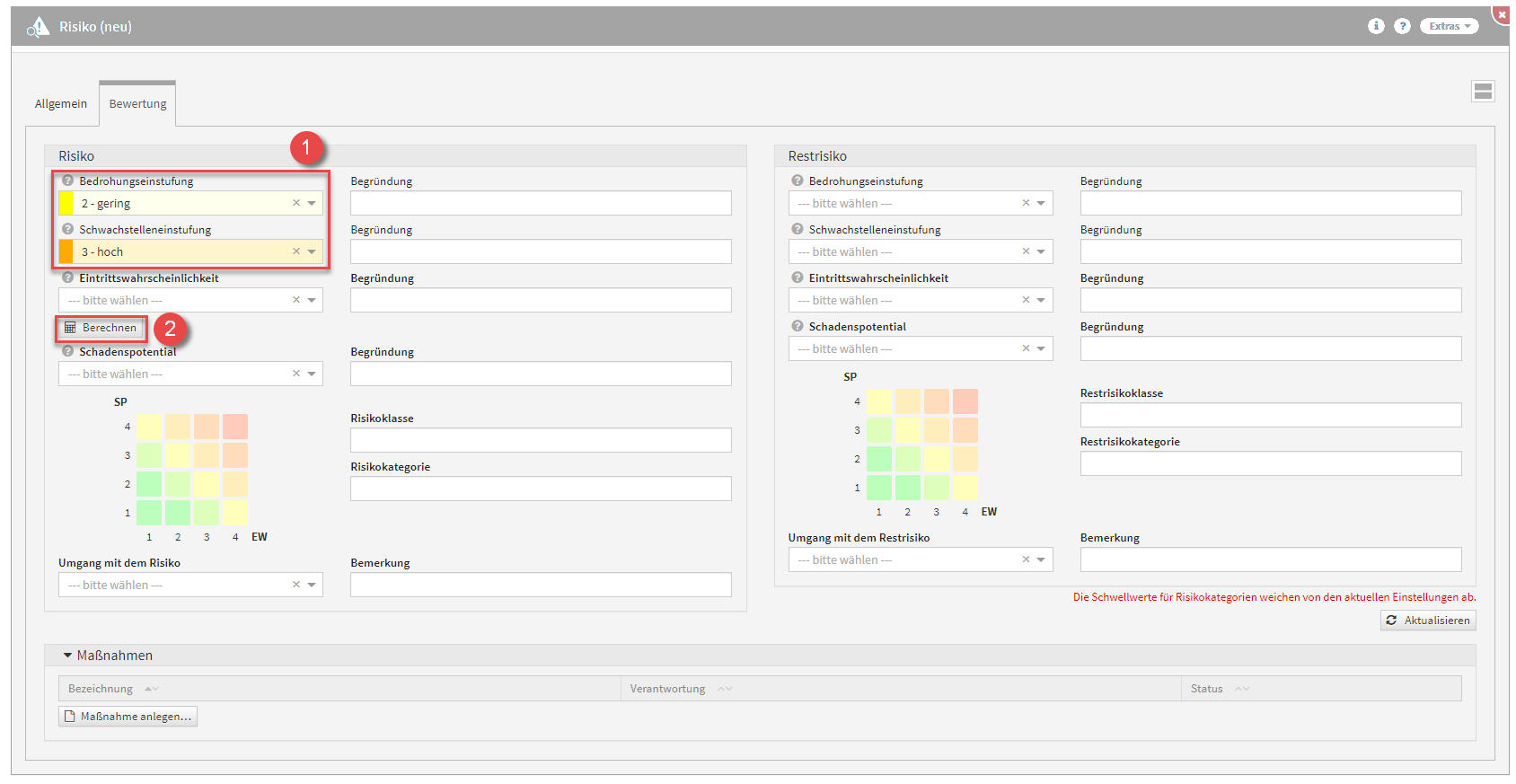

Bewertung

Zu jedem Risiko kann eine Bewertung hinterlegt werden. Die Bewertung bietet die Möglichkeit, verschiedene Kenngrößen des Risikos zu klassifizieren. Beim Erstellen einer Bewertung können Sie verschiedene Einstufungen vergeben.

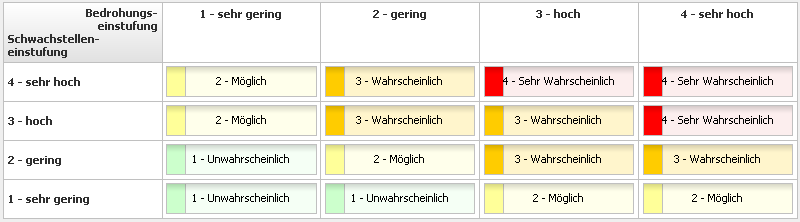

Die Eintrittswahrscheinlichkeit sowohl des Risikos als auch des Restrisikos kann im Reiter Bewertung nach Auswahl der Bedrohungseinstufung(1) und der Schwachstelleneinstufung(1) berechnet(2) werden.

Die Einstufung kann in 4 verschiedenen Stufen(1) gesetzt werden (sehr gering, gering, hoch und sehr hoch).

Die Werte für Eintrittswahrscheinlichkeit und das zu erwartende Schadensausmaß sollten dabei als Kern-Indikatoren dienen.

Die Berechnung der Eintrittswahrscheinlichkeit erfolgt gemäß der nachfolgend abgebildeten Matrix aus Bedrohungs- und Schwachstelleneinstufung.

Für die Einstufungen des Schadenpotentials bei Risikobewertungen stehen folgende Einstufung zur Verfügung:

1 - niedrig (Die Schadenswirkung ist minimal)

2 - mittel (Die Schadenswirkung ist gering)

3 - hoch (Die Schadenswirkung ist beträchtlich)

4 - sehr hoch (Die Schadenswirkung ist geschäftskritisch)

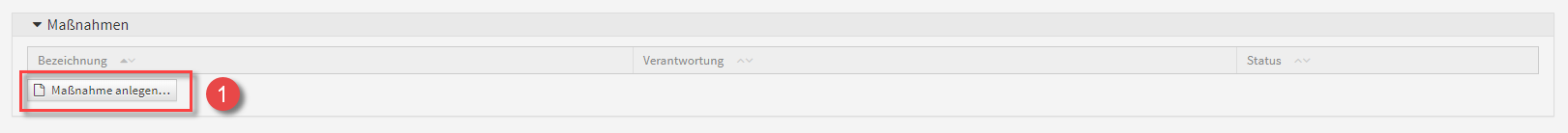

Maßnahme am Risiko

Maßnahmen, welche zur Minderung des Risikos führen, können aus dem Sicherheitskonzept des Auslagerungsnehmers stammen oder vom Bearbeiter festgelegt werden. Es können Maßnahmen in beliebiger Anzahl angelegt werden. Welche oder wie viele Maßnahmen empfohlen werden, hängt von den Anforderungen des Objekts ab.

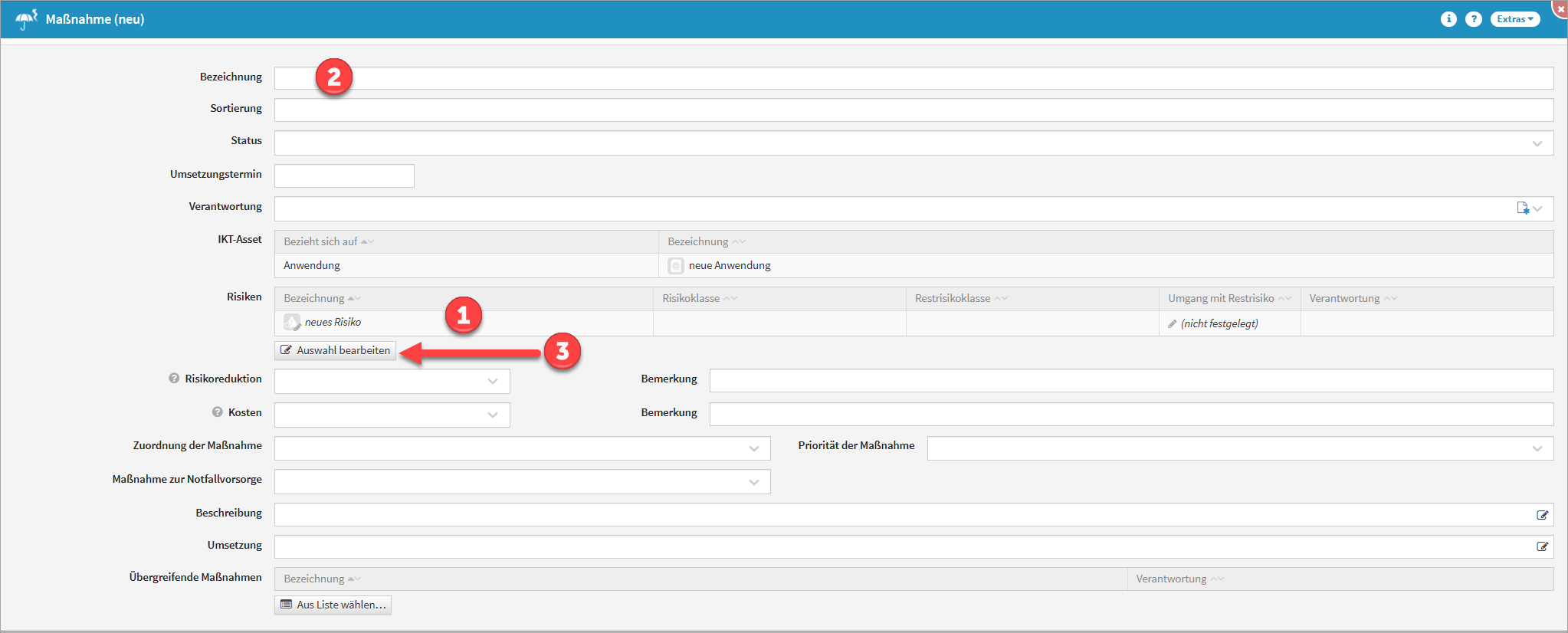

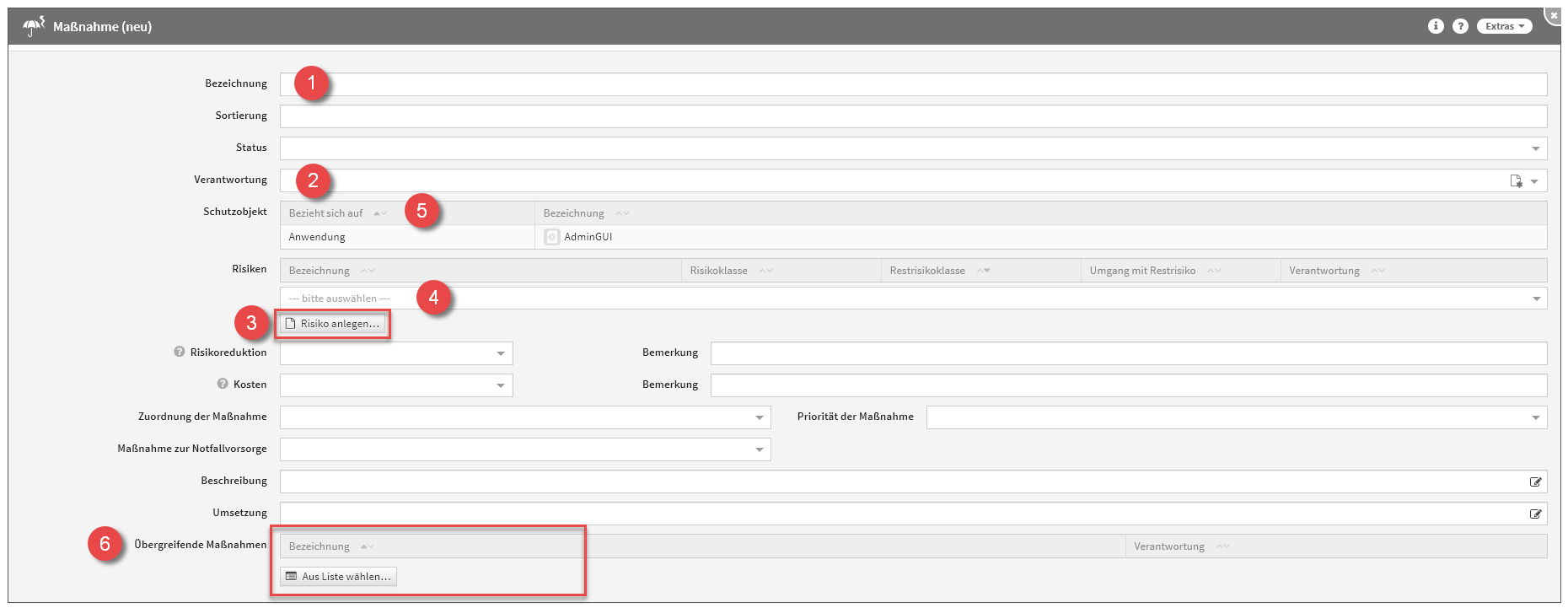

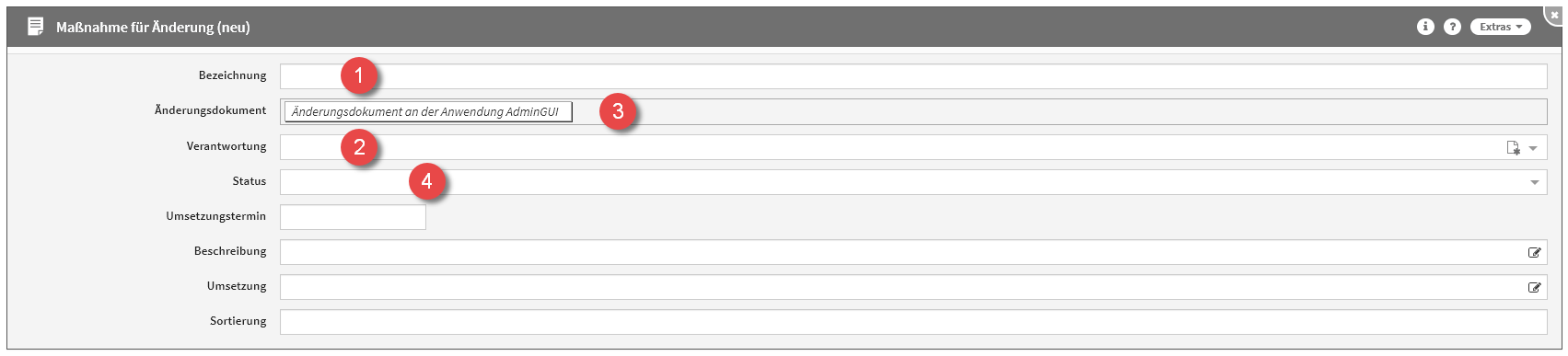

Zum Anlegen einer Maßnahme nutzen Sie bitte die Schaltfläche Maßnahme anlegen(1).

Beim Erstellen einer Maßnahme aus einem Risiko, wird das betreffende Risiko sofort in diese Maßnahme mit übernommen(1). Die Verknüpfung mit einem Risiko ist bei Anlage einer Maßnahme erforderlich. Bitte geben Sie eine aussagekräftige Bezeichnung(2) für die Maßnahme an, um Ihnen die spätere Zuordnung bzw. Suche zu erleichtern.

Möchten Sie die die Auswahl der Risiken bearbeiten, nutzen Sie bitte die Schaltfläche Auswahl bearbeiten(3) .

Achten Sie auch auf die Vergabe einer Verantwortung.

Status

Jede Änderung am Objekt kann verschiedene Status-Zustände annehmen. Für den Status stehen Ihnen folgende Status zur Verfügung:

| Status | Bedeutung |

|---|---|

| vorgesehen | Die verfahrensspezifische Maßnahme ist vorgesehen. |

| in Bearbeitung | Die verfahrensspezifische Maßnahme ist in Bearbeitung. |

| in Prüfung | Die verfahrensspezifische Maßnahme ist in Prüfung. |

| implementiert | Die verfahrensspezifische Maßnahme ist fertig bearbeitet. |

| verworfen | Die verfahrensspezifische Maßnahme wurde verworfen. |

Die neue Maßnahme können Sie zum Abschluss freigeben und es wird automatisch eine Wiedervorlage erstellt.

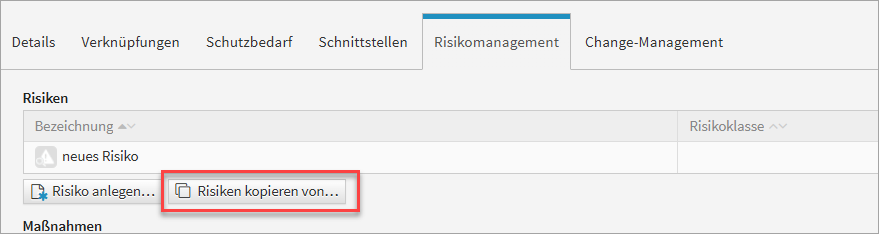

Kopierfunktion von Risiken

Über die Schaltfläche Risiken kopieren von kann eine Kopie eines bereits bestehenden Risikos angelegt werden.

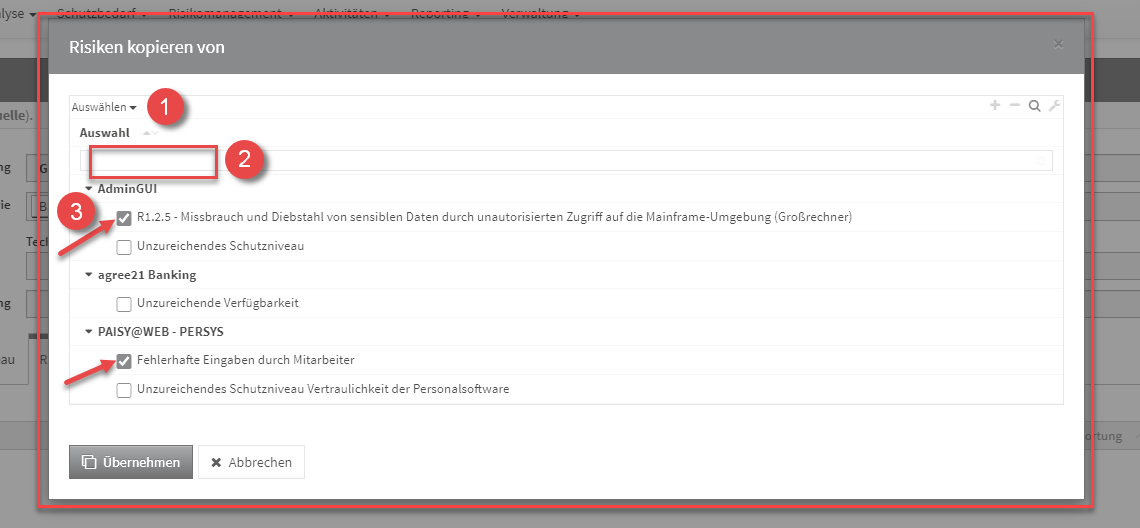

Ein Dialog-Fenster öffnet sich, in welchem Sie die Möglichkeit haben, eine Mehrfachauswahl an Risiken zu treffen, welche Sie kopieren möchten.

Sie können über die Auswahl ein Risiko oder auch mehrere Risiken auswählen, welche Sie über die Schaltfläche Übernehmen dem betreffenden Objekt zuordnen. Über die Schaltfläche Auswählen(1) können Sie zum Beispiel alle Risiken auswählen. Ebenfalls steht Ihnen ein Suchfeld(2) zur Verfügung. Klassisch ist die Auswahl über die Checkbox(3) zu treffen.

Sofern ein Risiko gewählt wurde, wird die Kopie gleich im Bearbeiten-Modus für die weitere Bearbeitung geöffnet.

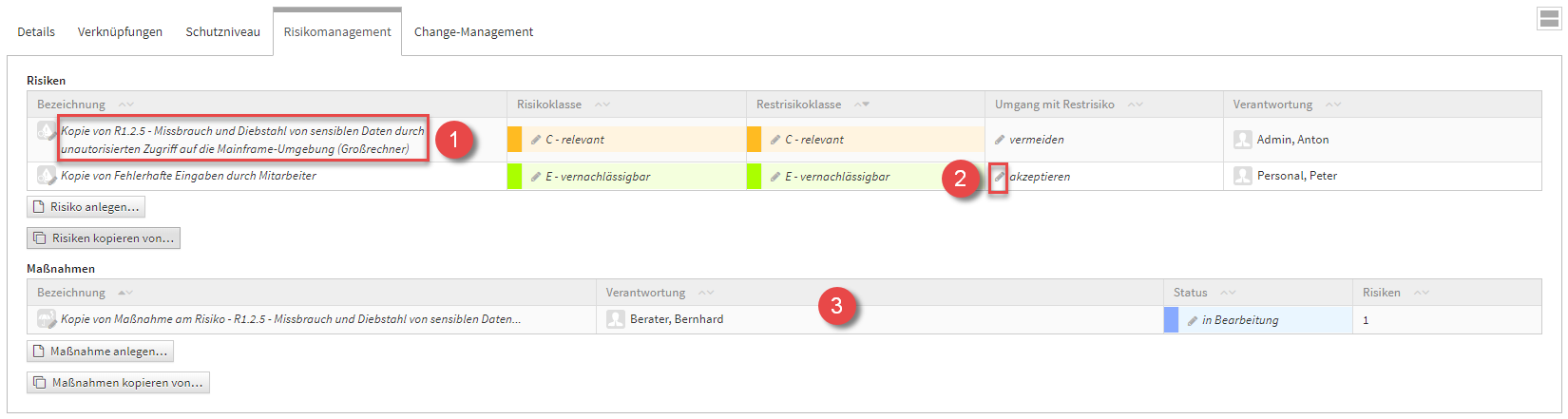

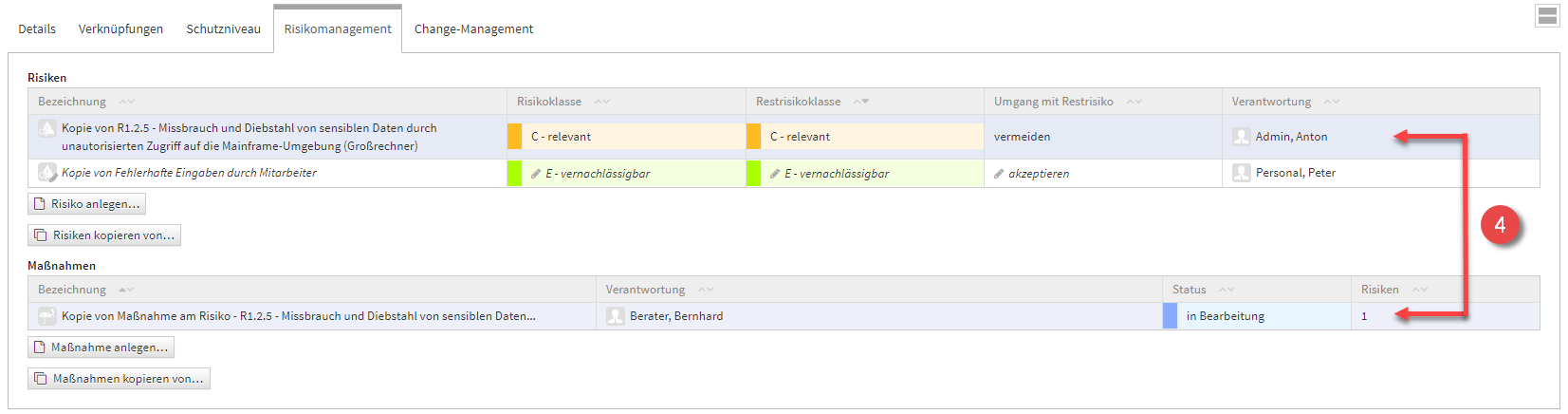

Wählen Sie mehrere Risiken aus, werden diese direkt an das entsprechende Objekt eingefügt, befinden sich aber noch im ungespeicherten Zustand (erkennbar an der kursiven Schriftart(1) und dem Stift-Icon(2)).

Es ist notwendig die einzelnen Risiken aufzurufen (alle Textelemente in der Tabelle sind Verlinkungen zum jeweiligen Risiko) und zu speichern. Natürlich können Sie im Risiko selbst auch noch Änderungen vornehmen. Oder Sie speichern das gesamte Schutzobjekt, an welchem die Risiken verknüpft wurden, dann werden diese mit gespeichert.

Unter den Risiken werden automatisch die am Risiko verknüpften Maßnahmen mit übernommen(3). Im Beispiel handelt es sich um die Maßnahme am ersten Risiko(4).

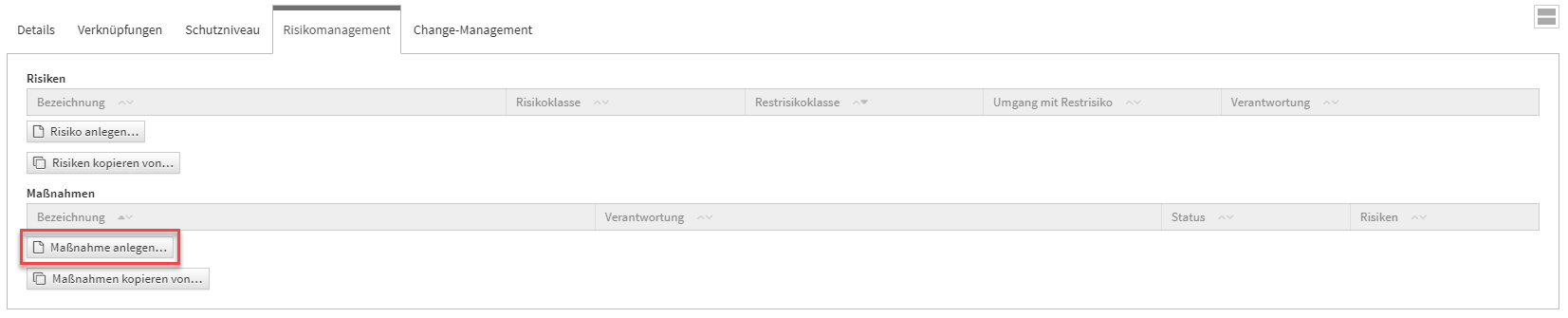

Anlegen einer Maßnahme

Allgemein

Zum Anlegen einer Maßnahme nutzen Sie bitte die Schaltfläche Maßnahme anlegen.

Bei der Erstellung bzw. der Bearbeitung einer Maßnahme können verschiedene Verknüpfungen vorgenommen werden. Eine Maßnahme wird üblicherweise mit der Verantwortung(2) verknüpft, welche für diese Maßnahme zuständig ist. Unter Risiken können Sie ein neues Risiko anlegen(3) oder bereits vorhandene Risiken(4) (an diesem Schutzobjekt) verknüpfen. Bitte geben Sie eine aussagekräftige Bezeichnung(1) für das Risiko an, um Ihnen die spätere Zuordnung bzw. Suche zu erleichtern. Unter Schutzobjekt(5) ist das entsprechende Schutzobjekt ersichtlich, an welchem Sie gerade die Maßnahme anlegen.

Eine Übersicht aller Maßnahmen befindet sich im Menü unter Risikomanagement → Schutzobjektmaßnahmen.

Übergreifende Maßnahmen

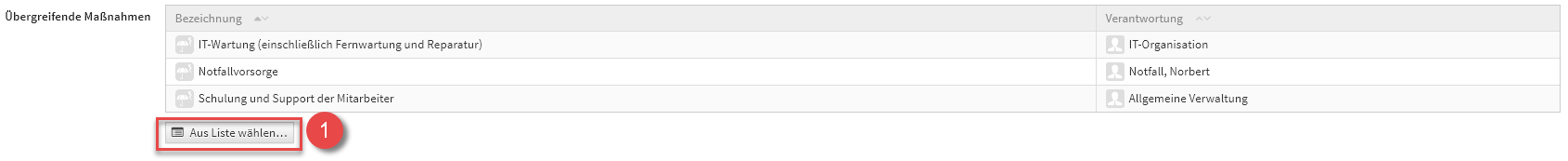

An der neuen Maßnahme haben Sie außerdem die Möglichkeit Übergreifende Maßnahmen(6) zu verknüpfen, dies macht die Schaltfläche Aus Liste wählen möglich.

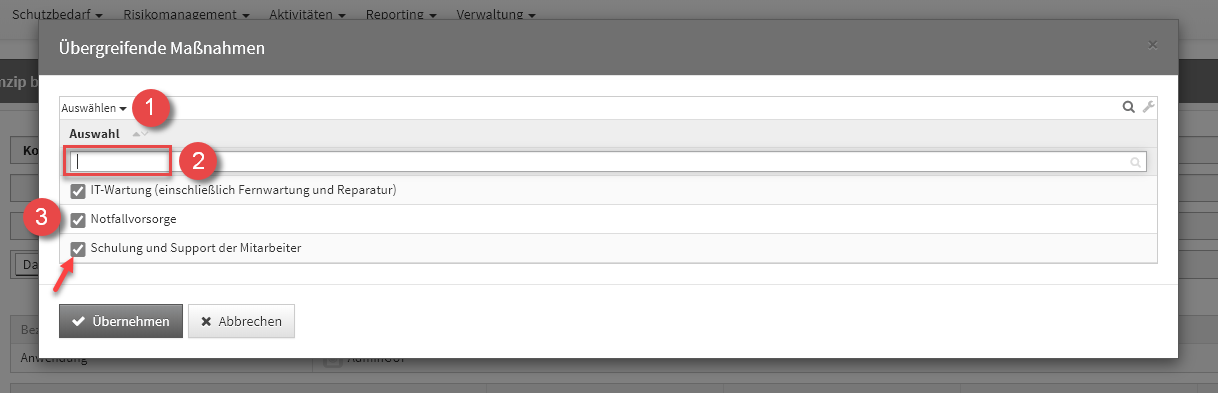

Ein Dialog-Fenster öffnet sich, in welchem Sie die Möglichkeit haben, eine Mehrfachauswahl an Übergreifenden Maßnahmen zu treffen, welche Sie verknüpfen möchten. Sie können über die Auswahl eine Übergreifende Maßnahme oder auch mehrere Übergreifende Maßnahmen auswählen, welche Sie über die Schaltfläche Übernehmen der betreffenden Maßnahme zuordnen. Über die Schaltfläche Auswählen(1) können Sie zum Beispiel alle Übergreifenden Maßnahmen auswählen. Ebenfalls steht Ihnen ein Suchfeld(2) zur Verfügung. Klassisch ist die Auswahl über die Checkbox(3) zu treffen.

Es handelt sich hierbei um eine Verknüpfung zu den bereits bestehenden Übergreifenden Maßnahmen, nicht um Kopien.

Möchten Sie die Verknüpfung der Übergreifenden Maßnahmen an der Maßnahme wieder aufheben, ist dies erneut über die Schaltfläche Aus Liste wählen(1) möglich. Das Dialog-Fenster zur Auswahl öffnet sich erneut und Sie können die Übergreifenden Maßnahmen einfach wieder abwählen.

Eine Übersicht aller Übergreifenden Maßnahmen befindet sich im Menü unter Risikomanagement - Übergreifende Maßnahmen. Hier besteht auch die Möglichkeit Übergreifende Maßnahmen anzulegen.

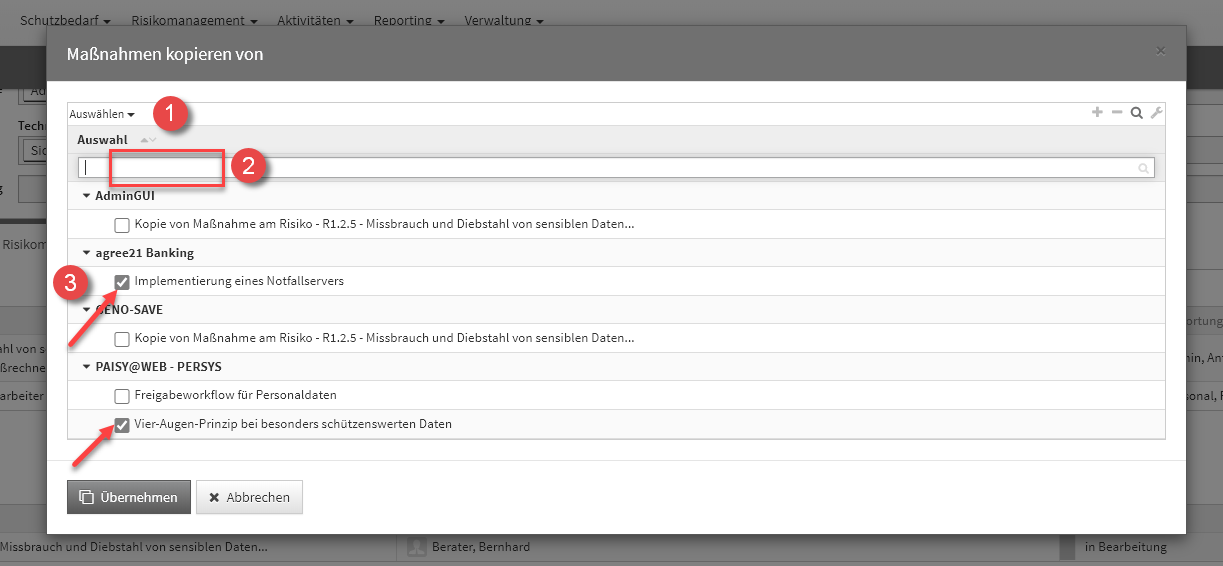

Kopierfunktion von Maßnahmen

Zum Kopieren einer Maßnahme nutzen Sie bitte die Schaltfläche Maßnahmen kopieren von.

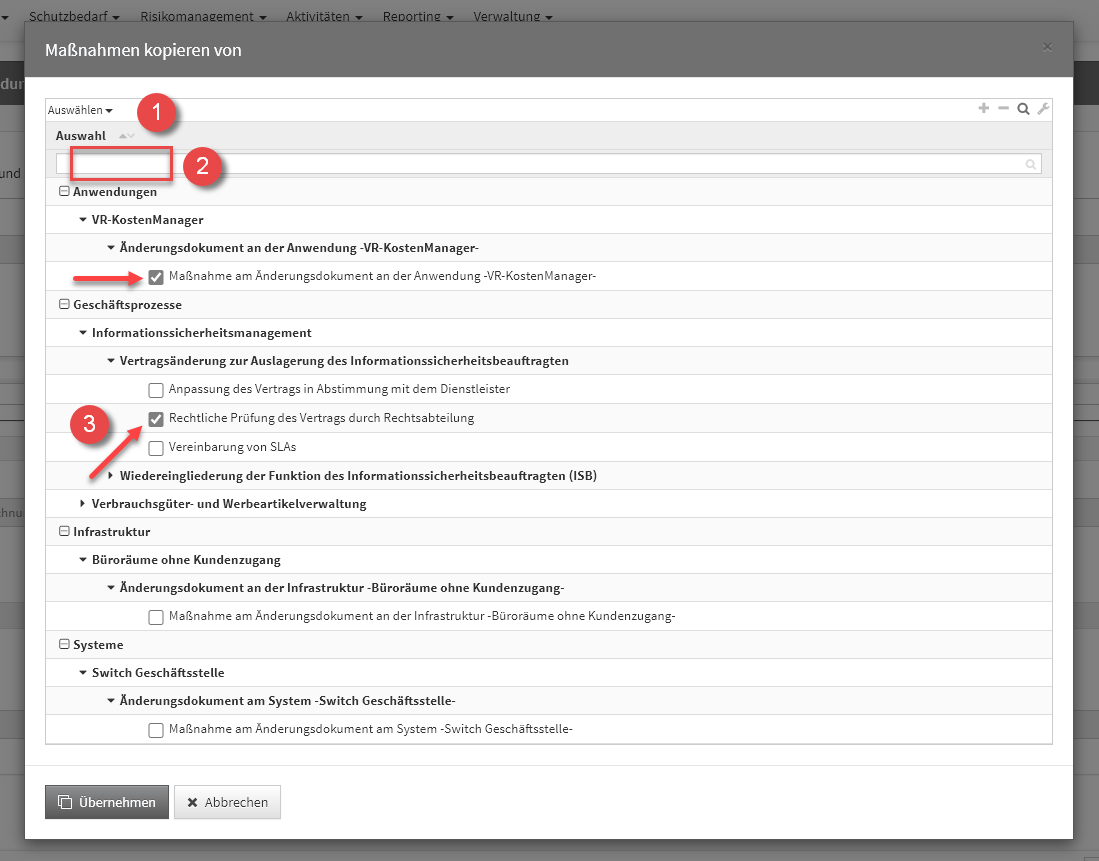

Ein Dialog-Fenster öffnet sich, in welchem Sie die Möglichkeit haben, eine Mehrfachauswahl an Maßnahmen zu treffen, welche Sie kopieren möchten.

Sie können über die Auswahl eine Maßnahme oder auch mehrere Maßnahmen auswählen, welche Sie über die Schaltfläche Übernehmen dem betreffenden Objekt zuordnen. Über die Schaltfläche Auswählen(1) können Sie zum Beispiel alle Maßnahmen auswählen. Ebenfalls steht Ihnen ein Suchfeld(2) zur Verfügung. Klassisch ist die Auswahl über die Checkbox(3) zu treffen.

Der Dialog stellt alle Maßnahmen vom jeweiligen Schutzobjekt zum Kopieren zur Verfügung.

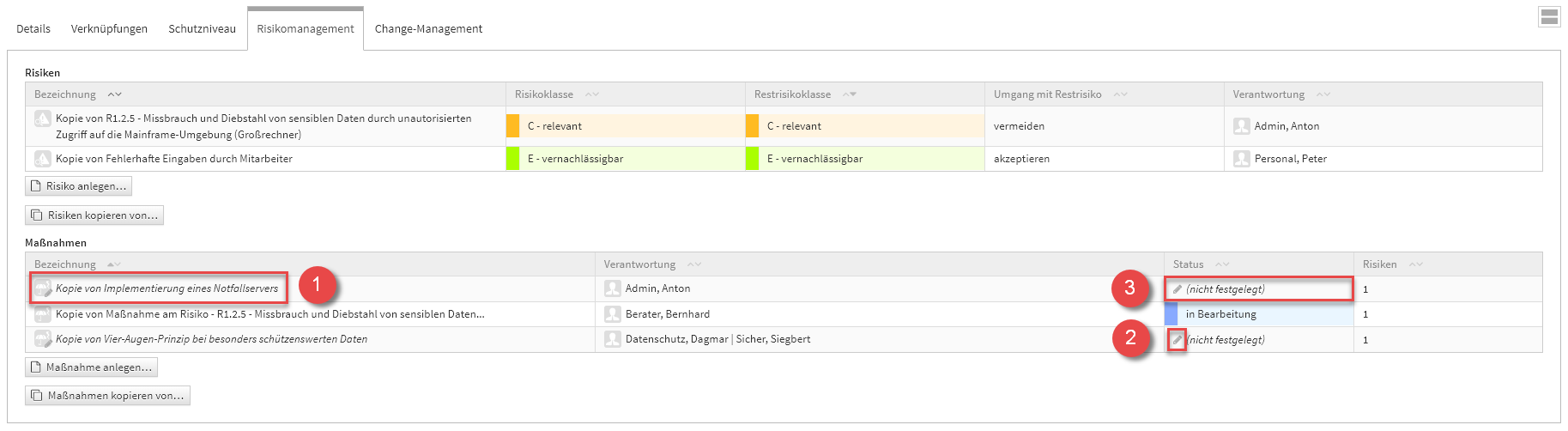

Sofern eine Maßnahme gewählt wurde, wird die Kopie gleich im Bearbeiten-Modus für die weitere Bearbeitung geöffnet.

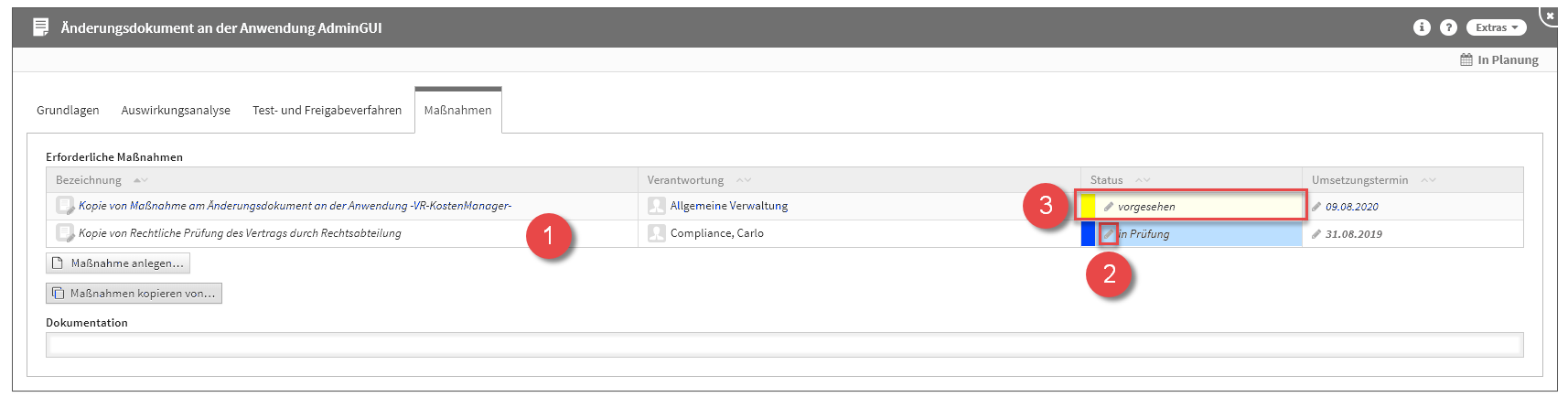

Wählen Sie mehrere Maßnahmen aus, werden diese direkt an das entsprechende Objekt eingefügt, befinden sich aber noch im ungespeicherten Zustand (erkennbar an der kursiven Schriftart(1) und dem Stift-Icon(2)).

Bitte beachten Sie, dass hier die Kopien der Maßnahmen keinen Status mehr haben. Ersichtlich ist dies in der Tabelle als (nicht festgelegt)(3), in der Spalte des Status. Diesen können Sie aber manuell ganz einfach nachtragen.

Es ist notwendig die einzelnen Maßnahmen aufzurufen (alle Textelemente in der Tabelle sind Verlinkungen zum jeweiligen Maßnahme) und zu speichern. Natürlich können Sie in der Maßnahmen selbst auch noch Änderungen vornehmen. Oder Sie speichern das gesamte Schutzobjekt, an welchem die Maßnahmen verknüpft wurden, dann werden diese mit gespeichert.

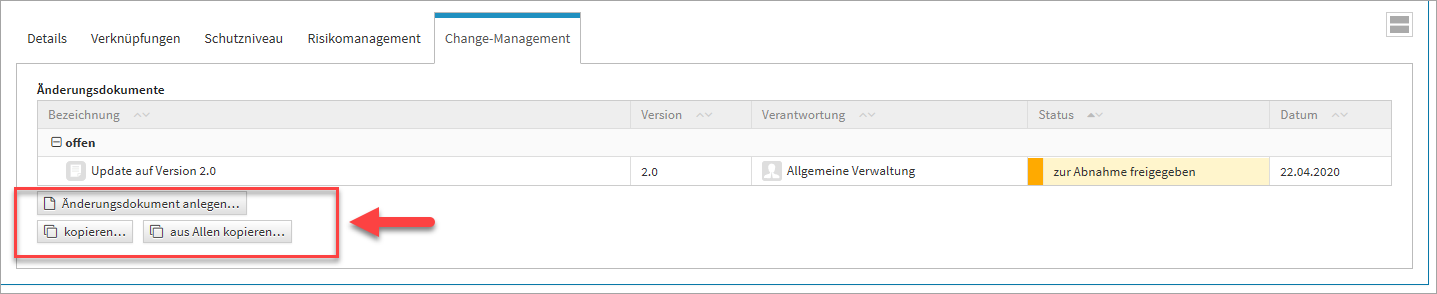

Change-Management

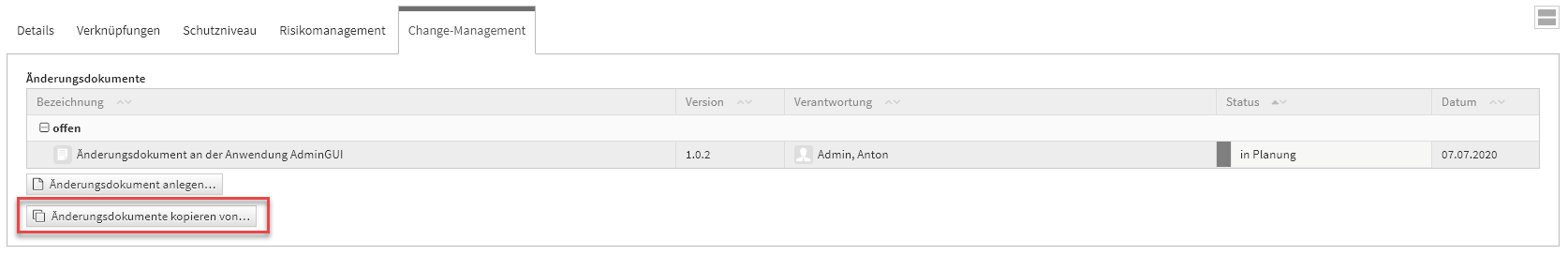

Ein Änderungsdokument wird direkt aus einem Schutzobjekt unter dem Reiter Change-Management heraus angelegt. Sie haben die Möglichkeit ein neues Dokument anzulegen oder die Inhalte aus einem bestehenden Dokument zu kopieren.

Mit der Schaltfläche kopieren... ist es möglich, Änderungsdokumente nur aus dem aktuellen Objekt zu duplizieren. Hierdurch werden Aufrufzeiten der zur Auswahl stehenden Objekte deutlich verringert. Über die Schaltfläche aus Allen kopieren... werden Ihnen alle Änderungsdokumente zur Auswahl für das Kopieren aufgerufen. Dieser Vorgang kann bei einer großen Anzahl von Änderungsdokumenten Wartezeiten verursachen.

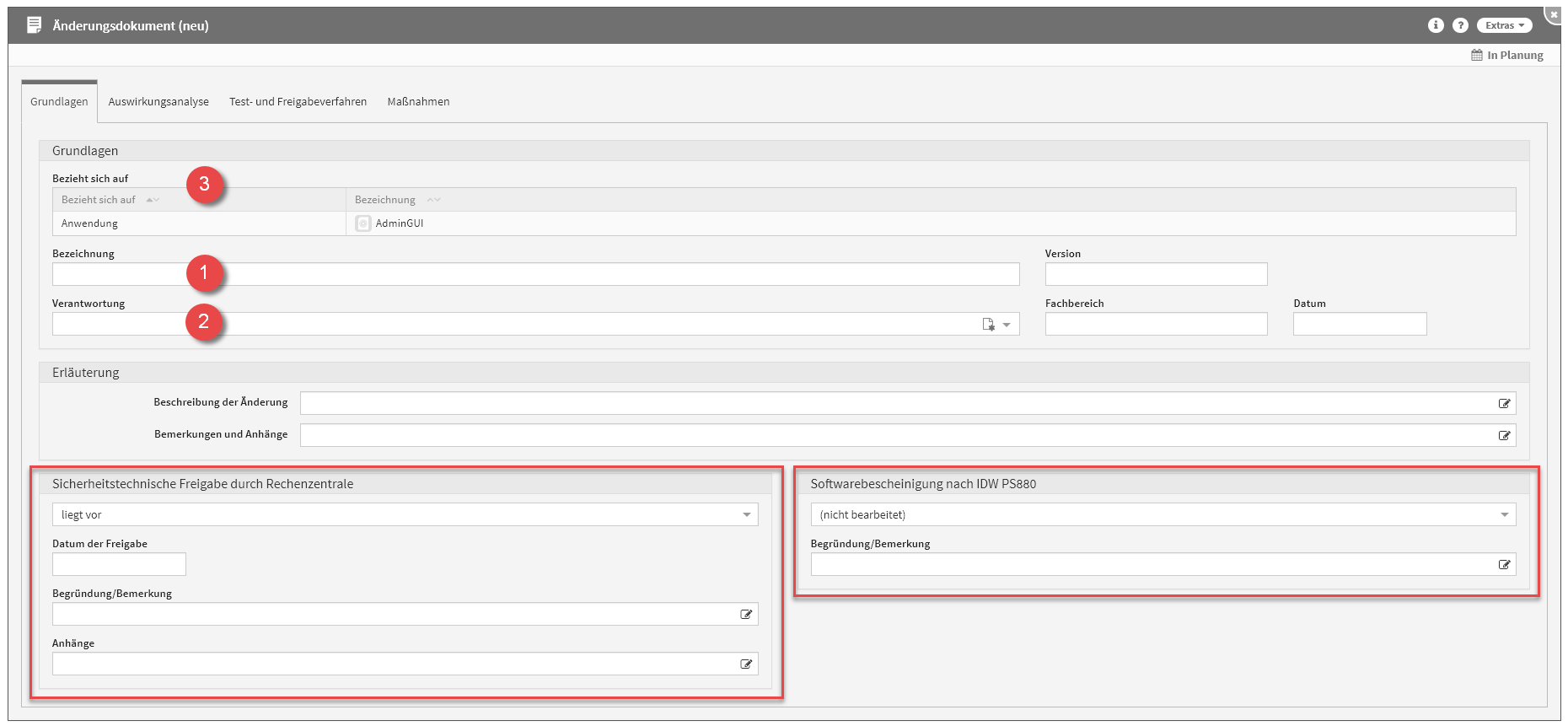

Anlegen eines Änderungsdokuments

Zum Anlegen eines Änderungsdokuments nutzen Sie bitte die Schaltfläche Änderungsdokument anlegen.

Grundlagen

Bei der Erstellung bzw. der Bearbeitung eines Änderungsdokuments können verschiedene Verknüpfungen vorgenommen werden. Ein Änderungsdokument wird üblicherweise mit der Verantwortung(2) verknüpft, welche für dieses Änderungsdokument zuständig ist. Bitte geben Sie eine aussagekräftige Bezeichnung(1) für das Änderungsdokument an, um Ihnen die spätere Zuordnung bzw. Suche zu erleichtern. Unter Bezieht sich auf(3) ist das entsprechende Schutzobjekt ersichtlich, an welchem Sie gerade das Änderungsdokument anlegen.

Unter Sicherheitstechnische Freigabe durch Rechenzentrale und Softwarebescheinigung nach IDW PS880 können Sie entsprechende Angaben machen. Ändern Sie die Drop-Down Option auf liegt vor, kommen automatisch zwei weitere Felder hinzu, welche entsprechend auszufüllen sind.

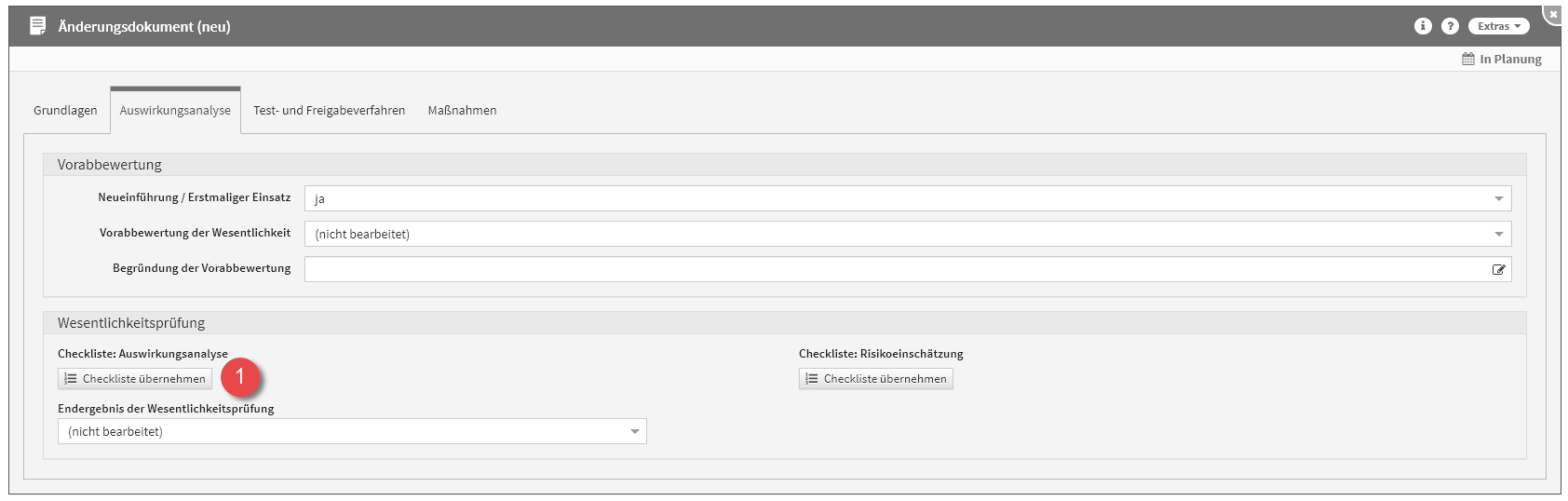

Auswirkungsanalyse

Im Reiter Auswirkungsanalyse können Angaben zur Vorabbewertung gemacht werden, als auch zur Wesentlichkeitsprüfung. Im Bereich der Wesentlichkeitsprüfung besteht die Möglichkeit Checklisten einzubinden, dies ermöglicht die Schaltfläche Checkliste übernehmen(1).

Um Checklisten einbinden zu können, müssen entsprechende Vorschläge eingespielt sein. Dies können Sie im Menü unter Verwaltung - Vorschläge vornehmen.

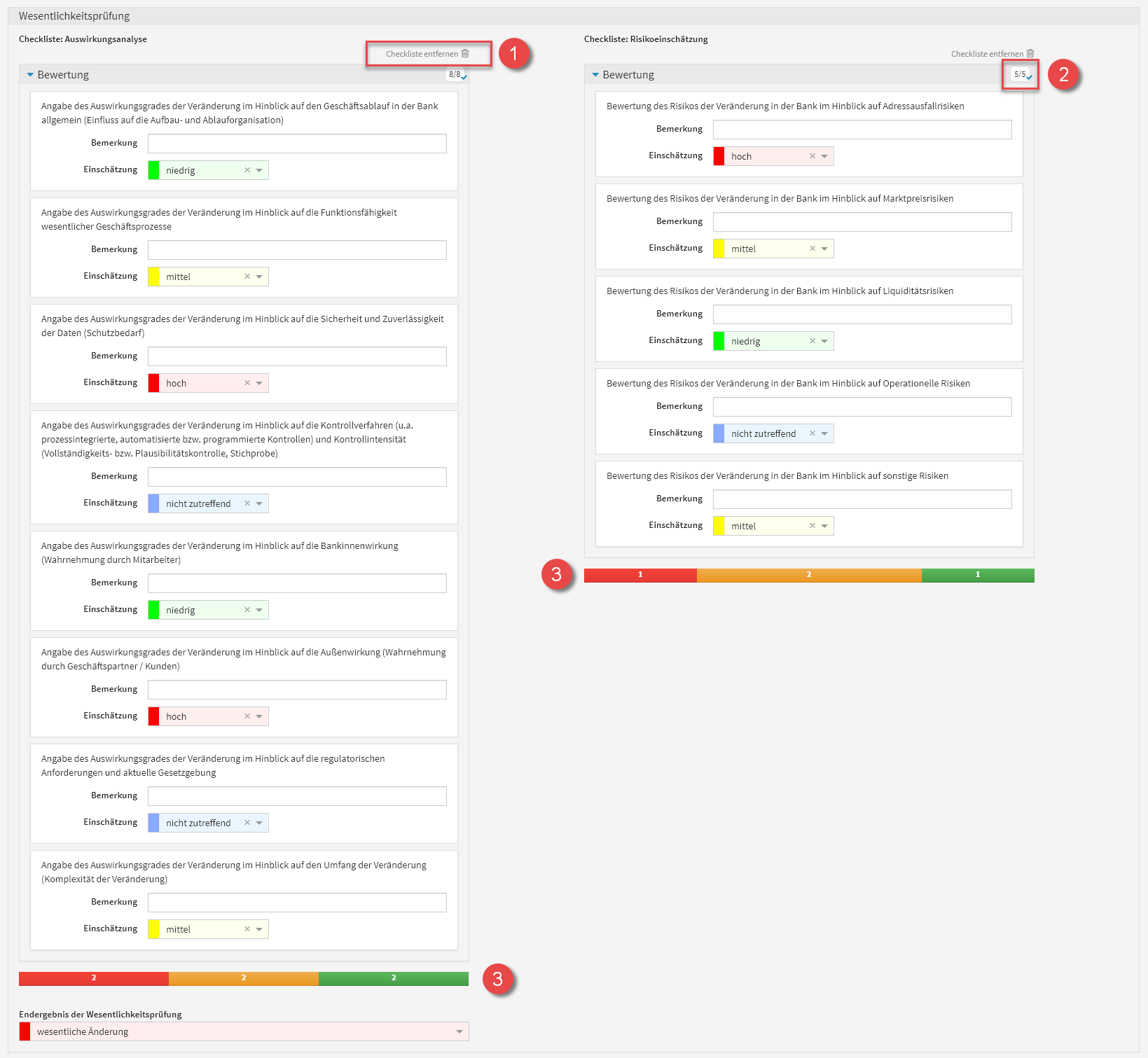

Binden Sie Checklisten an Ihrem Änderungsdokument ein, haben Sie diverse Möglichkeiten für Ihre Eingaben. Die Checklisten lassen sich jederzeit über die Schaltfläche Checkliste entfernen(1) (mit Papierkorb Icon) wieder entfernen. Unter dieser Schaltfläche befindet sich eine Zählung(2) der einzelnen Checklisten-Inhalte, um einen Überblick zu geben welche Schritte bereits ausgefüllt wurden. Unter den Checklisten befinden sich Zählungen der Anzahl der gewählten Optionen, unter Einschätzungen, in Form von farblich hervorgehobenen Leisten(3). Die Zahlen in der Leiste verdeutlichen die Anzahl, während die Aufteilung der Farben wie folgt dargestellt wird:

| Farbe | Einschätzung |

|---|---|

| rot | hoch |

| orange | mittel |

| grün | niedrig |

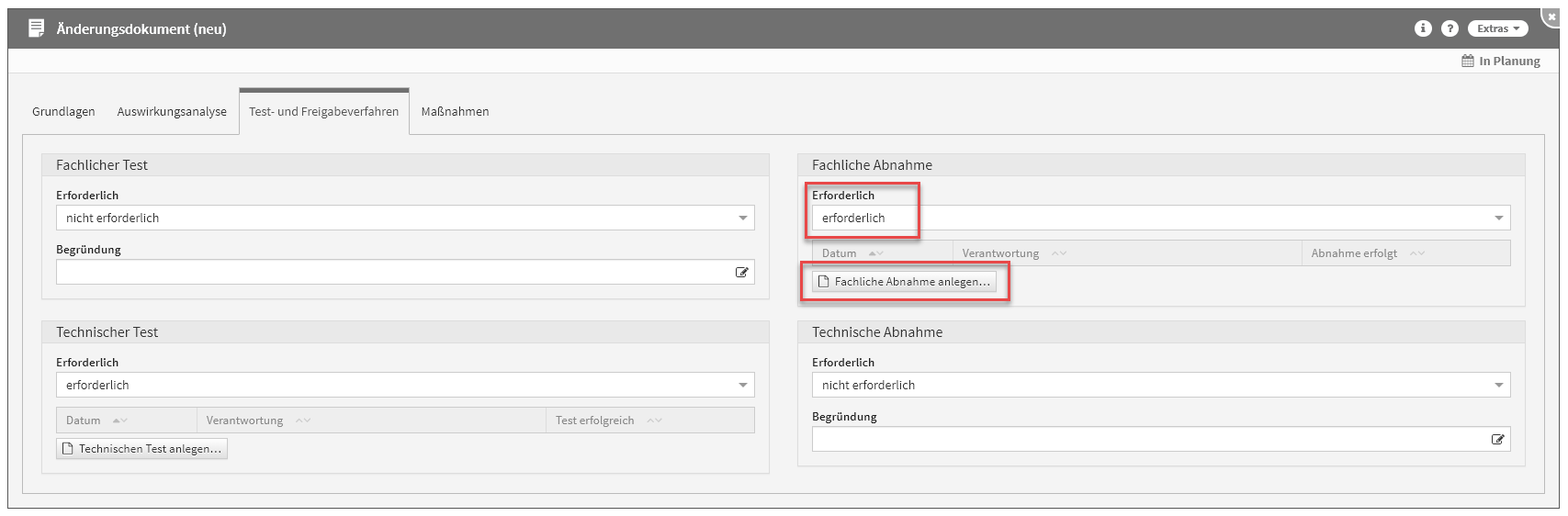

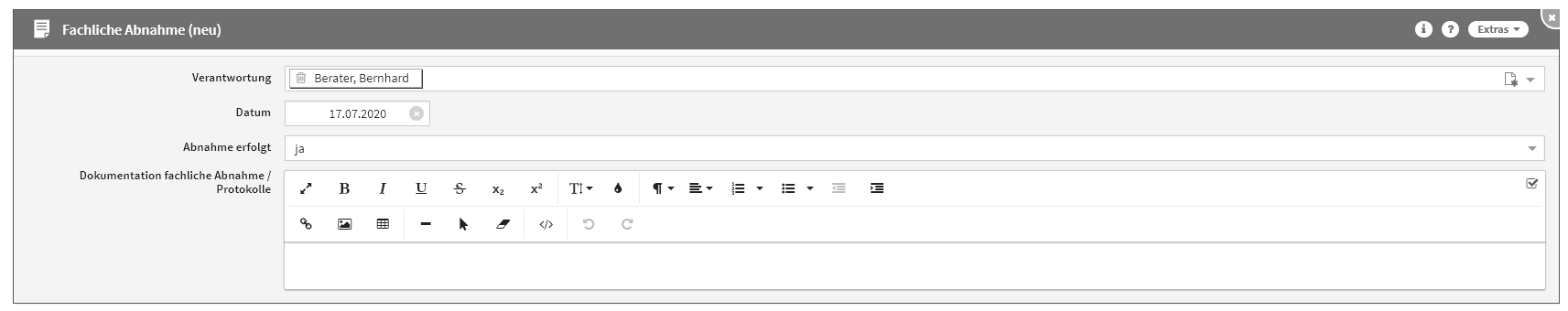

Test- und Freigabeverfahren

Im Reiter Test- und Freigabeverfahren besteht die Möglichkeit fachliche und technische Tests, als auch fachliche und technische Abnahmen am Änderungsdokument einzupflegen.

Bestätigen Sie, dass eine oder mehrere dieser Optionen erforderlich sind, erscheint eine zusätzliche Schaltfläche, die es ermöglicht, einen Test oder eine Abnahme hinzuzufügen.

Maßnahmen am Änderungsdokument

Im Reiter Maßnahmen besteht die Möglichkeit Maßnahmen anzulegen und zu kopieren. Dafür stehen die Schaltflächen Maßnahmen anlegen und Maßnahmen kopieren von zur Verfügung.

Anlegen von Maßnahmen am Änderungsdokument

Zum Anlegen einer Maßnahme nutzen Sie bitte die Schaltfläche Maßnahme anlegen.

Bei der Erstellung bzw. der Bearbeitung einer Maßnahme können verschiedene Verknüpfungen vorgenommen werden. Eine Maßnahme wird üblicherweise mit der Verantwortung(2) verknüpft, welche für diese Maßnahme zuständig ist. Bitte geben Sie eine aussagekräftige Bezeichnung(1) für die Maßnahme an, um Ihnen die spätere Zuordnung bzw. Suche zu erleichtern. Unter Änderungsdokument(3) ist das entsprechende Änderungsdokument ersichtlich, an welchem Sie gerade die Maßnahme anlegen.

Jede Maßnahme kann verschiedene Status-Zustände annehmen. Für den Status(4) stehen Ihnen folgende Status zur Verfügung:

| Status | Bedeutung |

|---|---|

| vorgesehen | Die verfahrensspezifische Maßnahme ist vorgesehen. |

| in Bearbeitung | Die verfahrensspezifische Maßnahme ist in Bearbeitung. |

| in Prüfung | Die verfahrensspezifische Maßnahme ist in Prüfung. |

| implementiert | Die verfahrensspezifische Maßnahme ist fertig bearbeitet. |

| verworfen | Die verfahrensspezifische Maßnahme wurde verworfen. |

Kopierfunktion von Maßnahmen am Änderungsdokument

Zum Kopieren einer Maßnahme nutzen Sie bitte die Schaltfläche Maßnahmen kopieren von.

Ein Dialog-Fenster öffnet sich, in welchem Sie die Möglichkeit haben, eine Mehrfachauswahl an Maßnahmen zu treffen, welche Sie kopieren möchten.

Sie können über die Auswahl eine Maßnahme oder auch mehrere Maßnahmen auswählen, welche Sie über die Schaltfläche Übernehmen dem betreffenden Objekt zuordnen. Über die Schaltfläche Auswählen(1) können Sie zum Beispiel alle Maßnahmen auswählen. Ebenfalls steht Ihnen ein Suchfeld(2) zur Verfügung. Klassisch ist die Auswahl über die Checkbox(3) zu treffen.

Der Dialog stellt alle Maßnahmen an Änderungsdokumenten von allen IKT-Assets und den Geschäftsprozessen zum Kopieren zur Verfügung.

Sofern eine Maßnahme gewählt wurde, wird die Kopie gleich im Bearbeiten-Modus für die weitere Bearbeitung geöffnet.

Wählen Sie mehrere Maßnahmen aus, werden diese direkt an das entsprechende Objekt eingefügt, befinden sich aber noch im ungespeicherten Zustand (erkennbar an der kursiven Schriftart(1) und dem Stift-Icon(2)).

Bitte beachten Sie, dass hier die Kopien der Maßnahmen den Status(3) der Original-Maßnahmen übernehmen. Diesen können Sie aber manuell ganz einfach ändern.

Es ist notwendig die einzelnen Maßnahmen aufzurufen (alle Textelemente in der Tabelle sind Verlinkungen zum jeweiligen Maßnahme) und zu speichern. Natürlich können Sie in der Maßnahmen selbst auch noch Änderungen vornehmen. Oder Sie speichern das gesamte Schutzobjekt, an welchem die Maßnahmen verknüpft wurden, dann werden diese mit gespeichert.

Kopierfunktion eines Änderungsdokuments

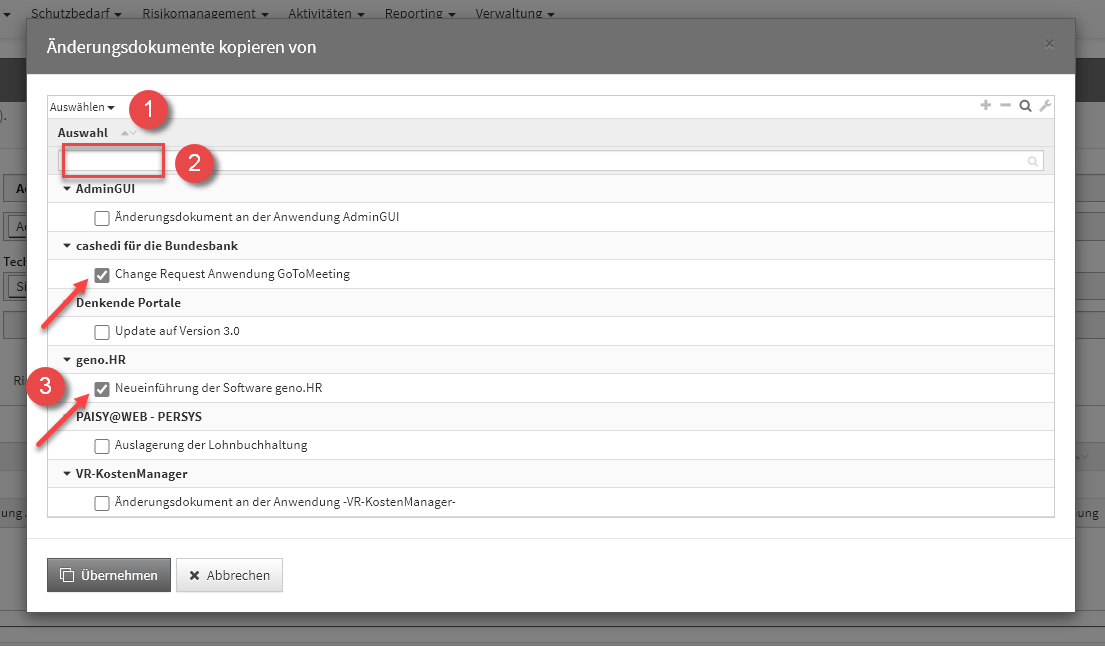

Zum Kopieren eines Änderungsdokuments nutzen Sie bitte die Schaltfläche Änderungsdokumente kopieren von.

Ein Dialog-Fenster öffnet sich, in welchem Sie die Möglichkeit haben, eine Mehrfachauswahl an Änderungsdokumenten zu treffen, welche Sie kopieren möchten.

Sie können über die Auswahl ein Änderungsdokument oder auch mehrere Änderungsdokumente auswählen, welche Sie über die Schaltfläche Übernehmen dem betreffenden Objekt zuordnen. Über die Schaltfläche Auswählen(1) können Sie zum Beispiel alle Änderungsdokumente auswählen. Ebenfalls steht Ihnen ein Suchfeld(2) zur Verfügung. Klassisch ist die Auswahl über die Checkbox(3) zu treffen.

Der Dialog stellt alle Änderungsdokumente vom jeweiligen Schutzobjekt zum Kopieren zur Verfügung.

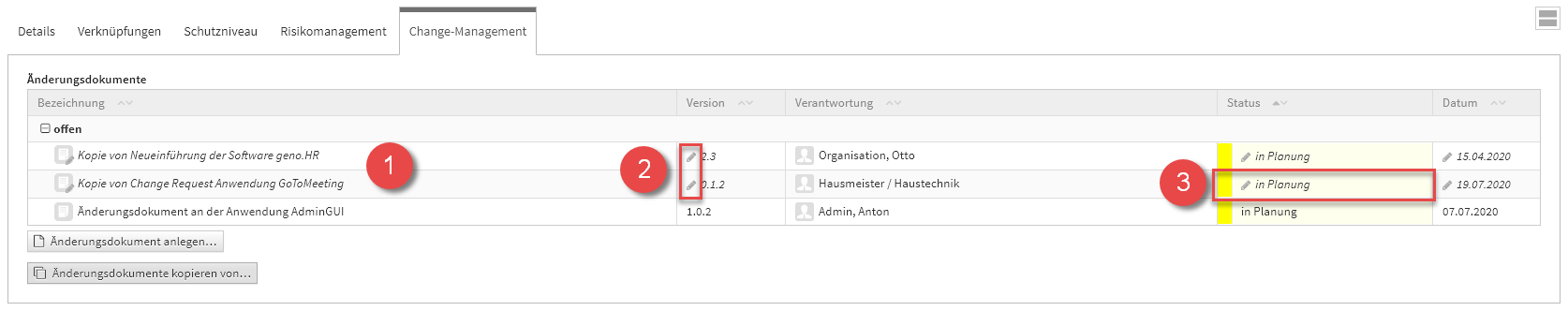

Sofern ein Änderungsdokument gewählt wurde, wird die Kopie gleich im Bearbeiten-Modus für die weitere Bearbeitung geöffnet.

Wählen Sie mehrere Änderungsdokumente aus, werden diese direkt an das entsprechende Objekt eingefügt, befinden sich aber noch im ungespeicherten Zustand (erkennbar an der kursiven Schriftart(1) und dem Stift-Icon(2)).

Bitte beachten Sie, dass hier die Kopien der Änderungsdokumente den Status in Planung(3). Diesen können Sie aber manuell ganz einfach ändern.

Es ist notwendig die einzelnen Änderungsdokumente aufzurufen (alle Textelemente in der Tabelle sind Verlinkungen zum jeweiligen Änderungsdokument) und zu speichern. Natürlich können Sie im Änderungsdokument selbst auch noch Änderungen vornehmen. Oder Sie speichern das gesamte Schutzobjekt, an welchem die Änderungsdokumente verknüpft wurden, dann werden diese mit gespeichert.

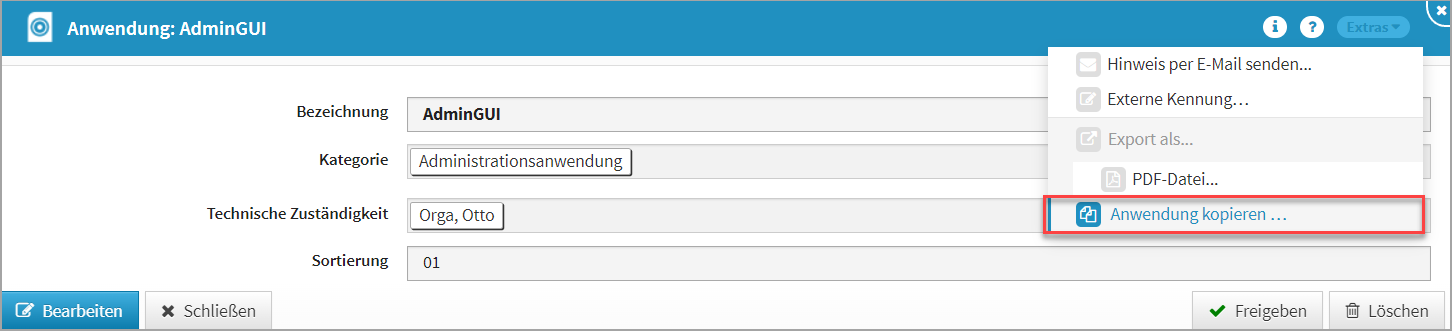

Kopierfunktion für IKT-Assets

IKT-Assets (Anwendungen, Systeme und Infrastruktur-Objekte) können inklusive der verknüpften Modelle dupliziert werden. Die Funktion kann am jeweiligen Objekt über das Extras-Menü rechts oben aufgerufen werden.

Wir hier beispielhaft an einer Anwendung dargestellt: